Los investigadores de seguridad cibernética han desenterrado una infraestructura de ataque previamente no documentada utilizada por el prolífico grupo patrocinado por el estado. SideWinder para atacar entidades ubicadas en Pakistán y China.

Esto comprende una red de 55 dominios y direcciones IP utilizadas por el actor de amenazas, dijeron las compañías de ciberseguridad Group-IB y Bridewell en un informe conjunto compartido con The Hacker News.

“Los dominios de phishing identificados imitan a varias organizaciones en los sectores de noticias, gobierno, telecomunicaciones y finanzas”, los investigadores Nikita Rostovtsev, Joshua Penny y Yashraj Solanki. dicho.

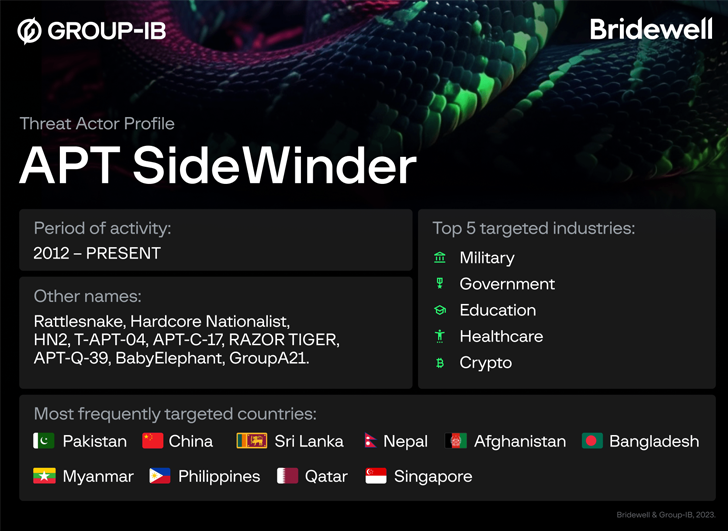

Se sabe que SideWinder está activo desde al menos 2012, con cadenas de ataque que aprovechan principalmente el spear-phishing como un mecanismo de intrusión para obtener un punto de apoyo en entornos específicos.

Se cree ampliamente que el rango objetivo del grupo está asociado con los intereses de espionaje indios. Las naciones atacadas con más frecuencia incluyen Pakistán, China, Sri Lanka, Afganistán, Bangladesh, Myanmar, Filipinas, Qatar y Singapur.

A principios de febrero, Group-IB sacó a la luz pruebas de que SideWinder pudo haber apuntado a 61 organizaciones gubernamentales, militares, policiales y de otro tipo en toda Asia entre junio y noviembre de 2021.

Más recientemente, se observó que el grupo de estado-nación aprovechaba una técnica conocida como polimorfismo basado en servidor en ataques evasivos dirigidos a organizaciones gubernamentales paquistaníes.

Los dominios recién descubiertos imitan a las organizaciones gubernamentales de Pakistán, China e India y se caracterizan por el uso de los mismos valores en los registros de WHOIS e información de registro similar.

Algunos de estos dominios albergan documentos de señuelo con temas gubernamentales que están diseñados para descargar una carga útil desconocida de la próxima etapa.

La mayoría de estos documentos se cargaron en VirusTotal en marzo de 2023 desde Pakistán. Uno de ellos es un archivo de Microsoft Word supuestamente del Colegio de Guerra de la Marina de Pakistán (PNWC), que fue analizado tanto por QiAnXin como por BlackBerry en los últimos meses.

También se descubrió un archivo de acceso directo de Windows (LNK) que se cargó a VirusTotal desde Beijing a fines de noviembre de 2022. El archivo LNK, por su parte, está diseñado para ejecutar un archivo de aplicación HTML (HTA) recuperado de un servidor remoto que falsifica el archivo de la Universidad de Tsinghua. sistema de correo electrónico (mailtsinghua.sinacn[.]co).

Otro archivo LNK que se cargó en VirusTotal casi al mismo tiempo desde Katmandú emplea un método similar para obtener un archivo HTA de un dominio que se hace pasar por un sitio web del gobierno de Nepal (mailv.mofs-gov[.]org).

La investigación adicional de la infraestructura de SideWinder ha llevado al descubrimiento de un archivo APK de Android malicioso (226617) que se cargó en VirusTotal desde Sri Lanka en marzo de 2023.

Aprenda a detener el ransomware con protección en tiempo real

Únase a nuestro seminario web y aprenda cómo detener los ataques de ransomware en seco con MFA en tiempo real y protección de cuenta de servicio.

La aplicación maliciosa de Android se hace pasar por un “Juego de Ludo” y solicita a los usuarios que le concedan acceso a contactos, ubicación, registros telefónicos, mensajes SMS y calendario, funcionando efectivamente como spyware capaz de recopilar información confidencial.

Group-IB dijo que la aplicación también muestra similitudes con la falsa aplicación Secure VPN que la compañía reveló en junio de 2022 como distribuida a objetivos en Pakistán por medio de un sistema de dirección de tráfico (TDS) llamado AntiBot.

En total, los dominios apuntan a que SideWinder fija su mirada en organizaciones financieras, gubernamentales y policiales, así como en empresas especializadas en comercio electrónico y medios de comunicación en Pakistán y China.

“Al igual que muchos otros grupos APT, SideWinder se basa en el phishing dirigido como vector inicial”, dijeron los investigadores. “Por lo tanto, es importante que las organizaciones implementen soluciones de protección de correo electrónico empresarial que detonen contenido malicioso”.