El mayor uso de la tecnología de la información en nuestra vida cotidiana y en los negocios ha llevado a que los ataques cibernéticos se vuelvan más sofisticados y de gran escala. Para que las organizaciones prosperen en esta era de la tecnología, deben desarrollar estrategias de seguridad sólidas para detectar y mitigar los ataques. La defensa en profundidad es una estrategia en la que las empresas utilizan múltiples capas de medidas de seguridad para salvaguardar los activos. Una defensa en profundidad bien implementada puede ayudar a las organizaciones a prevenir y mitigar los ataques continuos.

La defensa en profundidad utiliza varias herramientas de seguridad de vanguardia para proteger los puntos finales, los datos, las aplicaciones y las redes de una empresa. El objetivo es prevenir las ciberamenazas, pero un sólido enfoque de defensa en profundidad también frustra los ataques en curso y evita daños mayores.

Cómo las organizaciones pueden implementar la defensa en profundidad

|

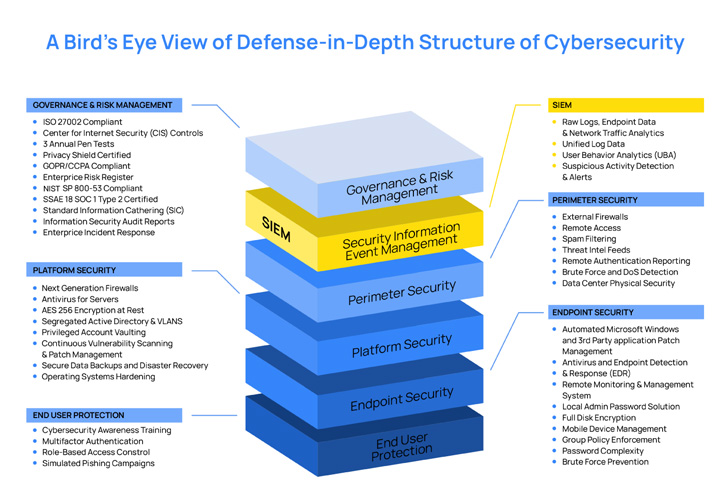

| La imagen de arriba muestra las diversas capas de seguridad que las organizaciones deben implementar. A continuación, describimos ideas que las empresas deben considerar para cada capa. |

Gobernanza y gestión de riesgos

La gobernanza y la gestión de riesgos en ciberseguridad gira en torno a tres elementos principales; gobierno, riesgo y cumplimiento (GRC). El propósito general de GRC es garantizar que todos los miembros de una organización trabajen juntos para lograr los objetivos establecidos. Deben hacerlo respetando las pautas, los procesos y los estándares de cumplimiento legales y éticos. Dichos estándares incluyen NIST, PCI-DSS, HIPAA y GDPR. Los establecimientos deben identificar los estándares que se aplican a ellos y utilizar herramientas para automatizar y simplificar el proceso de cumplimiento. Estas herramientas deberían poder detectar violaciones y proporcionar informes y documentación fácil de seguir para resolver las violaciones.

seguridad de la plataforma

Hay muchas formas en que las organizaciones pueden garantizar la seguridad de los dispositivos en su red empresarial. Dos métodos esenciales son la gestión de vulnerabilidades y el fortalecimiento del sistema operativo. La gestión de vulnerabilidades agrega una capa de protección que garantiza que las empresas aborden las debilidades del software antes de que los atacantes puedan explotarlas. Por otro lado, el fortalecimiento del sistema operativo garantiza que los equipos de seguridad implementen medidas adicionales para proteger la integridad de los datos y las configuraciones utilizadas en un sistema operativo. Pueden hacer esto definiendo y aplicando políticas para puntos finales en su red. Otros elementos para garantizar la seguridad de la plataforma son los firewalls y la implementación de una segmentación de red adecuada.

SIEM

Una solución de gestión de eventos e información de seguridad (SIEM) es esencial para la estrategia de seguridad de una organización. Un SIEM agrega y correlaciona registros de diferentes fuentes y genera alertas basadas en reglas de detección. También proporciona un portal de administración central para clasificar e investigar incidentes, y poder recopilar y normalizar registros de diferentes herramientas y sistemas es una de las características esenciales de un buen SIEM.

Seguridad perimetral (inteligencia de amenazas)

La implementación exitosa de la defensa en profundidad no se enfoca solo en la infraestructura interna de la organización, sino también en las actividades de los actores de amenazas. Las instituciones deben tener una forma de recopilar y analizar la inteligencia de amenazas y utilizar los datos para brindar seguridad a sus activos. Los equipos de seguridad también deben usar firewalls y segmentación de red para proteger la infraestructura crítica.

Puesto final de Seguridad

Los terminales de una organización son críticos para sus operaciones, especialmente en el siglo XXI. La seguridad de los endpoints es vital porque los atacantes generalmente buscan comprometer los datos almacenados en los endpoints. La seguridad de los endpoints ha evolucionado a lo largo de los años desde soluciones antivirus hasta soluciones antimalware completas, y ahora estamos en la era de las soluciones de detección y respuesta extendidas (XDR). Los XDR van más allá de las limitaciones de las soluciones antimalware tradicionales al correlacionar alertas de varias fuentes para proporcionar detecciones más precisas. También aprovechan las funcionalidades SIEM y SOAR (Orquestación de seguridad, automatización y respuesta) para detectar amenazas en múltiples puntos finales y responder de manera uniforme y efectiva a cualquier punto final comprometido.

Wazuh, la solución gratuita y de código abierto

Wazuh es una plataforma de seguridad gratuita y de código abierto que ofrece protección SIEM y XDR unificada. Protege las cargas de trabajo en entornos locales, virtualizados, en contenedores y basados en la nube. Wazuh brinda soporte a las operaciones de seguridad con una fácil integración a las fuentes de inteligencia de amenazas.

Al implementar la defensa en profundidad, ninguna herramienta por sí sola puede cubrir todas las capas de seguridad. Sin embargo, Wazuh ofrece muchas funciones que las organizaciones pueden usar para fortalecer su infraestructura de seguridad. Para GRC, Wazuh proporciona tableros dedicados que monitorean e investigan eventos desencadenados por infracciones de PCI-DSS, HIPAA y GDPR. La solución también tiene un módulo detector de vulnerabilidades con integración lista para usar con fuentes de vulnerabilidades, que escanea los sistemas operativos y las aplicaciones en busca de vulnerabilidades conocidas.

Wazuh también proporciona un módulo de evaluación de la configuración de seguridad (SCA) que permite a los usuarios crear políticas que el servidor de Wazuh aplica a cada punto final de su entorno. Las empresas pueden utilizar el detector de vulnerabilidades y los módulos SCA para fortalecer la seguridad de los sistemas operativos y las aplicaciones implementadas en sus terminales.

Como XDR, Wazuh correlaciona datos de seguridad de varias fuentes para detectar amenazas en el entorno de una organización. Además, puede mitigar activamente las amenazas mediante el uso de su capacidad de respuesta activa.

Wazuh es una de las soluciones de seguridad de código abierto de más rápido crecimiento, con más de 10 millones de descargas al año. Wazuh también ofrece comunidades donde los usuarios pueden involucrar a los desarrolladores de Wazuh, compartir experiencias y hacer preguntas relacionadas con la plataforma. Mira esto documentación sobre cómo empezar con Wazuh.