Investigadores de ciberseguridad han revelado una nueva campaña de phishing dirigida a empresas europeas con el objetivo de recopilar credenciales de cuentas y tomar el control de la infraestructura de nube Microsoft Azure de las víctimas.

La campaña recibió el nombre en código HubPhish de la Unidad 42 de Palo Alto Networks debido al abuso de las herramientas de HubSpot en la cadena de ataque. Los objetivos incluyen al menos 20.000 usuarios de fabricación de compuestos industriales, químicos y de automoción en Europa.

“Los intentos de phishing de la campaña alcanzaron su punto máximo en junio de 2024, con formularios falsos creados utilizando el servicio Free Form Builder de HubSpot”, dijeron los investigadores de seguridad Shachar Roitman, Ohad Benyamin Maimon y William Gamazo. dicho en un informe compartido con The Hacker News.

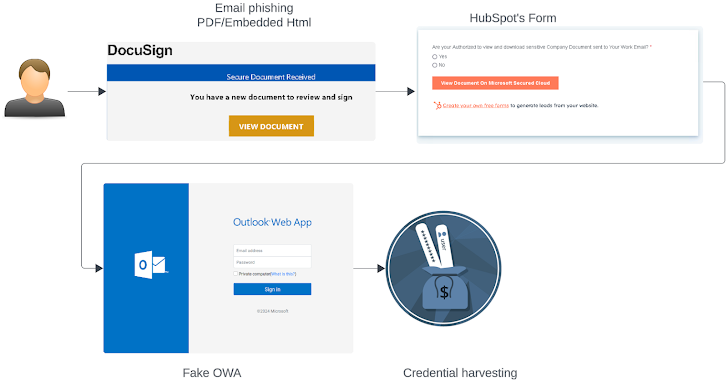

Los ataques implican el envío de correos electrónicos de phishing con señuelos con el tema de Docusign que instan a los destinatarios a ver un documento, que luego redirige a los usuarios a sitios maliciosos. Enlaces del Creador de formularios gratuito de HubSpotdesde donde se les dirige a una página de inicio de sesión falsa de Office 365 Outlook Web App para robar sus credenciales.

La Unidad 42 dijo que identificó no menos de 17 formularios libres funcionales utilizados para redirigir a las víctimas a diferentes dominios controlados por actores de amenazas. Una parte importante de esos dominios estaban alojados en el dominio de nivel superior (TLD) “.buzz”.

“La campaña de phishing se realizó en varios servicios, incluido el host VPS Bulletproof”, dijo la compañía. “[The threat actor] También usó esta infraestructura para acceder a los inquilinos comprometidos de Microsoft Azure durante la operación de adquisición de cuenta”.

Al obtener acceso exitoso a una cuenta, se descubrió que la amenaza detrás de la campaña agrega un nuevo dispositivo bajo su control a la cuenta para establecer persistencia.

“Los actores de amenazas dirigieron la campaña de phishing para apuntar a la infraestructura de nube Microsoft Azure de la víctima mediante ataques de recolección de credenciales en la computadora terminal de la víctima de phishing”, dijo la Unidad 42. “Luego siguieron esta actividad con operaciones de movimiento lateral hacia la nube”.

El desarrollo se produce cuando los atacantes han sido manchado hacerse pasar por SharePoint en correos electrónicos de phishing diseñados para entregar una familia de malware ladrón de información llamada XLoader (un sucesor de Formbook).

Los ataques de phishing también encuentran cada vez más formas novedosas de eludir las medidas de seguridad del correo electrónico; el último de ellos es el abuso de servicios legítimos como Google Calendar y Google Dibujosademás de falsificar marcas de proveedores de seguridad de correo electrónico, como Proofpoint, Barracuda Networks, Mimecast y Virtru.

Aquellos que explotan la confianza asociada a los servicios de Google implican el envío de correos electrónicos que incluyen un archivo de calendario (.ICS) con un enlace a Google Forms o Google Drawings. A los usuarios que hacen clic en el enlace se les solicita que hagan clic en otro, que generalmente está disfrazado de reCAPTCHA o botón de soporte. Una vez que se hace clic en este enlace, las víctimas son redireccionadas a páginas falsas que perpetran estafas financieras.

Se recomienda a los usuarios que permitir la configuración de “remitentes conocidos” en Google Calendar para protegerse contra este tipo de ataque de phishing.