Se ha atribuido a un presunto actor de ciberespionaje del nexo con China estar detrás de un ataque prolongado contra una organización anónima ubicada en el este de Asia durante un período de aproximadamente tres años, en el que el adversario estableció persistencia utilizando dispositivos F5 BIG-IP heredados y utilizándolos como sistema interno. comando y control (C&C) con fines de evasión de defensa.

La empresa de ciberseguridad Sygnia, que respondió a la intrusión a finales de 2023, está rastreando la actividad con el nombre Hormiga de terciopelocaracterizándolo por poseer capacidades sólidas para girar y adaptar rápidamente sus tácticas a los esfuerzos de contrarrestación.

“Velvet Ant es un actor de amenazas sofisticado e innovador”, afirma la empresa israelí dicho en un informe técnico compartido con The Hacker News. “Recopilaron información confidencial durante un largo período de tiempo, centrándose en la información financiera y de los clientes”.

Las cadenas de ataque implican el uso de una puerta trasera conocida llamada PlugX (también conocida como Korplug), un troyano modular de acceso remoto (RAT) que ha sido ampliamente utilizado por operadores de espionaje con vínculos con intereses chinos. Se sabe que PlugX depende en gran medida de una técnica llamada Carga lateral de DLL para infiltrarse en los dispositivos.

Sygnia dijo que también identificó intentos por parte del actor de amenazas de desactivar el software de seguridad de endpoints antes de instalar PlugX, con herramientas de código abierto como Impacket utilizadas para el movimiento lateral.

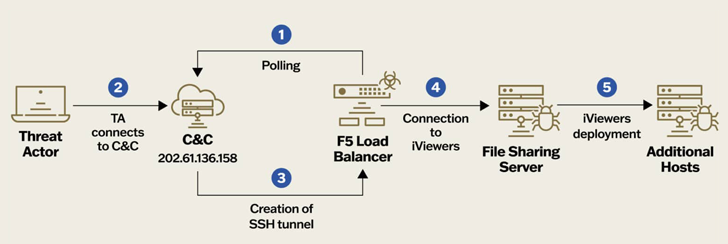

También se identificó como parte de los esfuerzos de respuesta y remediación de incidentes una variante reelaborada de PlugX que utilizaba un servidor de archivos interno para C&C, permitiendo así que el tráfico malicioso se mezclara con la actividad legítima de la red.

“Esto significó que el actor de amenazas implementó dos versiones de PlugX dentro de la red”, señaló la compañía. “La primera versión, configurada con un servidor C&C externo, se instaló en puntos finales con acceso directo a Internet, lo que facilitó la filtración de información confidencial. La segunda versión no tenía una configuración C&C y se implementó exclusivamente en servidores heredados”.

En particular, se descubrió que la segunda variante había abusado de dispositivos F5 BIG-IP obsoletos como un canal encubierto para comunicarse con el servidor C&C externo mediante la emisión de comandos a través de un túnel SSH inverso, lo que resalta una vez más cómo los dispositivos de borde comprometedores pueden permitir que los actores de amenazas ganen persistencia durante largos períodos de tiempo.

“Sólo se requiere una cosa para que ocurra un incidente de explotación masiva, y es un servicio de borde vulnerable, es decir, una pieza de software al que se puede acceder desde Internet”, WithSecure dicho en un análisis reciente.

“Dispositivos como estos a menudo están destinados a hacer que una red sea más segura, pero una y otra vez se han descubierto vulnerabilidades en dichos dispositivos y los atacantes las han explotado, proporcionando un punto de apoyo perfecto en una red objetivo”.

El análisis forense posterior de los dispositivos F5 pirateados también descubrió la presencia de una herramienta llamada PMCD que sondea el servidor C&C del actor de amenazas cada 60 minutos para buscar comandos para ejecutar, así como programas adicionales para capturar paquetes de red y la utilidad de túnel SOCKS denominada EarthWorm. que han utilizado actores como Gelsemium y Lucky Mouse.

Actualmente se desconoce el vector de acceso inicial exacto (ya sea phishing o explotación de fallas de seguridad conocidas en sistemas expuestos a Internet) utilizado para violar el entorno de destino.

El desarrollo sigue al surgimiento de nuevos grupos vinculados a China rastreados como Unfading Sea Haze, Operación Diplomatic Spectre y Operación Crimson Palace que se han observado apuntando a Asia con el objetivo de recopilar información confidencial.