Se ha observado que los actores de amenazas con vínculos con Corea del Norte se dirigen a quienes buscan empleo en la industria tecnológica para entregar versiones actualizadas de familias de malware conocidas rastreadas como BeaverTail e InvisibleFerret.

El grupo de actividades, rastreado como CL-STA-0240, es parte de una campaña denominada Entrevista contagiosa que la Unidad 42 de Palo Alto Networks reveló por primera vez en noviembre de 2023.

“El actor de amenazas detrás de CL-STA-0240 contacta a desarrolladores de software a través de plataformas de búsqueda de empleo haciéndose pasar por un posible empleador”, Unidad 42 dicho en un nuevo informe.

“Los atacantes invitan a la víctima a participar en una entrevista en línea, donde el actor de la amenaza intenta convencerla para que descargue e instale malware”.

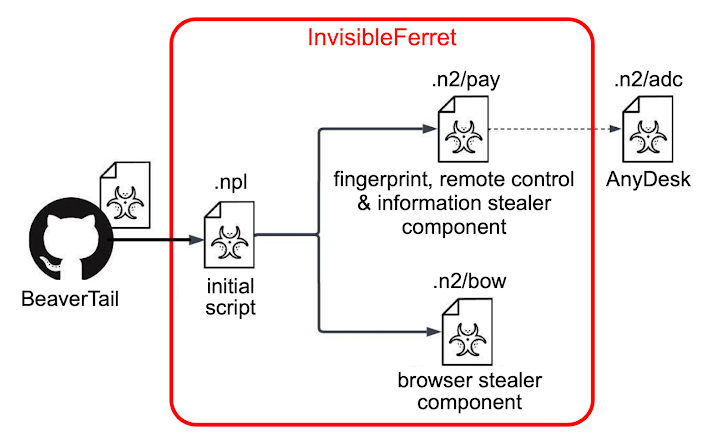

La primera etapa de la infección involucra al descargador y ladrón de información BeaverTail que está diseñado para apuntar a plataformas Windows y Apple macOS. El malware actúa como un conducto para la puerta trasera InvisibleFerret basada en Python.

Hay evidencia que sugiere que el actividad permanece activo a pesar de la divulgación pública, lo que indica que los actores de amenazas detrás de la operación continúan saboreando el éxito al incitar a los desarrolladores a ejecutar código malicioso con el pretexto de una tarea de codificación.

El investigador de seguridad Patrick Wardle y la empresa de ciberseguridad Group-IB, en dos análisis recientes, detallaron una cadena de ataque que aprovechó aplicaciones falsas de videoconferencia de Windows y macOS que se hacían pasar por MiroTalk y FreeConference.com para infiltrarse en los sistemas de los desarrolladores con BeaverTail e InvisibleFerret.

Lo que llama la atención es que la aplicación falsa se desarrolló utilizando Qt, que admite la compilación cruzada tanto para Windows como para macOS. La versión de BeaverTail basada en Qt es capaz de robar contraseñas del navegador y recopilar datos de varias carteras de criptomonedas.

BeaverTail, además de filtrar los datos a un servidor controlado por el adversario, está equipado para descargar y ejecutar la puerta trasera InvisibleFerret, que incluye dos componentes propios:

- Una carga útil principal que permite tomar huellas digitales del host infectado, control remoto, registro de teclas, exfiltración de datos y descarga de AnyDesk.

- Un ladrón de navegadores que recopila credenciales del navegador e información de tarjetas de crédito

“Se sabe que los actores de amenazas norcoreanos cometen delitos financieros para obtener fondos para apoyar al régimen de la RPDC”, dijo la Unidad 42. “Esta campaña puede tener una motivación financiera, ya que el malware BeaverTail tiene la capacidad de robar 13 carteras de criptomonedas diferentes”.