Un nuevo troyano de acceso remoto llamado Pico de la luna Se ha descubierto que está siendo utilizado por un grupo de actividades de amenazas de Corea del Norte patrocinado por el Estado como parte de una nueva campaña.

Cisco Talos atribuyó la campaña cibernética maliciosa a un grupo de piratas informáticos que rastrea como UAT-5394, que según dijo exhibe cierto nivel de superposiciones tácticas con un conocido actor de un estado nacional cuyo nombre en código es Kimsuky.

MoonPeak, en desarrollo activo por parte del actor de amenazas, es una variante del malware de código abierto Xeno RAT, que fue previamente implementado como parte de ataques de phishing que están diseñados para recuperar la carga útil de servicios en la nube controlados por actores como Dropbox, Google Drive y Microsoft OneDrive.

Algunas de las características clave de Xeno RAT incluyen la capacidad de cargar complementos adicionales, iniciar y finalizar procesos y comunicarse con un servidor de comando y control (C2).

Talos dijo que los puntos en común entre los dos conjuntos de intrusiones indican que UAT-5394 es en realidad Kimsuky (o su subgrupo) o es otro equipo de piratas informáticos dentro del aparato cibernético de Corea del Norte que toma prestada su caja de herramientas de Kimsuky.

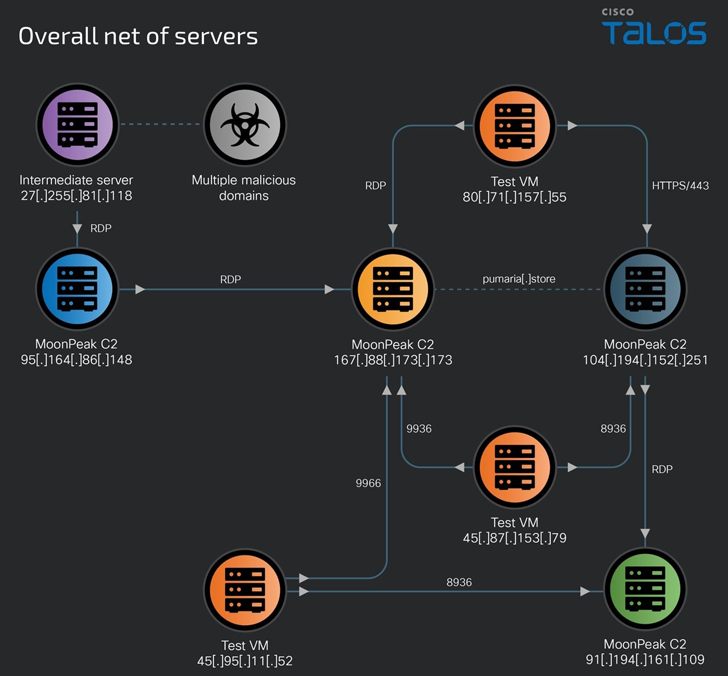

La clave para realizar la campaña es el uso de nueva infraestructura, incluidos servidores C2, sitios de alojamiento de carga útil y máquinas virtuales de prueba, que se han creado para generar nuevas iteraciones de MoonPeak.

“El servidor C2 aloja artefactos maliciosos para descargar, que luego se utilizan para acceder y configurar una nueva infraestructura para respaldar esta campaña”, dijeron los investigadores de Talos Asheer Malhotra, Guilherme Venere y Vitor Ventura. dicho en un análisis del miércoles.

“En varios casos, también observamos que el actor de la amenaza accedía a servidores existentes para actualizar sus cargas útiles y recuperar registros e información recopilada de las infecciones de MoonPeak”.

El cambio se considera parte de un cambio más amplio que pasa de utilizar proveedores legítimos de almacenamiento en la nube a configurar sus propios servidores. Dicho esto, los objetivos de la campaña aún no se conocen.

Un aspecto importante a tener en cuenta aquí es que “la evolución constante de MoonPeak va de la mano con la nueva infraestructura establecida por los actores de amenazas” y que cada nueva versión del malware introduce más técnicas de ofuscación para frustrar el análisis y cambios en el mecanismo de comunicación general para evitar conexiones no autorizadas.

“En pocas palabras, los actores de la amenaza se aseguraron de que variantes específicas de MoonPeak solo funcionen con variantes específicas del servidor C2”, señalaron los investigadores.

“Los plazos de adopción constante de nuevo malware y su evolución, como en el caso de MoonPeak, ponen de relieve que UAT-5394 sigue añadiendo y mejorando más herramientas a su arsenal. El rápido ritmo de creación de nueva infraestructura de apoyo por parte de UAT-5394 indica que el grupo pretende propagar rápidamente esta campaña y establecer más puntos de entrega y servidores C2”.