Al menos ocho sitios web asociados con empresas de transporte, logística y servicios financieros en Israel fueron atacados como parte de un ataque de pozo de agua.

La empresa de ciberseguridad con sede en Tel Aviv ClearSky atribuyó los ataques con poca confianza a un actor de amenazas iraní rastreado como Careyque también se llama Crimson Sandstorm (anteriormente Curium), Imperial Kitten y TA456.

“Los sitios infectados recopilan información preliminar del usuario a través de un script”, ClearSky dicho en un informe técnico publicado el martes. La mayoría de los sitios web afectados han sido despojados del código malicioso.

Se sabe que Tortoiseshell está activo desde al menos julio de 2018, con primeros ataques apuntando a proveedores de TI en Arabia Saudita. También se ha observado configurar sitios web de contratación falsos para los veteranos militares estadounidenses en un intento de engañarlos para que descarguen troyanos de acceso remoto.

Dicho esto, esta no es la primera vez que los grupos de actividad iraníes han puesto sus ojos en el sector del transporte marítimo israelí con pozos de agua.

El método de ataque, también llamado compromiso estratégico de sitios web, funciona al infectar un sitio web que se sabe que es visitado comúnmente por un grupo de usuarios o por aquellos dentro de una industria específica para permitir la distribución de malware.

En agosto de 2022, un actor iraní emergente llamado UNC3890 fue atribuido a un abrevadero alojado en una página de inicio de sesión de una compañía naviera israelí legítima que está diseñada para transmitir datos preliminares sobre el usuario que inició sesión a un dominio controlado por un atacante.

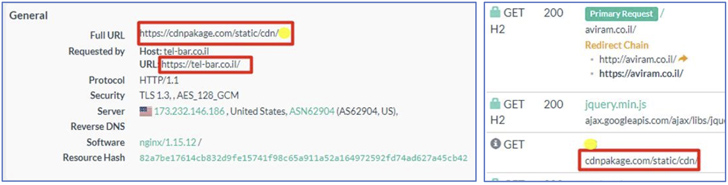

Las últimas intrusiones documentadas por ClearSky muestran que el JavaScript malicioso inyectado en los sitios web funciona de manera similar, recopilando información sobre el sistema y enviándola a un servidor remoto.

Zero Trust + Deception: ¡Aprende a ser más astuto que los atacantes!

Descubra cómo Deception puede detectar amenazas avanzadas, detener el movimiento lateral y mejorar su estrategia Zero Trust. ¡Únase a nuestro seminario web perspicaz!

El código JavaScript intenta además determinar la preferencia de idioma del usuario, lo que, según ClearSky, podría ser “útil para que el atacante personalice su ataque en función del idioma del usuario”.

Además de eso, los ataques también hacen uso de un dominio llamado jquery-stack[.]en línea para mando y control (C2). El objetivo es pasar desapercibido haciéndose pasar por el marco legítimo de jQuery JavaScript.

El desarrollo viene como Israel continúa ser el objetivo más destacado para las tripulaciones patrocinadas por el estado iraní. Microsoft, a principios de este mes, destacó su nuevo enfoque de combinar “operaciones cibernéticas ofensivas con operaciones de influencia en múltiples frentes para impulsar el cambio geopolítico en consonancia con los objetivos del régimen”.