El gigante estadounidense de las telecomunicaciones T-Mobile ha confirmado que también se encontraba entre las empresas que fueron atacadas por actores de amenazas chinos para obtener acceso a información valiosa.

Los adversarios, identificados como Salt Typhoon, irrumpieron en la empresa como parte de una “campaña de meses” diseñada para recopilar comunicaciones móviles de “objetivos de inteligencia de alto valor”. No está claro qué información se tomó, si la hubo, durante la actividad maliciosa.

“T-Mobile está monitoreando de cerca este ataque en toda la industria y, en este momento, los sistemas y datos de T-Mobile no se han visto afectados de manera significativa y no tenemos evidencia de impactos en la información del cliente”, dijo un portavoz de la compañía. era citado como dijo a The Wall Street Journal. “Continuaremos monitoreando esto de cerca, trabajando con pares de la industria y las autoridades pertinentes”.

Con el último desarrollo, T-Mobile se ha unido a una lista de organizaciones importantes como AT&T, Verizon y Lumen Technologies que han sido señaladas como parte de lo que parece ser una campaña de ciberespionaje en toda regla.

Hasta ahora, los informes no mencionan el grado de éxito de estos ataques, si se instaló algún tipo de malware o qué tipo de información buscaban. El acceso no autorizado de Salt Typhoon a los registros de datos móviles de los estadounidenses era anteriormente revelado por Político.

La semana pasada, el gobierno de EE.UU. dicho su investigación en curso sobre los ataques a la infraestructura de telecomunicaciones comerciales reveló un hackeo “amplio y significativo” orquestado por la República Popular China (RPC).

“Los actores afiliados a la RPC han comprometido redes en múltiples compañías de telecomunicaciones para permitir el robo de datos de registros de llamadas de clientes, el compromiso de comunicaciones privadas de un número limitado de individuos que están involucrados principalmente en actividades gubernamentales o políticas, y la copia de cierta información que estaba sujeto a solicitudes de aplicación de la ley de Estados Unidos de conformidad con órdenes judiciales”, dicho.

Advirtió además que el alcance de estos compromisos podría crecer a medida que continúa la investigación.

Se dice que Salt Typhoon, también conocido como Earth Estries, FamousSparrow, GhostEmperor y UNC2286, ha estado activo desde al menos 2020, según Trend Micro. En agosto de 2023, el equipo de espías fue vinculado a una serie de ataques dirigidos a industrias gubernamentales y tecnológicas con sede en Filipinas, Taiwán, Malasia, Sudáfrica, Alemania y Estados Unidos.

El análisis muestra que los actores de amenazas han elaborado metódicamente sus cargas útiles y han utilizado una interesante combinación de herramientas y técnicas legítimas y personalizadas para eludir las defensas y mantener el acceso a sus objetivos.

“Earth Estries mantiene la persistencia actualizando continuamente sus herramientas y emplea puertas traseras para el movimiento lateral y el robo de credenciales”, afirman los investigadores de Trend Micro Ted Lee, Leon M Chang y Lenart Bermejo. dicho en un análisis exhaustivo publicado a principios de este mes.

“La recopilación y exfiltración de datos se realiza mediante Trillclient, mientras que herramientas como cURL se utilizan para enviar información a servicios anónimos de intercambio de archivos, empleando servidores proxy para ocultar el tráfico de puerta trasera”.

La compañía de ciberseguridad dijo que observó dos cadenas de ataques distintas empleadas por el grupo, lo que indica que el arte que Salt Typhoon tiene en su arsenal es tan amplio como variado. El acceso inicial a las redes de destino se facilita mediante la explotación de vulnerabilidades en servicios externos o utilidades de administración remota.

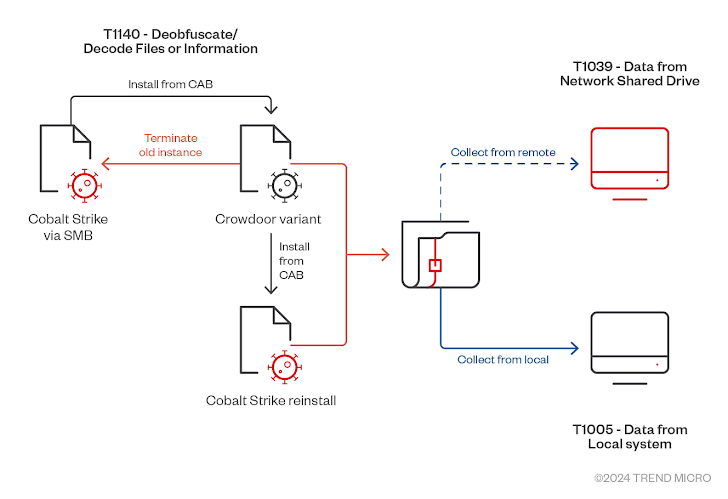

En un conjunto de ataques, se descubrió que el actor de amenazas aprovecha instalaciones de QConvergeConsole vulnerables o mal configuradas para entregar malware como Cobalt Strike, un ladrón personalizado basado en Go llamado TrillClient, y puertas traseras como HemiGate y Crowdoor, una variante de SparrowDoor que tiene previamente utilizado por otro grupo vinculado a China llamado Soldado tropical.

Algunas de las otras técnicas incluyen el uso de PSExec para instalar lateralmente sus puertas traseras y herramientas, y TrillClient para recopilar credenciales de usuario de perfiles de usuario del navegador web y exfiltrarlas a una cuenta de Gmail controlada por el atacante a través del Protocolo simple de transferencia de correo (SMTP) para promover sus objetivos.

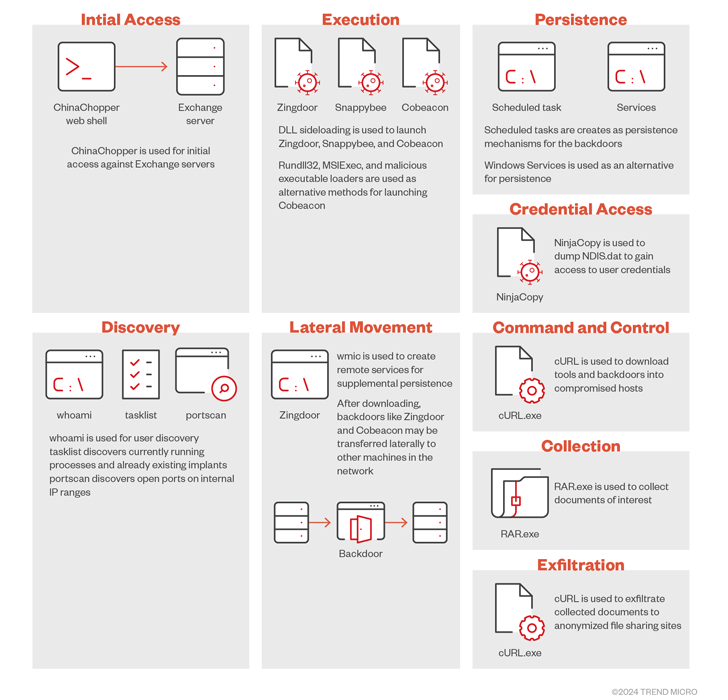

La segunda secuencia de infección, por el contrario, es mucho más sofisticada: los actores de amenazas abusan de servidores Microsoft Exchange susceptibles para implantar el shell web China Chopper, que luego se utiliza para distribuir Cobalt Strike, Zingdoor y Snappybee (también conocido como Deed RAT). un presunto sucesor del SombraPad malware.

“La entrega de estas puertas traseras y herramientas adicionales se realiza a través de un [command-and-control] servidor o usando cURL para descargarlos desde servidores controlados por atacantes”, dijeron los investigadores. “Estas instalaciones de puerta trasera también se reemplazan y actualizan periódicamente”.

“La recopilación de documentos de interés se realiza a través de RAR y se extraen mediante cURL, y los datos se envían a servicios de intercambio de archivos anónimos”.

También se utilizan en los ataques programas como NinjaCopy para extraer credenciales y PortScan para el descubrimiento y mapeo de redes. La persistencia en el host se logra mediante tareas programadas.

En un caso, también se cree que Salt Typhoon reutilizó el servidor proxy de una víctima para reenviar el tráfico al servidor de comando y control (C2) real en un intento de ocultar el tráfico malicioso.

Trend Micro señaló que una de las máquinas infectadas también albergaba dos puertas traseras adicionales llamadas Cryptmerlin, que ejecuta comandos adicionales emitidos por un servidor C2, y FuxosDoor, un implante de Internet Information Services (IIS) que se implementa en un servidor Exchange comprometido y también está diseñado para ejecute comandos usando cmd.exe.

“Nuestro análisis de los TTP persistentes de Earth Estries en operaciones cibernéticas prolongadas revela un actor de amenazas sofisticado y adaptable que emplea varias herramientas y puertas traseras, lo que demuestra no sólo capacidades técnicas, sino también un enfoque estratégico para mantener el acceso y el control dentro de entornos comprometidos”, afirman los investigadores. dicho.

“A lo largo de sus campañas, Earth Estries ha demostrado un profundo conocimiento de sus entornos objetivo, identificando continuamente capas expuestas para el reingreso. Al utilizar una combinación de herramientas establecidas y puertas traseras personalizadas, han creado una estrategia de ataque de múltiples capas que es difícil detectar y mitigar.”