Las organizaciones japonesas son el objetivo de un actor de amenazas de un estado nacional chino que aprovecha familias de malware como LODEINFO y NOOPDOOR para recopilar información confidencial de hosts comprometidos mientras permanece sigilosamente bajo el radar en algunos casos durante un período de tiempo que va de dos a tres años.

La empresa israelí de ciberseguridad Cybereason está rastreando la campaña bajo el nombre Lanza de cucoatribuyéndolo a un conjunto de intrusiones conocido denominado APT10, que también se conoce como Bronze Riverside, ChessMaster, Cicada, Cloudhopper, MenuPass, MirrorFace, Purple Typhoon (anteriormente Potassium) y Stone Panda.

“Los actores detrás de NOOPDOOR no solo utilizaron LODEINFO durante la campaña, sino que también utilizaron la nueva puerta trasera para exfiltrar datos de las redes empresariales comprometidas”, dicho.

Los hallazgos llegan semanas después de que JPCERT/CC prevenido de ataques cibernéticos montados por el actor de amenazas dirigidos a entidades japonesas utilizando las dos cepas de malware.

A principios de enero, ITOCHU Cyber & Intelligence reveló que había descubierto una versión actualizada de la puerta trasera LODEINFO que incorpora técnicas antianálisis, destacando el uso de correos electrónicos de phishing para propagar el malware.

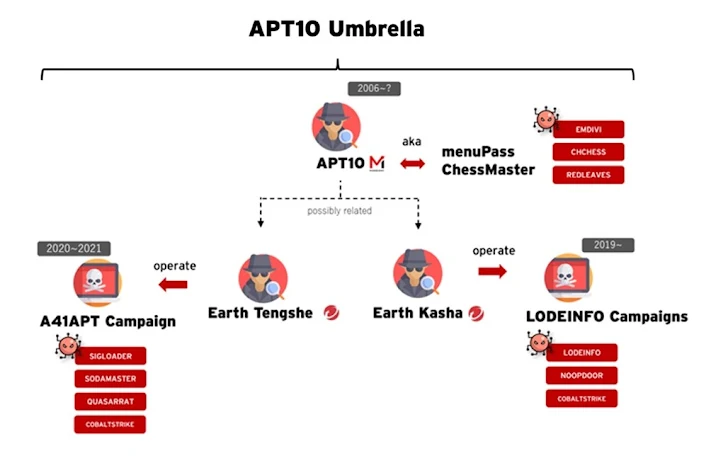

Trend Micro, que originalmente acuñó el término MenuPass para describir al actor de amenazas, ha caracterizada APT10 es un grupo paraguas que comprende dos grupos llamados Earth Tengshe y Earth Kasha. Se sabe que el grupo de piratas informáticos está operativo al menos desde 2006.

Mientras que Earth Tengshe está vinculado a campañas que distribuyen SigLoader y SodaMaster, a Earth Kasha se le atribuye el uso exclusivo de LODEINFO y NOOPDOOR. Se ha observado que ambos subgrupos atacan aplicaciones públicas con el objetivo de extraer datos e información de la red.

También se dice que la Tierra Tengshe es relacionado a otro grupo cuyo nombre en código es Bronze Starlight (también conocido como Emperor Dragonfly o Storm-0401), que tiene antecedentes de operar familias de ransomware de corta duración como LockFile, Atom Silo, Rook, Night Sky, Pandora y Cheerscrypt.

Por otra parte, se ha descubierto que Earth Kasha cambia sus métodos de acceso iniciales explotando aplicaciones públicas desde abril de 2023, aprovechando fallas sin parchear en Array AG (CVE-2023-28461), Fortinet (CVE-2023-27997) y Proself (CVE-2023-45727) instancias para distribuir LODEINFO y NOOPDOOR (también conocido como Cara oculta).

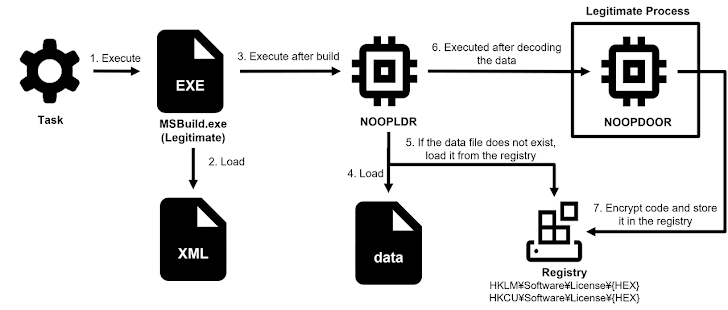

LODEINFO incluye varios comandos para ejecutar código shell arbitrario, registrar pulsaciones de teclas, tomar capturas de pantalla, finalizar procesos y exfiltrar archivos a un servidor controlado por el actor. NOOPDOOR, que comparte similitudes de código con otra puerta trasera APT10 conocida como ANEL Loader, cuenta con funcionalidad para cargar y descargar archivos, ejecutar código shell y ejecutar más programas.

“LODEINFO parece utilizarse como puerta trasera principal y NOOPDOOR actúa como puerta trasera secundaria, manteniendo la persistencia dentro de la red corporativa comprometida durante más de dos años”, afirmó Cybereason. “Los actores de amenazas mantienen la persistencia dentro del entorno abusando de las tareas programadas”.