Las campañas de phishing relacionadas con el malware Qakbot utilizan gráficos vectoriales escalables (SVG) imágenes incrustadas en archivos adjuntos de correo electrónico HTML.

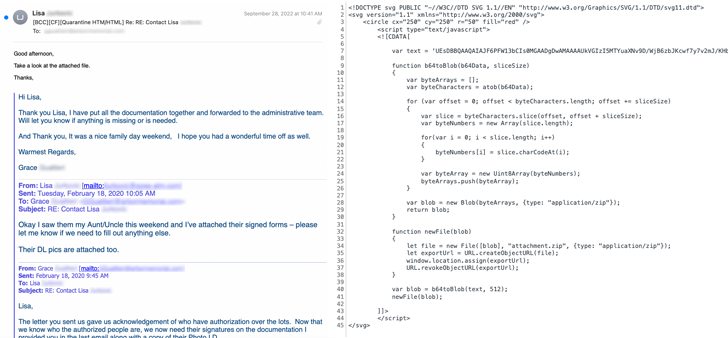

El nuevo método de distribución fue detectado por Cisco Talos, que dijo identificó mensajes de correo electrónico fraudulentos con archivos adjuntos HTML con imágenes SVG codificadas que incorporan Etiquetas de secuencias de comandos HTML.

El contrabando de HTML es una técnica que se basa en el uso de características legítimas de HTML y JavaScript para ejecutar el código malicioso codificado contenido en el archivo adjunto del señuelo y ensamblar la carga útil en la máquina de la víctima en lugar de realizar una solicitud HTTP para obtener el malware de un servidor remoto.

En otras palabras, la idea es evadir las puertas de enlace de correo electrónico almacenando un binario en forma de código JavaScript que se decodifica y descarga cuando se abre a través de un navegador web.

La cadena de ataque detectada por la empresa de ciberseguridad se refiere a un JavaScript que se introduce de contrabando dentro de la imagen SVG y se ejecuta cuando el destinatario del correo electrónico desprevenido abre el archivo adjunto HTML.

“Cuando la víctima abre el archivo adjunto HTML del correo electrónico, el código JavaScript de contrabando dentro de la imagen SVG entra en acción, creando un archivo ZIP malicioso y luego presentando al usuario un cuadro de diálogo para guardar el archivo”, los investigadores Adam Katz y Jaeson Schultz. dijo.

El archivo ZIP también está protegido con contraseña, lo que requiere que los usuarios ingresen una contraseña que se muestra en el archivo adjunto HTML, luego de lo cual se extrae una imagen ISO para ejecutar el troyano Qakbot.

El hallazgo surge como investigación reciente de Trustwave SpiderLabs muestra que los ataques de contrabando de HTML son una ocurrencia común, con archivos .HTML (11,39 %) y .HTM (2,7 %) que representan el segundo tipo de archivo adjunto con más spam después de las imágenes .JPG (25,29 %) en septiembre de 2022.

“Tener una protección robusta para los puntos finales puede evitar la ejecución de secuencias de comandos potencialmente ofuscadas y evitar que las secuencias de comandos inicien contenido ejecutable descargado”, dijeron los investigadores.

“La capacidad del contrabando de HTML para eludir los filtros de escaneo de contenido significa que esta técnica probablemente será adoptada por más actores de amenazas y utilizada con mayor frecuencia”.