Entidades gubernamentales anónimas en Medio Oriente y Malasia son el objetivo de una campaña cibernética persistente orquestada por un actor de amenazas conocido como Tropic Trooper desde junio de 2023.

“Al avistar a este grupo, [Tactics, Techniques, and Procedures] “La introducción de una plataforma de inteligencia artificial en entidades gubernamentales críticas en Oriente Medio, en particular aquellas relacionadas con los estudios de derechos humanos, marca un nuevo movimiento estratégico para ellas”, dijo el investigador de seguridad de Kaspersky Sherif Magdy. dicho.

El proveedor ruso de ciberseguridad dijo que detectó la actividad en junio de 2024 al descubrir una nueva versión de China Chopper web Shell, una herramienta compartida por muchos actores de amenazas de habla china para el acceso remoto a servidores comprometidos, en un servidor web público que aloja un sistema de gestión de contenido (CMS) de código abierto llamado Umbraco.

La cadena de ataque está diseñada para entregar un implante de malware llamado Puerta de la cuervauna variante de la puerta trasera SparrowDoor documentada por ESET en septiembre de 2021. Los esfuerzos finalmente no tuvieron éxito.

Tropic Trooper, también conocido por los nombres APT23, Earth Centaur, KeyBoy y Pirate Panda, es conocido por sus ataques contra el gobierno, la atención médica, el transporte y las industrias de alta tecnología en Taiwán, Hong Kong y Filipinas. Se estima que este colectivo de habla china está activo desde 2011 y comparte vínculos estrechos con otro grupo de intrusos identificado como FamousSparrow.

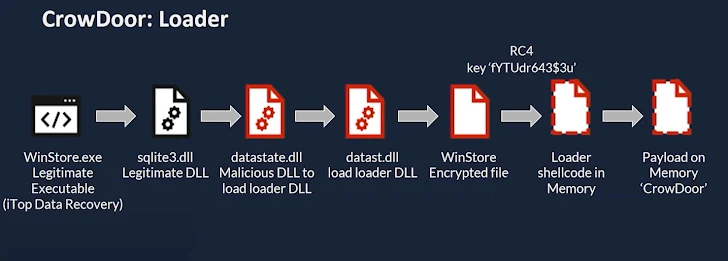

La última intrusión destacada por Kaspersky es significativa porque compila el shell web de China Chopper como un módulo .NET de Umbraco CMS, con explotación posterior que conduce a la implementación de herramientas para escaneo de red, movimiento lateral y evasión de defensa, antes de lanzar Crowdoor utilizando técnicas de carga lateral de DLL.

Se sospecha que los shells web se distribuyen explotando vulnerabilidades de seguridad conocidas en aplicaciones web de acceso público, como Adobe ColdFusion (CVE-2023-26360) y Microsoft Exchange Server (CVE-2021-34473, CVE-2021-34523y CVE-2021-31207).

Crowdoor, observado por primera vez en junio de 2023, también funciona como un cargador para lanzar Cobalt Strike y mantener la persistencia en los hosts infectados, al mismo tiempo que actúa como una puerta trasera para recopilar información confidencial, lanzar un shell inverso, borrar otros archivos de malware y finalizarse a sí mismo.

“Cuando el actor se dio cuenta de que sus puertas traseras habían sido detectadas, intentó cargar muestras más nuevas para evadir la detección, aumentando así el riesgo de que su nuevo conjunto de muestras fuera detectado en el futuro cercano”, señaló Magdy.

“La importancia de esta intrusión radica en el avistamiento de un actor de habla china que tenía como objetivo una plataforma de gestión de contenidos que publicaba estudios sobre derechos humanos en Oriente Medio, centrándose específicamente en la situación en torno al conflicto entre Israel y Hamás”.

“Nuestro análisis de esta intrusión reveló que todo este sistema fue el único objetivo durante el ataque, lo que indica un enfoque deliberado en este contenido específico”.