Los ataques cibernéticos de Rusia contra Ucrania aumentaron un 250 % en 2022 en comparación con hace dos años, revelaron el Grupo de Análisis de Amenazas (TAG) de Google y Mandiant en un nuevo informe conjunto.

El ataque, que coincidió y ha persistido desde entonces después de la invasión militar de Ucrania por parte del país en febrero de 2022, se centró en gran medida en el gobierno y las entidades militares de Ucrania, junto con los sectores de infraestructura crítica, servicios públicos, servicios públicos y medios de comunicación.

mandante dicho observó, “ataques cibernéticos más destructivos en Ucrania durante los primeros cuatro meses de 2022 que en los ocho años anteriores con ataques que alcanzaron su punto máximo alrededor del comienzo de la invasión”.

Se han implementado hasta seis cepas de limpiaparabrisas únicas, incluidas WhisperGate, HermeticWiper, IsaacWiper, CaddyWiper, Industroyer2 y SDelete, contra las redes ucranianas, lo que sugiere la voluntad de los actores de amenazas rusos de renunciar al acceso persistente.

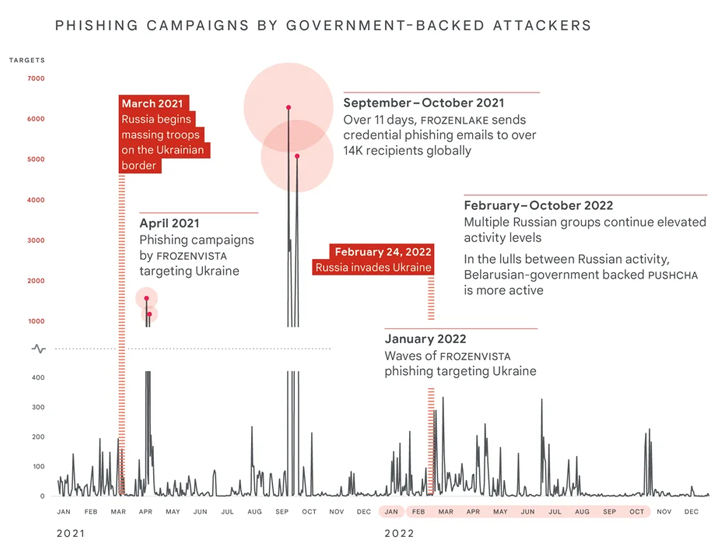

Los ataques de phishing dirigidos a los países de la OTAN experimentaron un aumento del 300 % en el transcurso del mismo período. Estos esfuerzos fueron impulsados por un grupo respaldado por el gobierno de Bielorrusia denominado PUSHCHA (también conocido como Ghostwriter o UNC1151) que está alineado con Rusia.

“Los atacantes respaldados por el gobierno ruso se han involucrado en un esfuerzo agresivo y múltiple para obtener una ventaja decisiva en tiempos de guerra en el ciberespacio, a menudo con resultados mixtos”, señaló Shane Huntley de TAG.

Algunos de los actores clave involucrados en los esfuerzos incluyen FROZENBARENTS (también conocido como Sandworm u Voodoo Bear), FROZENLAKE (también conocido como APT28 o Fancy Bear), COLDRIVER (también conocido como Callisto Group), FROZENVISTA (también conocido como DEV-0586 o UNC2589) y SUMMIT (también conocido como Turla o oso venenoso).

Dejando a un lado el aumento en la intensidad y frecuencia de las operaciones, la invasión también estuvo acompañada por la participación del Kremlin en operaciones de información encubiertas y abiertas diseñadas para moldear la percepción pública con el objetivo de socavar al gobierno ucraniano, fracturar el apoyo internacional a Ucrania y mantener apoyo interno a Rusia.

“Los actores patrocinados por GRU han usado su acceso para robar información confidencial y divulgarla al público para promover una narrativa, o usar ese mismo acceso para realizar ataques cibernéticos destructivos o campañas de operaciones de información”, dijo el gigante tecnológico.

Con la guerra dividiendo a los grupos de piratas informáticos por lealtades políticas y, en algunos casos, incluso provocando que cierren sus negocios, el desarrollo apunta aún más a un “cambio notable en el ecosistema ciberdelincuente de Europa del Este” de una manera que desdibuja las líneas entre los actores motivados financieramente y atacantes patrocinados por el estado.

Esto se evidencia por el hecho de que UAC-0098, un actor de amenazas que históricamente ha entregado el malware IcedID, fue observado reutilizando sus técnicas para atacar a Ucrania como parte de un conjunto de ataques de ransomware.

Se evalúa que algunos miembros de UAC-0098 son ex miembros del ahora desaparecido grupo de ciberdelincuencia Conti. TrickBot, que fue absorbido por la operación Conti el año pasado antes del cierre de esta última, también ha recurrido a apuntar sistemáticamente a Ucrania.

No se trata solo de Rusia, ya que el conflicto en curso ha llevado a atacantes respaldados por el gobierno chino como CURIOUS GORGE (también conocido como UNC3742) y BASIN (también conocido como Mustang Panda) a cambiar su enfoque hacia objetivos ucranianos y de Europa occidental para la recopilación de inteligencia.

“Está claro que la cibernética seguirá desempeñando un papel integral en futuros conflictos armados, complementando las formas tradicionales de guerra”, dijo Huntley.

La divulgación se produce cuando el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) prevenido de correos electrónicos de phishing dirigidos a organizaciones e instituciones que pretenden ser actualizaciones de seguridad críticas pero que en realidad contienen ejecutables que conducen a la implementación de software de control de escritorio remoto en los sistemas infectados.

CERT-UA atribuyó la operación a un actor de amenazas que rastrea bajo el nombre UAC-0096que se detectó previamente adoptando el mismo modus operandi a fines de enero de 2022 en las semanas previas a la guerra.

“Un año después de que Rusia lanzara su invasión a gran escala de Ucrania, Rusia sigue sin poder controlar a Ucrania mientras lucha por superar meses de fallas estratégicas y tácticas”, dijo la empresa de seguridad cibernética Recorded Future. dicho en un informe publicado este mes.

“A pesar de los contratiempos militares convencionales de Rusia y su fracaso en avanzar sustancialmente en su agenda a través de operaciones cibernéticas, Rusia mantiene su intención de poner a Ucrania bajo el control ruso”, agregó, al tiempo que destacó su “cooperación militar floreciente con Irán y Corea del Norte”.