Independientemente del país, el gobierno local es esencial en la vida de la mayoría de los ciudadanos. Proporciona muchos servicios diarios y maneja varios problemas. Por lo tanto, sus efectos pueden tener un gran alcance y sentirse profundamente cuando ocurren fallas en la seguridad.

A principios de 2023, Oakland, California, fue víctima de un ataque de ransomware. Aunque los funcionarios de la ciudad no han revelado cómo ocurrió el ataque, los expertos sospechan que la causa más probable es un correo electrónico de phishing. Como resultado, los funcionarios de la ciudad desactivaron sus servidores para contener el ataque.

Los gobiernos han sido el objetivo de muchos ataques e infracciones de ransomware. Dado que la mayoría de los gobiernos locales mantienen un pequeño personal de TI, existe la posibilidad de contraseñas compartidas, credenciales reutilizadas y una falta de seguridad de autenticación de múltiples factores, lo que expone vulnerabilidades para una violación.

Oakland está violada

Se notó por primera vez un miércoles por la noche a principios de febrero; cuando los funcionarios de la ciudad de Oakland, California, desconectaron rápidamente la mayoría de los servidores back-end de los servicios y publicaron un mensaje en el sitio web de la ciudad. Sólo unos días después, un estado de emergencia municipal se emitió. Además del cierre de varias oficinas, muchos servicios permanecieron fuera de línea durante algún tiempo, incluidos Oak311, el Centro de asistencia para citaciones de estacionamiento, Licencias de impuestos comerciales y Permisos.

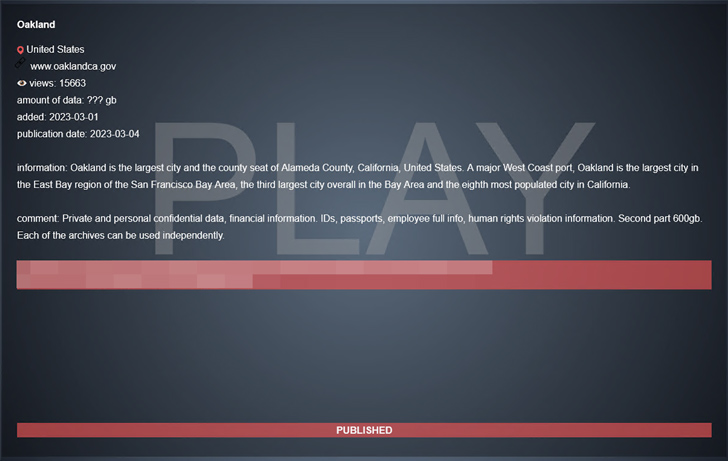

El grupo de ransomware Play se atribuyó la responsabilidad de violar los servicios de la ciudad y publicó sobre el ataque en el sitio web de su grupo. En su primer lanzamiento, pusieron a disposición 10 GB de datos que contenían archivos de décadas. En su segunda brecha más grande, se comprometieron hasta 600 GB de datos.

El impacto de la brecha de seguridad fue más allá de la interrupción de los servicios de la ciudad, afectando tanto a los residentes de Oakland como a los empleados de la ciudad a nivel personal. Desde julio de 2010 hasta enero de 2022, se notificó a los empleados de la ciudad que su información personal podría haberse visto comprometida. Además, ciertos residentes de Oakland, como aquellos que presentan un reclamo contra la ciudad o solicitan programas federales a través de la ciudad, también pueden haberse visto afectados.

Como era de esperar, esta situación actual es una pesadilla tanto para los servicios de TI como para la administración de la ciudad, y también es una pesadilla para las relaciones públicas. Muchos ciudadanos preocupados continúan preguntándose cómo se ven afectados y cómo protegerse contra el robo de identidad.

Las ramificaciones de una brecha

Cualquier violación del sistema es grave. En este caso, los datos estaban encriptados, lo que inutilizaba los servicios. Pero, con una infraestructura comprometida, los actores de amenazas podrían haber aprovechado ese acceso para infectar aún más a los residentes y empleados de la ciudad. La brecha de Oakland puede haberse limitado a la pérdida de datos, pero dependiendo del grupo responsable, las consecuencias podrían haber sido mucho peores.

El trabajo de los servicios de TI de la ciudad ya es difícil debido a los presupuestos típicamente más pequeños y al personal de TI sobrecargado de trabajo. La gran cantidad de vulnerabilidades de seguridad para rastrear en el software popular y la dificultad de mantenerse al tanto de las amenazas en constante cambio hacen que los trabajos de TI sean aún más desafiantes. Por lo tanto, es importante implementar políticas y procedimientos que puedan contribuir en gran medida a asegurar y proteger a su gobierno local.

La base de tantos servicios son las contraseñas y las políticas que controlan el acceso a los servicios críticos. Directrices de mejores prácticas comunes, como la NIST 800-63BYO ASI 27001/27002y SOC 2 Asegúrese de que su organización esté preparada para el éxito. La implementación de estos estándares es difícil, y herramientas como la política de contraseñas de Specops con protección de contraseñas violadas hacen que la vida de los profesionales de TI sea mucho más fácil.

Protección de usuarios con la política de contraseñas de Specops y la protección de contraseñas violadas

Mantenerse al día con las mejores prácticas y estándares es difícil. Afortunadamente, hay herramientas disponibles como Specops Password Policy que impone políticas de contraseñas más estrictas en Active Directory, ayuda a cumplir con los estándares de cumplimiento de seguridad y bloquea el uso de más de 3 mil millones de contraseñas comprometidas para ayudar a mantener a sus usuarios a salvo de los ataques de ransomware de organizaciones como Play.

La política de contraseñas de Specops proporciona varias características para ayudar a mantener segura a su organización. Estos incluyen diccionarios personalizados, políticas de contraseñas únicas y personalizables y una poderosa protección contra contraseñas descifradas.

Mantener las ciudades a salvo del ransomware

Los desafíos continuos que enfrenta Oakland, California, son difíciles tanto para los residentes como para los funcionarios de la ciudad. La amenaza desconocida de cómo la información robada puede usarse para más ataques o robo de identidad deja a muchos inquietos y asustados. Al implementar formas de proteger proactivamente su entidad gubernamental con herramientas como la Política de contraseñas de Specops, puede contribuir en gran medida a limitar el alcance de los ataques y reforzar la prevención de la seguridad.