Obtenga información exclusiva de un negociador de ransomware real que comparte historias auténticas de situaciones de rehenes en la red y cómo las manejó.

La industria del ransomware

El ransomware es una industria. Como tal, tiene su propia lógica comercial: las organizaciones pagan dinero, en criptomonedas, para recuperar el control de sus sistemas y datos.

El panorama de esta industria se compone de aproximadamente 10 a 20 actores principales de amenazas que originalmente desarrollaron el malware del ransomware. Para distribuir el malware, trabajan con afiliados y distribuidores que utilizan ataques de phishing violar organizaciones. Las utilidades se distribuyen asignando aproximadamente un 70% a los afiliados y un 10%-30% a estos desarrolladores. El uso de phishing hace que las industrias en línea, como los juegos, las finanzas y los seguros, sean especialmente vulnerables.

Además de sus motivaciones financieras, la industria del ransomware también está influenciada por la política geopolítica. Por ejemplo, en junio de 2021, luego de los ataques de ransomware en Colonial Pipeline y JBS, la administración de Byden anunció que el ransomware era una amenaza para la seguridad nacional. Luego, la administración enumeró las infraestructuras críticas que estaban “fuera del alcance” de los atacantes.

Siguiendo estos pasos, varios actores de amenazas decidieron cambiar de rumbo: declararon que no atacarían organizaciones esenciales y fundamentales como hospitales, centrales eléctricas e instituciones educativas. Unos meses más tarde, el FBI informó que había atacado al destacado grupo de ransomware REvil:

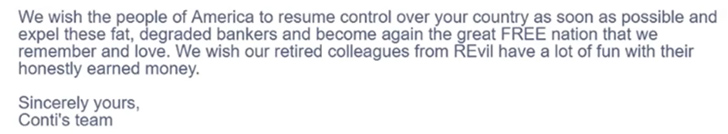

El ataque obtuvo una respuesta del grupo Conti, que reflejaba sus motivos ideológicos:

Vacunas contra ransomware

Gestionar un evento de ransomware es similar a gestionar una situación de rehenes. Por lo tanto, para prepararse para un incidente de ransomware, se recomienda que las organizaciones empleen una estructura de gestión de crisis similar. Esta estructura se basa en las siguientes funciones:

1. Un gestor de crisis:

- Coordina las áreas tecnológica, comercial y legal.

- La pista tecnológica incluye análisis forense, investigación, contención, remediación y recuperación, así como diálogo profesional. En esta etapa, la organización y los equipos de respuesta a incidentes evalúan el alcance del evento. Por ejemplo, qué tan profundos están los atacantes en el sistema, cuántos datos se extrajeron, etc.

- La pista comercial cubre planes de continuidad comercial y medios y relaciones públicas. Por lo general, se ejecutan una vez que el alcance del evento está claro. Se recomienda ser lo más transparente y preciso posible al emitir declaraciones públicas.

- La pista legal incluye consideraciones legales, reglamentarias y de cumplimiento. Realizan un seguimiento de las pautas que deben cumplirse y en qué plazos. A veces, también serán los gestores de crisis.

- El gestor de crisis no puede ser el que toma las decisiones.

2. Un grupo de toma de decisiones:

- El grupo o persona que toma decisiones informadas basadas en los datos del administrador de crisis.

3. Cumplimiento de la ley:

- Se recomienda definir esta relación de antemano. El alcance podría ser tan mínimo como simplemente informarles y tan profundo como permitirles gestionar toda la crisis.

4. Seguro:

Según Etay Maor, director sénior de estrategia de seguridad de Cato Networks“Cada vez vemos más empresas que ofrecen paquetes de estos servicios de ransomware. Sin embargo, se recomienda separar estos roles para garantizar la respuesta más profesional”.

El papel del negociador profesional

La negociación profesional es el acto de aprovechar la comunicación profesional con el hacker en diversas situaciones de extorsión. El rol comprende cuatro elementos clave:

1. Identificar el alcance del evento – Tiene lugar dentro de las primeras 24-48 horas. Incluye comprender qué se comprometió, qué tan profundos están los atacantes en el sistema, si el acto es un ransomware simple, doble o triple, si el ataque tuvo una motivación financiera o si fue un ataque político o personal, etc.

En el 90% de los casos, el ataque tiene una motivación económica. Si tiene motivaciones políticas, es posible que la información no se recupere, incluso después de pagar el rescate.

2. Perfilar al actor de amenazas – Incluye comprender si el grupo es conocido o desconocido, sus patrones de comportamiento y su estructura organizativa. Comprender quién es el atacante influye en la comunicación.

Por ejemplo, al averiguar cuál es la hora local del atacante, el negociador puede identificar su procedencia. Esto se puede utilizar para mejorar los términos de negociación, como aprovechar los días festivos para solicitar un descuento.

3. Evaluar el “costo de no negociar” – Reflejando a los tomadores de decisiones y los gestores de crisis lo que sucederá si no pagan el rescate.

4. Definición de objetivos de negociación – La cuestión no es si pagar o no. Esa es una decisión comercial. Los objetivos de las negociaciones son negociar por información, por tiempo y por mejores términos. A veces, esto puede resultar en un pago más bajo, o incluso permitir que la empresa se recupere por sí sola.

Por ejemplo, una empresa pudo comprar 13 días mediante negociaciones, lo que les permitió recuperar su información y renunciar por completo al pago del rescate.

¿Pagar o no pagar?

Etay Maor comenta: “El ransomware no es un problema de TI, es un problema comercial”. La decisión de pagar o no es una decisión comercial, influenciada por muchos factores. Si bien la política oficial del FBI es no pagar, permite que las empresas lo hagan, si así lo decide el director general.

Por ejemplo, en un caso, una empresa de juegos en línea estaba perdiendo más dinero que la solicitud de rescate cada hora que sus operaciones estaban inactivas, lo que influyó en su decisión de pagar el rescate lo más rápido posible y minimizar el tiempo de negociación. Los legisladores estadounidenses tampoco han prohibido el pago de ransomware. Esto demuestra lo complicado que es el asunto.

Consejos para protegerse contra ataques de ransomware

El ransomware se está volviendo más prominente, pero las organizaciones pueden protegerse contra ella. El ransomware se basa en ataques de phishing y servicios sin parches. Por lo tanto, se recomienda que los directores ejecutivos se reúnan con su equipo de TI con regularidad para garantizar que el software y la infraestructura estén actualizados y actualizados, y que se realice una copia de seguridad de toda la información importante. Esto reducirá significativamente la posibilidad de que el ransomware pueda explotar vulnerabilidades y penetrar en los sistemas.

Para obtener más información sobre los ataques de ransomware y cómo se gestionan en tiempo real, Mira toda la clase magistral aquí.