Una falla de seguridad de día cero en la aplicación móvil de Telegram para Android llamada EvilVideo hizo posible que los atacantes crearan archivos maliciosos disfrazados de videos de apariencia inofensiva.

El exploit apareció a la venta por un precio desconocido en un foro clandestino el 6 de junio de 2024, según informó ESET. Tras una divulgación responsable el 26 de junio, Telegram abordó el problema en la versión 10.14.5, publicada el 11 de julio.

“Los atacantes podrían compartir cargas útiles maliciosas de Android a través de canales, grupos y chats de Telegram, y hacer que aparezcan como archivos multimedia”, dijo el investigador de seguridad Lukáš Štefanko dicho en un informe.

Se cree que la carga útil se crea utilizando la interfaz de programación de aplicaciones de Telegram (API), que permite subir archivos multimedia de forma programada a chats y canales. De esta forma, permite a un atacante camuflar un archivo APK malicioso como un video de 30 segundos.

A los usuarios que hacen clic en el vídeo se les muestra un mensaje de advertencia que indica que el vídeo no se puede reproducir y se les insta a intentar reproducirlo con un reproductor externo. Si continúan con el paso, se les solicita posteriormente que permitan la instalación del archivo APK a través de Telegram. La aplicación en cuestión se llama “xHamster Premium Mod”.

“De forma predeterminada, los archivos multimedia recibidos a través de Telegram están configurados para descargarse automáticamente”, explicó Štefanko. “Esto significa que los usuarios que tengan activada esta opción descargarán automáticamente el contenido malicioso una vez que abran la conversación en la que se compartió”.

Si bien esta opción se puede desactivar manualmente, el payload aún se puede descargar tocando el botón de descarga que acompaña al supuesto video. Vale la pena señalar que el ataque no funciona en los clientes de Telegram para la web ni en la aplicación dedicada para Windows.

Actualmente no está claro quién está detrás del exploit y cuán ampliamente se utilizó en ataques del mundo real. Sin embargo, el mismo actor anunció en enero de 2024 un encriptador de Android totalmente indetectable (también conocido como cryptor) que, según se informa, puede eludir Google Play Protect.

El éxito viral de Hamster Kombat genera un imitador malicioso

El desarrollo se produce mientras los ciberdelincuentes están sacando provecho del juego de criptomonedas basado en Telegram. Kombat de hámster para obtener ganancias monetarias, con ESET descubriendo tiendas de aplicaciones falsas que promocionan la aplicación, repositorios de GitHub que alojan Lumma Stealer para Windows bajo la apariencia de herramientas de automatización para el juego y un canal de Telegram no oficial que se utiliza para distribuir un troyano de Android llamado Ratel.

El popular juego, que se lanzó en marzo de 2024, es estimado Según el desarrollador del juego, Telegram tiene más de 250 millones de jugadores. Pavel Durov, director ejecutivo de Telegram, llamado Hamster Kombat es el “servicio digital de más rápido crecimiento en el mundo” y que “el equipo de Hamster acuñará su token en TONELADApresentando los beneficios de blockchain a cientos de millones de personas”.

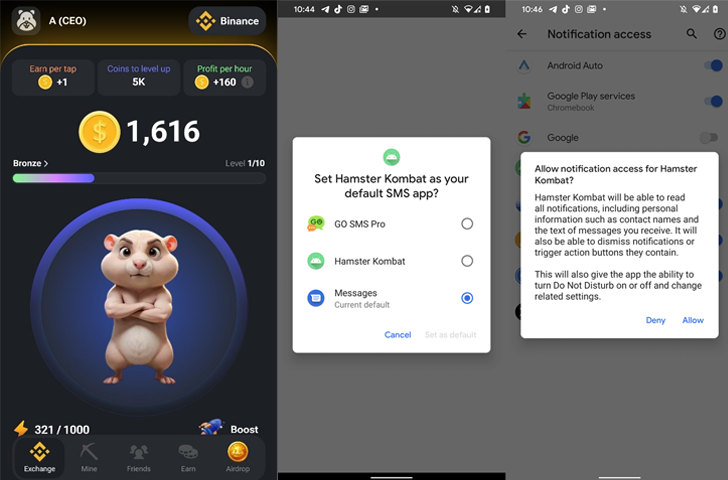

Ratel, que se ofrece a través de un canal de Telegram llamado “hamster_easy”, está diseñado para hacerse pasar por el juego (“Hamster.apk”) y solicita a los usuarios que le concedan acceso a las notificaciones y se configuren como la aplicación de SMS predeterminada. Posteriormente, inicia el contacto con un servidor remoto para obtener un número de teléfono como respuesta.

En el siguiente paso, el malware envía un mensaje SMS en ruso a ese número de teléfono, probablemente perteneciente a los operadores del malware, para recibir instrucciones adicionales por SMS.

“Los actores de amenazas luego pueden controlar el dispositivo comprometido a través de SMS: el mensaje del operador puede contener un texto que se enviará a un número específico o incluso indicarle al dispositivo que llame al número”, dijo ESET. dichoEl malware también es capaz de comprobar el saldo actual de la cuenta bancaria de la víctima en Sberbank Rusia enviando un mensaje con el texto баланс (traducción: saldo) al número 900.

Ratel abusa de sus permisos de acceso a las notificaciones para ocultarlas de no menos de 200 aplicaciones según una lista codificada integrada en ellas. Se sospecha que esto se hace con el objetivo de suscribir a las víctimas a varios servicios premium y evitar que reciban alertas.

La empresa de ciberseguridad eslovaca dijo que también detectó tiendas de aplicaciones falsas que afirmaban ofrecer Hamster Kombat para descargar, pero que en realidad dirigían a los usuarios a anuncios no deseados, y repositorios de GitHub que ofrecían herramientas de automatización de Hamster Kombat que implementaban Lumma Stealer en su lugar.

“El éxito de Hamster Kombat también ha hecho que aparezcan los cibercriminales, que ya han empezado a distribuir malware contra los jugadores del juego”, afirman Štefanko y Peter Strýček. “La popularidad de Hamster Kombat lo convierte en un juego propicio para el abuso, lo que significa que es muy probable que el juego atraiga a más actores maliciosos en el futuro”.

El malware para Android BadPack se cuela entre las grietas

Más allá de Telegram, los archivos APK maliciosos dirigidos a dispositivos Android también han tomado la forma de BadPack, que se refieren a archivos de paquetes especialmente diseñados en los que la información del encabezado utilizada en el formato de archivo ZIP ha sido alterada en un intento de obstruir el análisis estático.

Con esto, la idea es evitar que el archivo AndroidManifest.xml (un archivo crucial que proporciona información esencial sobre la aplicación móvil) se extraiga y analice correctamente, lo que permitiría instalar artefactos maliciosos sin generar ninguna alarma.

Esta técnica fue documentada extensamente por Kaspersky a principios de abril en relación con un troyano para Android conocido como SoumniBot que ha atacado a usuarios de Corea del Sur. Los datos de telemetría recopilados por la Unidad 42 de Palo Alto Networks desde junio de 2023 hasta junio de 2024 han detectado casi 9200 muestras de BadPack en circulación, aunque ninguna de ellas se ha encontrado en Google Play Store.

“Estos encabezados alterados son una característica clave de BadPack, y dichas muestras suelen representar un desafío para las herramientas de ingeniería inversa de Android”, dijo el investigador de la Unidad 42, Lee Wei Yeong. dicho En un informe publicado la semana pasada se afirma que “muchos troyanos bancarios basados en Android, como BianLian, Cerberus y TeaBot, utilizan BadPack”.