Se ha observado que un trío de grupos de actividades de amenazas vinculados a China comprometen a más organizaciones gubernamentales en el sudeste asiático como parte de una renovada operación patrocinada por el estado cuyo nombre en código es Palacio carmesílo que indica una expansión en el alcance del esfuerzo de espionaje.

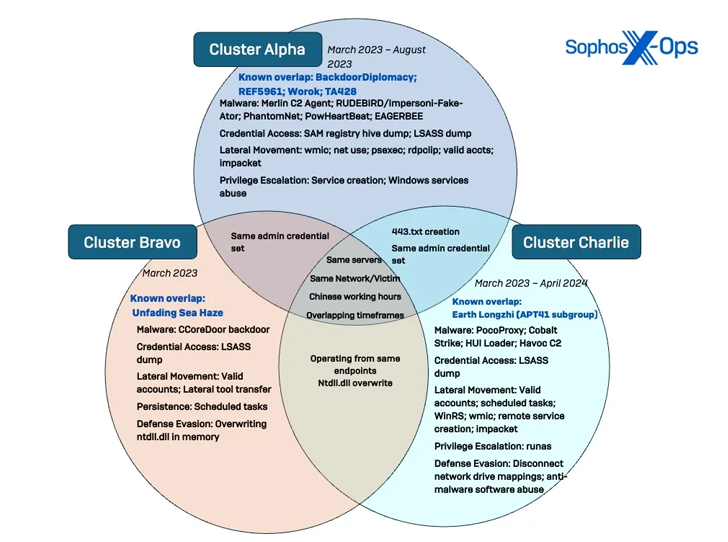

La empresa de ciberseguridad Sophos, que ha estado monitoreando la ciberofensiva, dijo que está compuesta por tres grupos de intrusiones identificados como Cluster Alpha (STAC1248), Cluster Bravo (STAC1870) y Cluster Charlie (STAC1305). STAC es la abreviatura de «security threat activity cluster» (grupo de actividades de amenazas a la seguridad).

«Los atacantes utilizaron sistemáticamente otras redes de organizaciones y servicios públicos comprometidas en esa región para distribuir malware y herramientas bajo la apariencia de un punto de acceso confiable», dijeron los investigadores de seguridad Mark Parsons, Morgan Demboski y Sean Gallagher. dicho en un informe técnico compartido con The Hacker News.

Un aspecto destacable de los ataques es que implican el uso de los sistemas de una organización no identificada como punto de retransmisión de comando y control (C2) y como base de operaciones para herramientas. Se dice que el servidor Microsoft Exchange Server comprometido de una segunda organización se utilizó para alojar malware.

La empresa de ciberseguridad documentó por primera vez Crimson Palace a principios de junio de 2024, y los ataques tuvieron lugar entre marzo de 2023 y abril de 2024.

Si bien la actividad inicial asociada con el Cluster Bravo, que se superpone con un grupo de amenazas llamado Unfading Sea Haze, se limitó a marzo de 2023, se ha observado una nueva ola de ataques detectada entre enero y junio de 2024 dirigida a otras 11 organizaciones y agencias en la misma región.

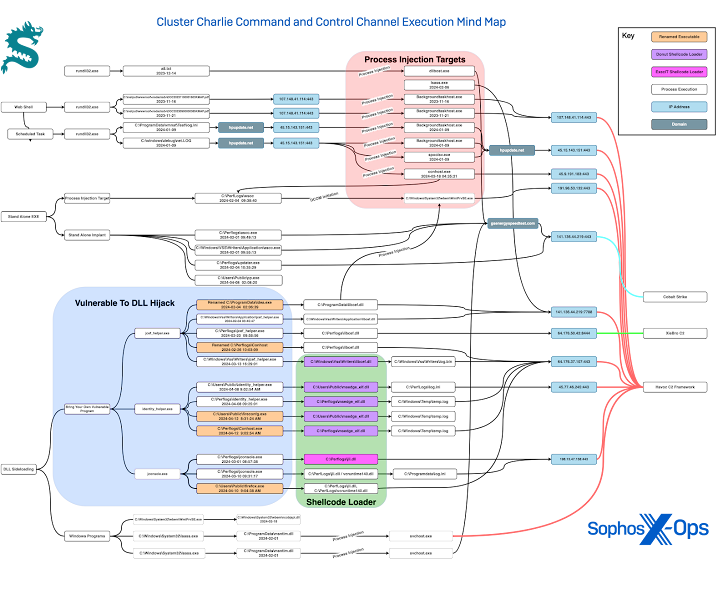

También se ha identificado un conjunto de nuevos ataques orquestados por Cluster Charlie, un clúster al que se hace referencia como Earth Longzhi, entre septiembre de 2023 y junio de 2024, algunos de los cuales también implican el despliegue de los marcos C2 como Cobalt Strike, Havoc y XieBroC2 para facilitar la post-explotación y entregar cargas útiles adicionales como Perro de caza afilado para el mapeo de la infraestructura de Active Directory.

«La exfiltración de datos de valor para la inteligencia siguió siendo un objetivo después de la reanudación de la actividad», dijeron los investigadores. «Sin embargo, gran parte de su esfuerzo parecía estar centrado en restablecer y ampliar su presencia en la red objetivo, evitando el software EDR y restableciendo rápidamente el acceso cuando sus implantes C2 habían sido bloqueados».

Otro aspecto significativo es la fuerte dependencia de Cluster Charlie del secuestro de DLL para ejecutar malware, un enfoque previamente adoptado por los actores de amenazas detrás de Cluster Alpha, lo que indica una «polinización cruzada» de tácticas.

Algunos de los otros programas de código abierto utilizados por el actor de amenazas incluyen: RealBlindingEDR y Alcatrazque permiten finalizar procesos antivirus y ofuscar archivos ejecutables portátiles (por ejemplo, .exe, .dll y .sys) con el objetivo de pasar desapercibidos.

Para completar el arsenal de malware del clúster se encuentra un keylogger previamente desconocido cuyo nombre en código es TattleTale, que fue identificado originalmente en agosto de 2023 y es capaz de recopilar datos de los navegadores Google Chrome y Microsoft Edge.

«El malware puede identificar el sistema comprometido y buscar unidades físicas y de red montadas haciéndose pasar por un usuario conectado», explicaron los investigadores.

«TattleTale también recopila el nombre del controlador de dominio y roba la política de información de consulta de LSA (autoridad de seguridad local), que se sabe que contiene información confidencial relacionada con políticas de contraseñas, configuraciones de seguridad y, a veces, contraseñas almacenadas en caché».

En pocas palabras, los tres grupos trabajan de la mano, mientras se concentran simultáneamente en tareas específicas en la cadena de ataque: infiltrarse en entornos objetivo y realizar reconocimiento (Alpha), profundizar en las redes utilizando varios mecanismos C2 (Bravo) y exfiltrar datos valiosos (Charlie).

«Durante todo el enfrentamiento, el adversario pareció probar y refinar continuamente sus técnicas, herramientas y prácticas», concluyeron los investigadores. «A medida que implementábamos contramedidas para su malware a medida, combinaron el uso de sus herramientas desarrolladas a medida con herramientas genéricas de código abierto que suelen utilizar los evaluadores de penetración legítimos, probando diferentes combinaciones».