Investigadores del Laboratorio Pangu de China han revelado detalles de una puerta trasera de «primer nivel» utilizada por el Grupo de ecuacionesuna amenaza persistente avanzada (APT) con presuntos vínculos con la unidad de recopilación de inteligencia de guerra cibernética de la Agencia de Seguridad Nacional (NSA) de EE. UU.

Doblado «bvp47Debido a las numerosas referencias a la cadena «Bvp» y al valor numérico «0x47» utilizado en el algoritmo de cifrado, la puerta trasera se extrajo de los sistemas Linux «durante una investigación forense en profundidad de un host en un departamento doméstico clave» en 2013 .

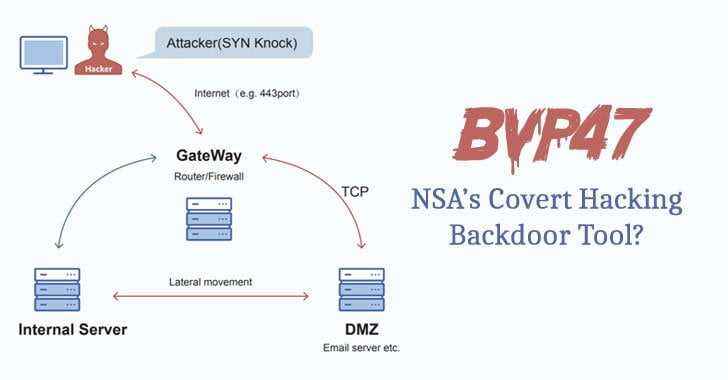

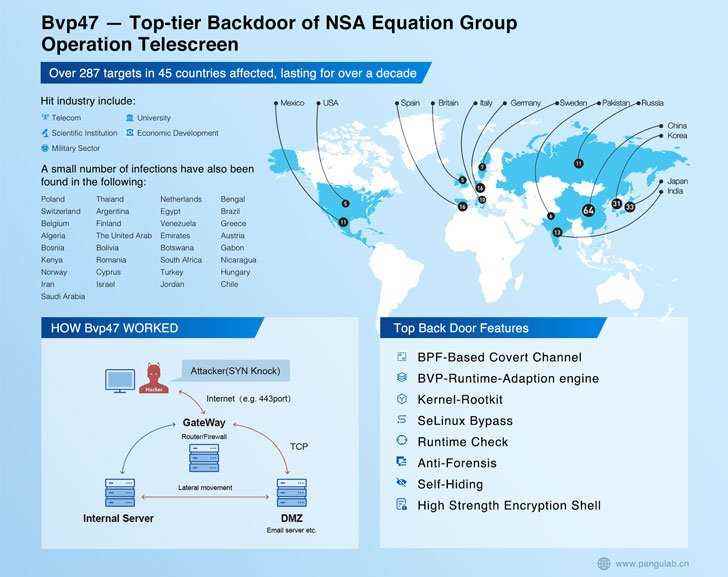

El grupo de investigación de defensa denominó a los ataques que involucran el despliegue de Bvp47 «Operation Telescreen», con el implante que presenta un «comportamiento de canal encubierto avanzado basado en paquetes TCP SYN, ofuscación de código, ocultación del sistema y diseño de autodestrucción».

Se dice que Bvp47 se ha utilizado en más de 287 objetivos en los sectores académico, de desarrollo económico, militar, científico y de telecomunicaciones ubicados en 45 países, principalmente en China, Corea, Japón, Alemania, España, India y México, todos los mientras que pasó desapercibido durante más de una década.

La escurridiza puerta trasera también está equipada con una función de control remoto que está protegida mediante un algoritmo de cifrado, cuya activación requiere la clave privada del atacante, algo que los investigadores dijeron haber encontrado en las filtraciones publicadas por el grupo de hackers Shadow Brokers en 2016.

Pangu Lab es un proyecto de investigación de Equipo Panguque tiene un historial de jailbreak en iPhones de Apple que se remonta a 2014. En el concurso de hacking de la Copa Tianfu del año pasado, el equipo de hackers de sombrero blanco demostró varias fallas de seguridad que permitieron liberar de forma remota un iPhone 13 Pro completamente parcheado con iOS 15.

Las filtraciones de Shadow Brokers

Grupo de ecuacionesdesignado como el «creador de la corona del espionaje cibernéticopor la empresa de seguridad rusa Kaspersky, es el nombre asignado a un adversario sofisticado que ha estado activo desde al menos 2001 y ha utilizado exploits de día cero no revelados previamente para «infectar a las víctimas, recuperar datos y ocultar la actividad de una manera extraordinariamente profesional», algunos de que luego se incorporaron a Stuxnet.

Los ataques se han dirigido a una variedad de sectores en no menos de 42 países, incluidos gobiernos, telecomunicaciones, aeroespacial, energía, investigación nuclear, petróleo y gas, militar, nanotecnología, activistas y académicos islámicos, medios de comunicación, transporte, instituciones financieras y empresas que desarrollan tecnologías de cifrado.

Se cree que el grupo está vinculado a las operaciones de acceso personalizado de la NSA (TAO) unidad, mientras que las actividades de intrusión pertenecientes a un segundo colectivo conocido como Longhorn (también conocido como The Lamberts) se han atribuido a la Agencia Central de Inteligencia de EE. UU. (CIA).

El conjunto de herramientas de malware de Equation Group se hizo público en 2016 cuando un grupo que se autodenominaba Corredores de sombra filtró el tramo completo de exploits utilizados por el equipo de piratería de élite, con Kaspersky descubriendo similitudes a nivel de código entre los archivos robados y el de las muestras identificadas como utilizadas por el actor de amenazas.

Bvp47 como puerta trasera encubierta

El incidente analizado por Pangu Lab comprende dos servidores comprometidos internamente, un correo electrónico y un servidor empresarial llamados V1 y V2 respectivamente, y un dominio externo (identificado como A), que cuenta con un novedoso mecanismo de comunicación bidireccional para filtrar datos confidenciales de los sistemas.

«Hay una comunicación anormal entre el host externo A y el servidor V1», dijeron los investigadores. «Específicamente, A primero envía un paquete SYN con una carga útil de 264 bytes al puerto 80 del servidor V1, y luego el servidor V1 inicia inmediatamente una conexión externa al puerto de gama alta de la máquina A y mantiene una gran cantidad de datos de intercambio».

Simultáneamente, V1 se conecta a V2 a través del servicio de pymes para realizar una serie de operaciones, incluido iniciar sesión en este último con una cuenta de administrador, intentar abrir servicios de terminal, enumerar directorios y ejecutar scripts de PowerShell a través de tareas programadas.

V2, por su parte, también se conecta a V1 para recuperar un script de PowerShell y una carga útil cifrada de segunda etapa, cuyos resultados de ejecución cifrados se envían de vuelta a V1, que, según los investigadores, «actúa como una transferencia de datos entre el Una máquina y el servidor V2».

La puerta trasera Bvp47 instalada en los servidores consta de dos partes, un cargador que es responsable de decodificar y cargar la carga real en la memoria. «Bvp47 generalmente vive en el sistema operativo Linux en la zona desmilitarizada que se comunica con Internet», dijeron los investigadores. «Asume principalmente el papel de comunicación del puente de control central en el ataque general».

Enlaces al grupo de ecuaciones

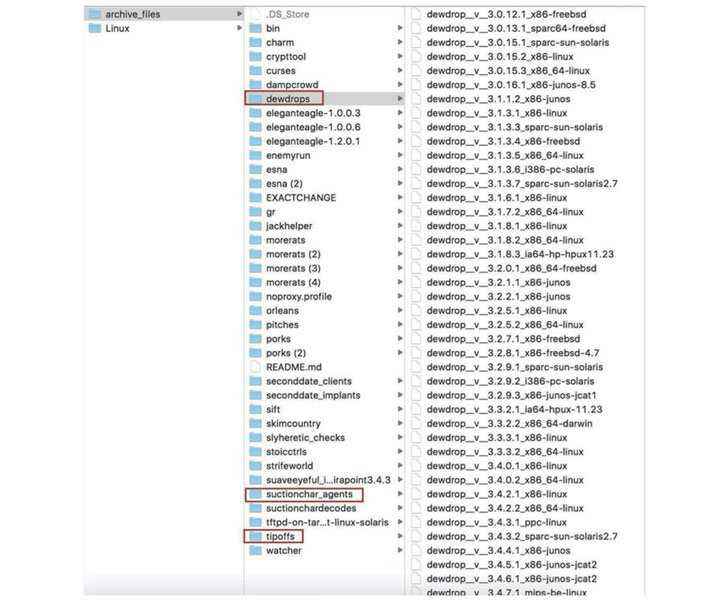

La atribución de Pangu Lab a Equation Group se deriva de la superposición de vulnerabilidades contenidas en un archivo cifrado con GPG publicado por Shadow Brokers: «eqgrp-auction-file.tar.xz.gpg«- como parte de un ha fallado subasta de las ciberarmas en agosto de 2016.

«En el proceso de análisis del archivo ‘eqgrp-auction-file.tar.xz.gpg’, se descubrió que Bvp47 y las herramientas de ataque en el paquete comprimido eran técnicamente deterministas, e incluían principalmente ‘gotas de rocío’, ‘suctionchar_agents’, ‘ tipoffs’, ‘StoicSurgeon’, ‘incision’ y otros directorios», explicaron los investigadores.

«El directorio ‘tipoffs’ contiene el Algoritmo asimétrico RSA clave privada utilizada en el canal encubierto Bvp47 [for] ejecución de comandos y otras operaciones. Sobre esta base, se puede confirmar que Bvp47 es de [the] grupo de ecuaciones».

Los hallazgos marcan la segunda vez que un malware no documentado hasta ahora desarrollado por Equation Group sale a la luz en tantos meses. A fines de diciembre de 2021, Check Point Research reveló detalles de una utilidad de diagnóstico llamada «DoubleFeature» que se usa junto con el marco de malware DanderSpritz.

«A juzgar por las herramientas de ataque relacionadas con la organización, incluido Bvp47, el grupo Equation es de hecho un grupo de piratería de primera clase», concluyeron los investigadores.

«La herramienta está bien diseñada, es potente y se adapta ampliamente. Su capacidad de ataque a la red equipada con vulnerabilidades de día cero fue imparable, y su adquisición de datos bajo control encubierto se realizó con poco esfuerzo. The Equation Group se encuentra en una posición dominante a nivel nacional. nivel de confrontación en el ciberespacio».