Un grupo de ciberdelincuencia de habla hispana llamado Equipo GXC Se ha observado que los kits de phishing se agrupan con aplicaciones maliciosas de Android, llevando las ofertas de malware como servicio (MaaS) al siguiente nivel.

La empresa de ciberseguridad de Singapur Group-IB, que ha estado rastreando al actor del crimen electrónico desde enero de 2023, describió la solución de crimeware como una “sofisticada plataforma de phishing como servicio impulsada por IA” capaz de atacar a usuarios de más de 36 bancos españoles, organismos gubernamentales y 30 instituciones en todo el mundo.

El kit de phishing tiene un precio de entre 150 y 900 dólares al mes, mientras que el paquete que incluye el kit de phishing y el malware para Android está disponible mediante suscripción por unos 500 dólares al mes.

Entre los objetivos de la campaña se encuentran usuarios de entidades financieras españolas, así como servicios tributarios y gubernamentales, comercio electrónico, bancos y casas de cambio de criptomonedas de Estados Unidos, Reino Unido, Eslovaquia y Brasil. Hasta el momento se han identificado hasta 288 dominios de phishing vinculados a la actividad.

También forma parte del espectro de servicios ofrecidos la venta de credenciales bancarias robadas y esquemas de codificación personalizados por encargo para otros grupos cibercriminales que apuntan a empresas bancarias, financieras y de criptomonedas.

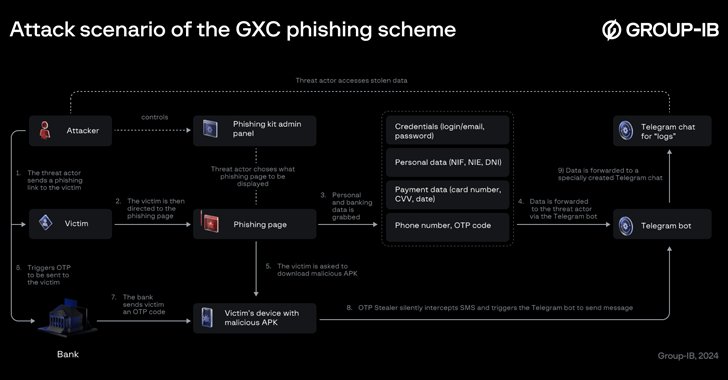

“A diferencia de los desarrolladores de phishing típicos, el equipo GXC combinó kits de phishing junto con un malware ladrón de OTP de SMS, lo que hizo que un escenario de ataque de phishing típico tomara una dirección ligeramente nueva”, afirmaron los investigadores de seguridad Anton Ushakov y Martijn van den Berk. dicho en un informe del jueves.

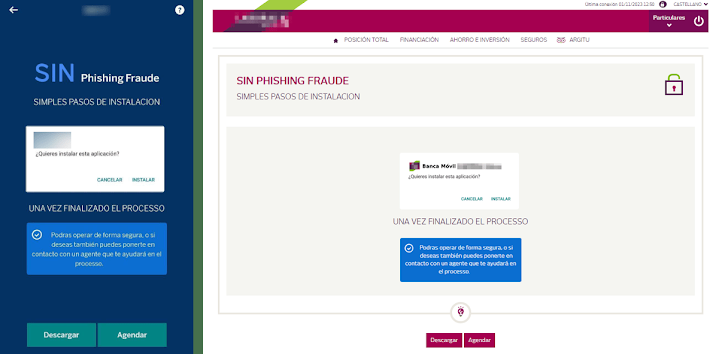

Lo que llama la atención aquí es que los actores de amenazas, en lugar de utilizar directamente una página falsa para obtener las credenciales, instan a las víctimas a descargar una aplicación bancaria basada en Android para evitar ataques de phishing. Estas páginas se distribuyen mediante smishing y otros métodos.

Una vez instalada, la aplicación solicita permisos para ser configurada como la aplicación de SMS predeterminada, lo que permite interceptar contraseñas de un solo uso y otros mensajes y exfiltrarlos a un bot de Telegram bajo su control.

“En la etapa final, la aplicación abre el sitio web de un banco genuino en WebView, lo que permite a los usuarios interactuar con él con normalidad”, dijeron los investigadores. “Después de eso, cada vez que el atacante activa el mensaje OTP, el malware para Android recibe y reenvía silenciosamente mensajes SMS con códigos OTP al chat de Telegram controlado por el actor de la amenaza”.

Entre otros servicios publicitados por el actor de amenazas en un canal dedicado de Telegram se encuentran herramientas de llamadas de voz con inteligencia artificial que permiten a sus clientes generar llamadas de voz a posibles objetivos basándose en una serie de indicaciones directamente desde el kit de phishing.

Estas llamadas generalmente se hacen pasar por provenientes de un banco y les piden que proporcionen sus códigos de autenticación de dos factores (2FA), instalen aplicaciones maliciosas o realicen otras acciones arbitrarias.

“El uso de este mecanismo simple pero efectivo mejora aún más el escenario de estafa para sus víctimas y demuestra con qué rapidez y facilidad los delincuentes adoptan e implementan herramientas de IA en sus esquemas, transformando los escenarios de fraude tradicionales en tácticas nuevas y más sofisticadas”, señalaron los investigadores.

En un informe reciente, Mandiant, propiedad de Google, reveló cómo la clonación de voz impulsada por IA tiene la capacidad de imitar el habla humana con una “precisión asombrosa”, lo que permite esquemas de phishing (o vishing) que suenan más auténticos y facilitan el acceso inicial, la escalada de privilegios y el movimiento lateral.

“Los actores de amenazas pueden hacerse pasar por ejecutivos, colegas o incluso personal de soporte de TI para engañar a las víctimas para que revelen información confidencial, otorguen acceso remoto a los sistemas o transfieran fondos”, dijo la firma de inteligencia de amenazas. dicho.

“La confianza inherente asociada con una voz familiar puede ser explotada para manipular a las víctimas para que realicen acciones que normalmente no realizarían, como hacer clic en enlaces maliciosos, descargar malware o divulgar datos confidenciales”.

Los kits de phishing, que también vienen con capacidades de adversario en el medio (AiTM), se han vuelto cada vez más populares a medida que reducen la barrera técnica de entrada para realizar campañas de phishing a gran escala.

El investigador de seguridad mr.d0x, en un informe publicado el mes pasado, decía que es posible que actores maliciosos aprovechen las aplicaciones web progresivas (PWA) para diseñar páginas de inicio de sesión convincentes con fines de phishing manipulando los elementos de la interfaz de usuario para mostrar una barra de URL falsa.

Es más, estos kits de phishing AiTM también se pueden utilizar para entrar en cuentas protegidas por claves de acceso en varias plataformas en línea mediante lo que se denomina un ataque de redacción del método de autenticación, que aprovecha el hecho de que estos servicios todavía ofrecen un método de autenticación menos seguro como mecanismo de respaldo incluso cuando se han configurado claves de acceso.

“Dado que AitM puede manipular la vista presentada al usuario modificando HTML, CSS e imágenes o JavaScript en la página de inicio de sesión, a medida que se transmite al usuario final, pueden controlar el flujo de autenticación y eliminar todas las referencias a la autenticación con clave de acceso”, dijo la empresa de ciberseguridad eSentire. dicho.

La revelación se produce en medio de un aumento reciente de campañas de phishing que incorporan URL que ya están codificadas utilizando herramientas de seguridad como Secure Email Gateways (SEG) en un intento de enmascarar los enlaces de phishing y evadir el escaneo, según Redes Barracuda y Cofensa.

También se han observado ataques de ingeniería social que recurren a métodos inusuales en los que se induce a los usuarios a visitar sitios web aparentemente legítimos y luego se les pide que copien, peguen y ejecuten manualmente un código ofuscado en una terminal de PowerShell con el pretexto de solucionar problemas con la visualización de contenido en un navegador web.

ReliaQuest y Proofpoint ya han documentado los detalles del método de distribución del malware. McAfee Labs está rastreando la actividad bajo el nombre de ClickFix.

“Al incorporar scripts codificados en Base64 dentro de mensajes de error aparentemente legítimos, los atacantes engañan a los usuarios para que realicen una serie de acciones que resultan en la ejecución de comandos maliciosos de PowerShell”, dijeron los investigadores Yashvi Shah y Vignesh Dhatchanamoorthy. dicho.

“Estos comandos normalmente descargan y ejecutan cargas útiles, como archivos HTA, desde servidores remotos, y luego implementan malware como Puerta oscura y el ladrón de Lumma.”