Investigadores de ciberseguridad han arrojado luz sobre una nueva campaña de phishing que se ha identificado que se dirige a personas en Pakistán utilizando una puerta trasera personalizada.

Apodado FANTASMA#SPIKE Según Securonix, los actores de amenazas desconocidos detrás de la actividad han aprovechado documentos de phishing relacionados con el ejército para activar la secuencia de infección.

«Si bien hoy en día se utilizan muchos métodos para implementar malware, los actores de amenazas utilizaron archivos ZIP con un archivo de carga útil protegido con contraseña», dijeron los investigadores Den Iuzvyk, Tim Peck y Oleg Kolesnikov en un informe compartido con The Hacker News.

La campaña se destaca por su falta de sofisticación y el uso de cargas útiles simples para lograr acceso remoto a las máquinas de destino.

Los mensajes de correo electrónico vienen con un archivo ZIP que pretende ser actas de reuniones relacionadas con el Foro Técnico-Militar Internacional Ejército 2024, un evento legítimo organizado por el Ministerio de Defensa de la Federación Rusa. Está previsto que se celebre en Moscú a mediados de agosto de 2024.

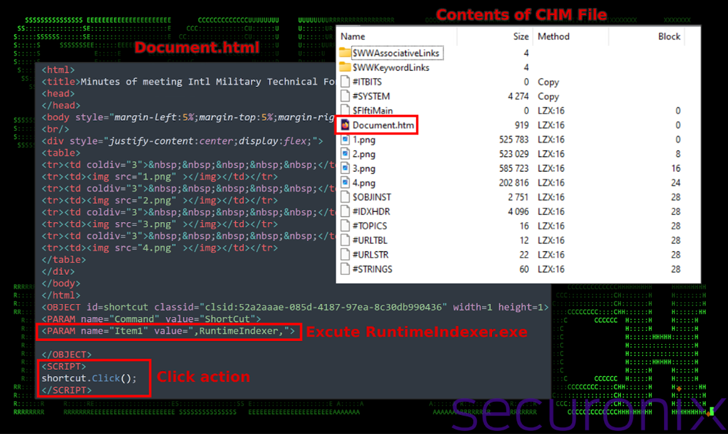

Dentro del archivo ZIP hay un archivo de ayuda HTML compilado (CHM) de Microsoft y un ejecutable oculto («RuntimeIndexer.exe»), el primero de los cuales, cuando se abre, muestra las actas de la reunión, así como un par de imágenes, pero se ejecuta de forma sigilosa. el binario incluido tan pronto como el usuario haga clic en cualquier parte del documento.

El ejecutable está diseñado para funcionar como una puerta trasera que establece conexiones con un servidor remoto a través de TCP para recuperar comandos que posteriormente se ejecutan en el host comprometido.

Además de transmitir información del sistema, ejecuta los comandos a través de cmd.exe, recopila el resultado de la operación y lo exfiltra al servidor. Esto incluye ejecutar comandos como información del sistema, lista de tareascurl para extraer la dirección IP pública usando ip-api[.]com, y tareas para configurar la persistencia.

«Esta puerta trasera funciona esencialmente como un troyano de acceso remoto (RAT) basado en línea de comandos que proporciona al atacante un acceso persistente, encubierto y seguro al sistema infectado», dijeron los investigadores.

«La capacidad de ejecutar comandos de forma remota y transmitir los resultados al servidor C2 permite al atacante controlar el sistema infectado, robar información confidencial o ejecutar cargas útiles de malware adicionales».