Investigadores de ciberseguridad han descubierto una campaña de ataque que tiene como objetivo varias entidades israelíes con marcos disponibles públicamente como Donut y Sliver.

La campaña, que se cree que tiene una naturaleza altamente específica, «aprovecha la infraestructura específica del objetivo y los sitios web personalizados de WordPress como un mecanismo de entrega de carga útil, pero afecta a una variedad de entidades en verticales no relacionadas y se basa en malware de código abierto conocido», dijo HarfangLab. dicho en un informe de la semana pasada.

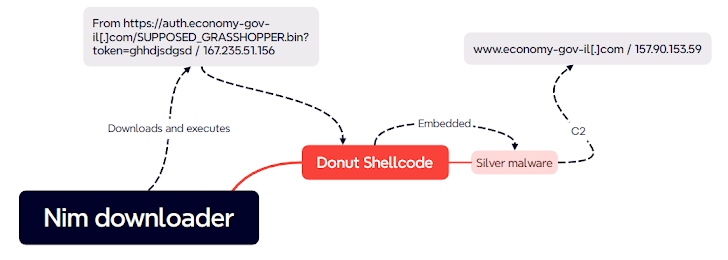

La empresa francesa está rastreando la actividad bajo el nombre Supposed Grasshopper. Es una referencia a un servidor controlado por el atacante («auth.economy-gov-il»).[.]com/SUPPOSED_GRASSHOPPER.bin»), al que se conecta un descargador de primera etapa.

Este programa de descarga, escrito en Nim, es rudimentario y su tarea es descargar el malware de segunda etapa desde el servidor de pruebas. Se distribuye mediante un archivo de disco duro virtual (VHD) que se sospecha que se propaga a través de sitios personalizados de WordPress como parte de un esquema de descarga automática.

La carga útil de la segunda etapa recuperada del servidor es Rosquillaun marco de generación de shellcode, que sirve como conducto para implementar un código abierto Huelga de cobalto alternativa llamada Sliver.

«Los operadores también han hecho un gran esfuerzo para adquirir una infraestructura dedicada y desplegar un sitio web WordPress realista para entregar las cargas útiles», dijeron los investigadores. «En general, esta campaña parece que podría ser el trabajo de un equipo pequeño».

El objetivo final de la campaña es actualmente desconocido, aunque HarfangLab teorizó que también podría estar asociada con una operación legítima de prueba de penetración, una posibilidad que plantea su propio conjunto de preguntas en torno a la transparencia y la suplantación de agencias del gobierno israelí.

La revelación se produce cuando el equipo de investigación de amenazas de SonicWall Capture Labs detalló una cadena de infección que emplea hojas de cálculo de Excel con trampas como punto de partida para lanzar un troyano conocido como Orcinius.

«Se trata de un troyano de varias etapas que utiliza Dropbox y Google Docs para descargar cargas útiles de segunda etapa y mantenerse actualizado», dijo la empresa. dicho«Contiene una macro VBA ofuscada que se conecta a Windows para monitorear las ventanas en ejecución y las pulsaciones de teclas, y crea persistencia utilizando claves de registro».