Las víctimas de habla hispana son el objetivo de una campaña de phishing por correo electrónico que distribuye un nuevo troyano de acceso remoto (RAT) llamado Rata pequeña desde al menos febrero de 2024.

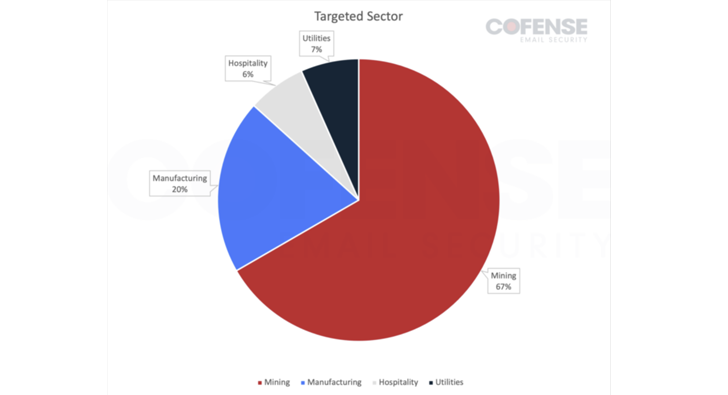

Los ataques se centran principalmente en los sectores de minería, manufactura, hotelería y servicios públicos, según la empresa de ciberseguridad Cofense.

«La mayoría del código personalizado en el malware parece estar enfocado en el antianálisis, la comunicación con su centro de comando y control (C2) y la descarga y ejecución de archivos con un enfoque limitado en el monitoreo o la recolección de credenciales», dijo. dicho.

Las cadenas de infección comienzan con mensajes de phishing que contienen señuelos con temas financieros que engañan a los destinatarios para que hagan clic en una URL incrustada que apunta a un archivo 7-Zip alojado en Google Drive.

Otros métodos observados incluyen el uso de archivos HTML o PDF adjuntos directamente a los correos electrónicos o descargados a través de otro enlace integrado de Google Drive. El abuso de servicios legítimos por parte de actores de amenazas no es un fenómeno nuevo, ya que les permite eludir las puertas de enlace de correo electrónico seguras (SEG).

Los archivos HTML que propagan Poco RAT, a su vez, contienen un enlace que, al hacer clic, conduce a la descarga del archivo que contiene el ejecutable del malware.

«Esta táctica probablemente sería más efectiva que simplemente proporcionar una URL para descargar directamente el malware, ya que cualquier SEG que explore la URL incorporada solo descargaría y verificaría el archivo HTML, que parecería ser legítimo», señaló Cofense.

Los archivos PDF no son diferentes, ya que también contienen un enlace de Google Drive que alberga Poco RAT.

Una vez ejecutado, el malware basado en Delphi establece persistencia en el host de Windows comprometido y se comunica con un servidor C2 para entregar cargas útiles adicionales. Se llama así debido a que utiliza el Bibliotecas C++ de POCO.

El uso de Delphi es una señal de que los actores de amenazas no identificados detrás de la campaña se están centrando en América Latina, que se sabe que es el blanco de troyanos bancarios escritos en ese lenguaje de programación.

Esta conexión se ve reforzada por el hecho de que el servidor C2 no responde a las solicitudes procedentes de ordenadores infectados que no estén geolocalizados en la región.

El desarrollo se produce en un momento en que los autores de malware están… utilizando cada vez más Códigos QR incrustados en archivos PDF para engañar a los usuarios para que visiten páginas de phishing diseñadas para recopilar credenciales de inicio de sesión de Microsoft 365.

También sigue campañas de ingeniería social que utilizan sitios engañosos que publicitan software popular para distribuir malware como RAT y ladrones de información como AsyncRAT y RisePro.

Ataques similares de robo de datos también han tenido como objetivo a usuarios de Internet en India con mensajes SMS falsos que informaban falsamente sobre fallos en la entrega de paquetes y les indicaban que hicieran clic en un enlace proporcionado para actualizar sus datos.

La campaña de phishing por SMS se ha atribuido a un actor de amenazas de habla china llamado Smishing Triad, que tiene antecedentes de utilizar cuentas de iCloud de Apple comprometidas o registradas intencionalmente (por ejemplo, «[email protected]») para enviar mensajes de smishing para llevar a cabo fraudes financieros.

«Los actores registraron nombres de dominio haciéndose pasar por India Post alrededor de junio, pero no los estaban usando activamente, probablemente preparándose para una actividad a gran escala, que se hizo visible en julio», dijo Resecurity. dicho«El objetivo de esta campaña es robar cantidades masivas de información personal identificable (PII) y datos de pago».