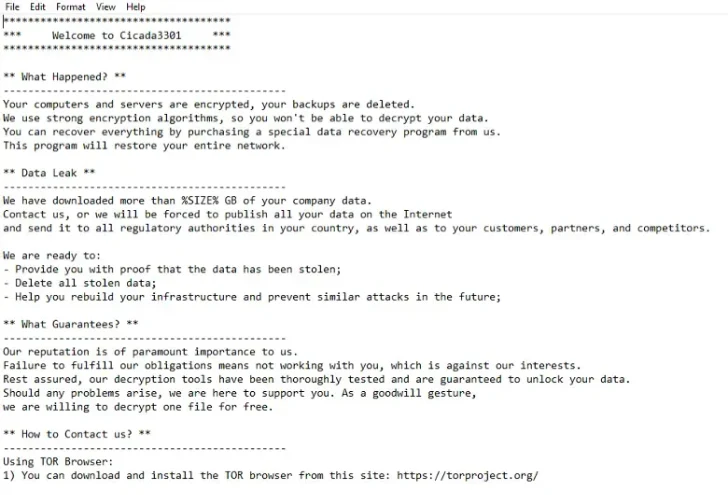

Los investigadores de ciberseguridad han desentrañado el funcionamiento interno de una nueva variante de ransomware llamada Cicada3301 que comparte similitudes con la ahora desaparecida operación BlackCat (también conocida como ALPHV).

“Parece que el ransomware Cicada3301 se dirige principalmente a pequeñas y medianas empresas (PYMES), probablemente a través de ataques oportunistas que explotan vulnerabilidades como vector de acceso inicial”, dijo la empresa de ciberseguridad Morphisec dicho en un informe técnico compartido con The Hacker News.

Cicada3301, escrito en Rust y capaz de atacar hosts tanto Windows como Linux/ESXi, apareció por primera vez en junio de 2024, invitando a afiliados potenciales a unirse a su plataforma de ransomware como servicio (RaaS) a través de un anuncio en el foro underground RAMP.

Un aspecto notable del ransomware es que el ejecutable incorpora las credenciales del usuario comprometido, que luego se utilizan para ejecutar PsExecuna herramienta legítima que permite ejecutar programas de forma remota.

Las similitudes de Cicada3301 con BlackCat también se extienden a su uso de ChaCha20 para el cifrado, útil para evaluar enlaces simbólicos y cifrar archivos redirigidos, así como IISReset.exe para detener los servicios de IIS y cifrar archivos que de otro modo podrían quedar bloqueados para su modificación o eliminación.

Otras superposiciones con BlackCat incluyen pasos realizados para eliminar copias de sombra, deshabilitar la recuperación del sistema manipulando el bcdedit utilidad, aumentar la Máximo MpxCt valor para soportar mayores volúmenes de tráfico (por ejemplo, solicitudes SMB PsExec) y borrar todos los registros de eventos utilizando el tevtutil utilidad.

Cicada3301 también ha observado la detención de máquinas virtuales (VM) implementadas localmente, un comportamiento previamente adoptado por el ransomware Megazord y el ransomware Yanluowang, y la finalización de varios servicios de respaldo y recuperación y una lista codificada de docenas de procesos.

Además de mantener una lista incorporada de archivos y directorios excluidos durante el proceso de cifrado, el ransomware ataca a un total de 35 extensiones de archivo: sql, doc, rtf, xls, jpg, jpeg, psd, docm, xlsm, ods, ppsx, png, raw, dotx, xltx, pptx, ppsm, gif, bmp, dotm, xltm, pptm, odp, webp, pdf, odt, xlsb, ptox, mdf, tiff, docx, xlsx, xlam, potm y txt.

Morphisec dijo que su investigación también descubrió herramientas adicionales como EDRSandBlast que utilizan un controlador firmado vulnerable para evitar las detecciones de EDR, una técnica también adoptada por el grupo de ransomware BlackByte en el pasado.

Los hallazgos surgen del análisis de Truesec de la versión ESXi de Cicada3301, al tiempo que también descubren indicios de que el grupo puede haberse asociado con los operadores de la Red de bots Brutus para obtener acceso inicial a las redes empresariales.

“Independientemente de si Cicada3301 es una nueva marca de ALPHV, tienen un ransomware escrito por el mismo desarrollador que ALPHV o simplemente han copiado partes de ALPHV para hacer su propio ransomware, la línea de tiempo sugiere que la desaparición de BlackCat y el surgimiento primero de la botnet Brutus y luego la operación del ransomware Cicada3301 posiblemente estén todos conectados”, dijo la compañía. anotado.

Los ataques contra los sistemas VMware ESXi también implican el uso de cifrado intermitente para cifrar archivos más grandes que un umbral establecido (100 MB) y un parámetro llamado “no_vm_ss” para cifrar archivos sin apagar las máquinas virtuales que se ejecutan en el host.

La aparición de Cicada3301 también ha impulsado un “movimiento apolítico” homónimo, que ha incursionado en temas “misteriosos”. acertijos criptográficospara emitir una declaración que no tiene conexión con el esquema de ransomware.