Se ha descubierto que los actores de amenazas aprovechan una nueva técnica que abusa de los atributos extendidos de los archivos de macOS para contrabandear un nuevo malware llamado RustyAttr.

La empresa de ciberseguridad de Singapur ha atribuido la nueva actividad con confianza moderada al infame Grupo Lazarus vinculado a Corea del Norte, citando superposiciones tácticas y de infraestructura observadas en relación con campañas anteriores, incluido RustBucket.

Los atributos extendidos se refieren a metadatos adicionales asociados con archivos y directorios que se pueden extraer usando un comando dedicado llamado xattr. A menudo se utilizan para almacenar información que va más allá de los atributos estándar, como el tamaño del archivo, las marcas de tiempo y los permisos.

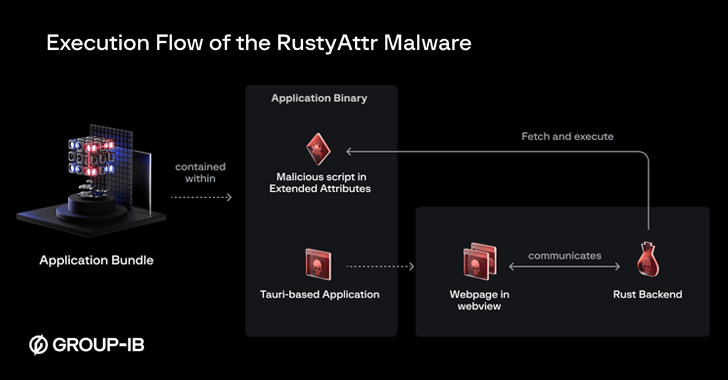

Las aplicaciones maliciosas descubiertas por Group-IB se crean utilizando Tauroun marco de aplicación de escritorio multiplataforma, y firmado con un certificado filtrado que desde entonces ha sido revocado por Apple. Incluyen un atributo extendido que está configurado para buscar y ejecutar un script de shell.

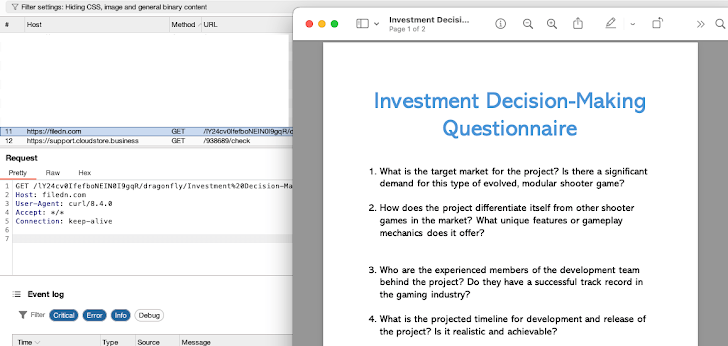

La ejecución del script de shell también activa un señuelo, que sirve como mecanismo de distracción al mostrar un mensaje de error “Esta aplicación no es compatible con esta versión” o un documento PDF aparentemente inofensivo relacionado con el desarrollo y la financiación de proyectos de juegos.

“Al ejecutar la aplicación, la aplicación Tauri intenta representar una página web HTML usando WebView”, dijo el investigador de seguridad de Group-IB, Sharmine Low. “El [threat actor] Usé alguna plantilla aleatoria extraída de Internet.”

Pero lo que también es notable es que estas páginas web están diseñadas para cargar JavaScript malicioso, que luego obtiene el contenido de los atributos extendidos y lo ejecuta mediante un backend de Rust. Dicho esto, la página web falsa finalmente se muestra solo en los casos en los que no hay atributos extendidos.

El objetivo final de la campaña sigue sin estar claro, especialmente a la luz del hecho de que no ha habido evidencia de más cargas útiles ni víctimas confirmadas.

“Afortunadamente, los sistemas macOS brindan cierto nivel de protección para las muestras encontradas”, dijo Low. “Para desencadenar el ataque, los usuarios deben desactivar Gatekeeper anulando la protección contra malware. Es probable que sea necesario cierto grado de interacción e ingeniería social para convencer a las víctimas de que sigan estos pasos”.

Este acontecimiento se produce mientras los actores de amenazas norcoreanos han estado participando en extensas campañas que apuntan a posiciones remotas seguras con empresas de todo el mundo, además de engañar a los empleados actuales que trabajan en empresas de criptomonedas para que descarguen malware con el pretexto de codificar entrevistas.