Un malware multiplataforma no documentado previamente con nombre en código Fideos RATA ha sido utilizado durante años por actores de amenazas de habla china, ya sea para espionaje o ciberdelincuencia.

Si bien esta puerta trasera se categorizó anteriormente como una variante de Gh0st RAT y Rekoobe, el investigador de seguridad de Trend Micro, Hara Hiroaki dicho “Esta puerta trasera no es simplemente una variante del malware existente, sino un tipo completamente nuevo”.

Noodle RAT, que también recibe los apodos de ANGRYREBEL y Nood RAT, viene en versiones de Windows y Linux, y se cree que se ha utilizado desde al menos julio de 2016.

El acceso remoto tran Gh0st RAT apareció por primera vez en 2008, cuando un grupo de amenazas de China llamado C. Rufus Security Team hizo público su código fuente.

Con el paso de los años, el malware (junto con otras herramientas como PlugX y ShadowPad) se ha convertido en un sello distintivo de los piratas informáticos del gobierno chino, que lo han utilizado en numerosas campañas y ataques.

La versión para Windows de Noodle RAT, una puerta trasera modular en memoria, ha sido utilizada por grupos de hackers como tigre de hierro y Calipso. Lanzado a través de un cargador debido a sus fundamentos de shellcode, admite comandos para descargar/cargar archivos, ejecutar tipos adicionales de malware, funcionar como un proxy TCP e incluso eliminarse a sí mismo.

Al menos dos tipos diferentes de cargadores, a saber. MULTIDROP y MICROLOAD se han observado hasta la fecha en ataques dirigidos a Tailandia e India, respectivamente.

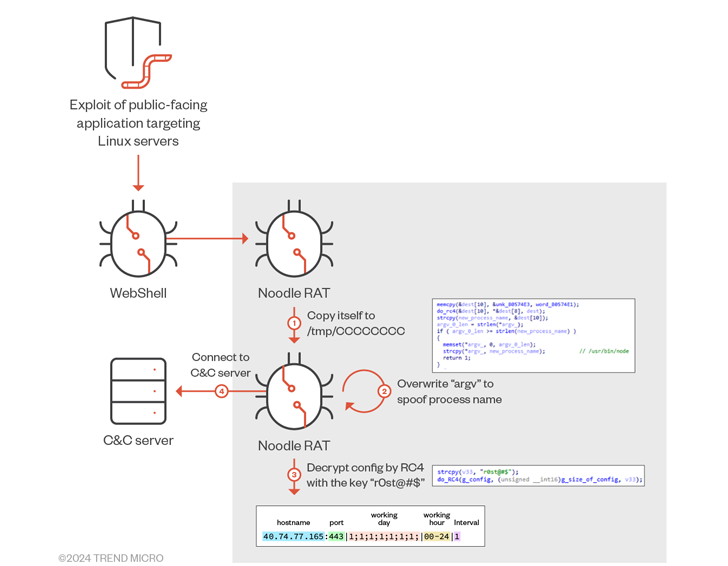

La contraparte Linux de Noodle RAT, por otro lado, ha sido utilizada por diferentes grupos de cibercrimen y espionaje vinculados a China, incluidos Rocke y Fisgón de la nube.

Está equipado para iniciar un shell inverso, descargar/cargar archivos, programar la ejecución e iniciar un túnel SOCKS, y los ataques aprovechan fallas de seguridad conocidas en aplicaciones públicas para violar servidores Linux y soltar un shell web para acceso remoto y entrega de malware.

A pesar de las diferencias en los comandos de puerta trasera, se dice que ambas versiones comparten un código idéntico para las comunicaciones de comando y control (C2) y utilizan formatos de configuración similares.

Un análisis más detallado de los artefactos de Noodle RAT muestra que, si bien el malware reutiliza varios complementos utilizados por Gh0st RAT y algunas partes de la versión de Linux comparten código se superponen con Rekoobela puerta trasera en sí es completamente nueva.

Trend Micro dijo que también pudo obtener acceso a un panel de control y un generador utilizado para la variante Linux de Noodle RAT con notas de la versión escritas en chino simplificado que contienen detalles sobre correcciones de errores y mejoras, lo que indica que probablemente se haya desarrollado, mantenido y vendido a clientes de interés.

Esta hipótesis también se ve reforzada por las filtraciones de I-Soon a principios de este año, que pusieron de relieve una vasta escena corporativa de piratería informática que opera desde China y los vínculos operativos y organizativos entre empresas del sector privado y actores cibernéticos patrocinados por el Estado chino.

Tales herramientas son creyó ser el resultado de una compleja cadena de suministro dentro del ecosistema de ciberespionaje de China, donde se venden y distribuyen con fines comerciales entre el sector privado y entidades gubernamentales involucradas en actividades maliciosas patrocinadas por el estado.

“Es probable que Noodle RAT se comparta (o se venda) entre grupos de habla china”, dijo Hiroaki. “Noodle RAT ha sido clasificado erróneamente y subestimado durante años”.

El desarrollo se produce cuando el Mustang Panda (también conocido como Fireant) vinculado a China ha sido vinculado a un campaña de phishing dirigido a entidades vietnamitas utilizando señuelos con temas fiscales y educativos para entregar archivos de acceso directo de Windows (LNK) que están diseñados para probablemente implementar el malware PlugX.