Se ha diseñado un nuevo exploit para «cancelar la inscripción» de Chromebooks administrados por empresas o escuelas del control administrativo.

La inscripción de dispositivos ChromeOS permite aplicar las políticas de dispositivos establecidas por la organización a través de la Consola de administración de Googleincluidas las características que están disponibles para los usuarios.

«Cada dispositivo inscrito cumple con las políticas que estableces hasta que lo borras o lo das de baja», Google estados en su documentación.

Ahí es donde el explotar – apodado Shady Hacking 1nstrument hace retiro de inscripción de máquinas, también conocido como SH1MMER – entra, lo que permite a los usuarios eludir estas restricciones de administración.

El método también es una referencia a shim, una imagen de disco de autorización de devolución de mercancía (RMA) utilizada por los técnicos del centro de servicio para reinstalar el sistema operativo y ejecutar programas de diagnóstico y reparación.

El firmado por Google imagen de cuña es una «combinación de Chrome OS existente paquete de fábrica componentes», a saber, una imagen de lanzamiento, un conjunto de herramientas y el firmware, entre otros, que se pueden actualizar a una unidad USB.

Luego, se puede iniciar una Chromebook en modo de desarrollador con la imagen de la unidad para invocar las opciones de recuperación. Una imagen shim puede ser universal o específica para un Tablero de Chromebook.

SH1MMER aprovecha una imagen shim RMA modificada para crear un medio de recuperación para el Chromebook y lo escribe en una memoria USB. Hacerlo requiere un constructor en línea para descargar la versión parcheada del Cuña RMA con la hazaña.

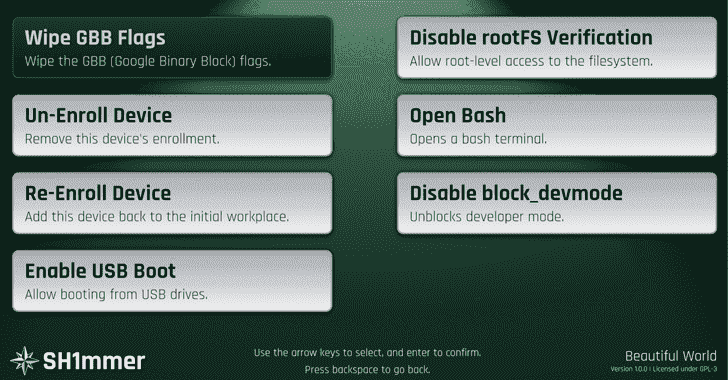

El siguiente paso implica iniciar el modo de recuperación en el Chromebook y conectar la memoria USB que contiene la imagen en el dispositivo para mostrar un menú de recuperación alterado que permite a los usuarios cancelar completamente la inscripción de la máquina.

«Ahora se comportará completamente como si fuera una computadora personal y ya no contendrá spyware o extensiones de bloqueo», dijo el equipo de Mercury Workshop, que ideó el exploit.

«Los shims RMA son una herramienta de fábrica que permite que se firmen ciertas funciones de autorización, pero el firmware solo verifica las particiones KERNEL en busca de firmas», agregó el equipo. elaborado. «Podemos editar las otras particiones a nuestra voluntad siempre que eliminemos el bit de solo lectura forzado en ellas».

Además, el menú SH1MMER se puede utilizar para volver a registrar el dispositivohabilite el arranque USB, abra un shell bash e incluso permita el acceso de nivel raíz al sistema operativo ChromeOS.

The Hacker News se ha comunicado con Google para obtener comentarios, y actualizaremos la historia si recibimos una respuesta.