Los investigadores de ciberseguridad han descubierto una puerta trasera de Windows no documentada previamente que aprovecha una función integrada llamada Servicio de transferencia inteligente en segundo plano (pedacitos) como mecanismo de comando y control (C2).

La cepa de malware recientemente identificada ha recibido el nombre en código PEREZOSO por Elastic Security Labs, que hizo el descubrimiento el 25 de junio de 2024, en relación con un ciberataque dirigido contra un Ministerio de Relaciones Exteriores no especificado de un gobierno sudamericano. El grupo de actividad se está rastreando bajo el nombre REF8747.

«La versión más actual de la puerta trasera en el momento de esta publicación tiene 35 funciones de controlador, incluidas capacidades de registro de teclas y captura de pantalla», dijeron los investigadores de seguridad Seth Goodwin y Daniel Stepanic. dicho«Además, BITSLOTH contiene muchas funciones diferentes para el descubrimiento, la enumeración y la ejecución de la línea de comandos».

Se estima que los actores de amenazas están utilizando la herramienta (en desarrollo desde diciembre de 2021) para recopilar datos. Actualmente no está claro quién está detrás de esto, aunque un análisis del código fuente ha descubierto funciones de registro y cadenas que sugieren que los autores podrían ser hablantes de chino.

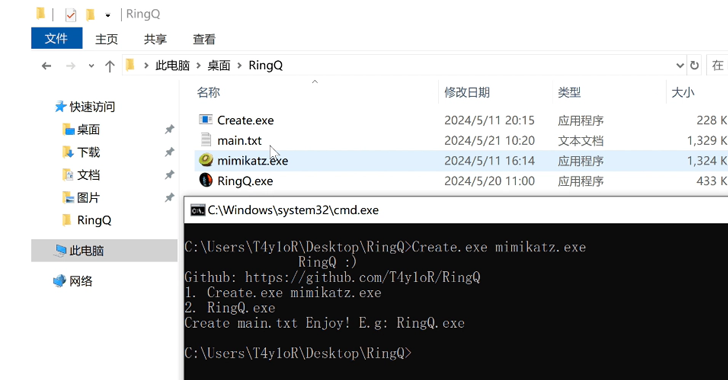

Otro vínculo potencial con China proviene del uso de una herramienta de código abierto llamada Anillo QRingQ se utiliza para cifrar el malware y evitar su detección por parte del software de seguridad, que luego se descifra y se ejecuta directamente en la memoria.

En junio de 2024, el Centro de Inteligencia de Seguridad de AhnLab (ASEC) reveló que se están explotando servidores web vulnerables para lanzar shells web, que luego se utilizan para entregar cargas útiles adicionales, incluido un minero de criptomonedas a través de RingQ. Los ataques se atribuyeron a un actor de amenazas de habla china.

El ataque también se destaca por el uso de STOWAWAY para redireccionar el tráfico C2 cifrado a través de HTTP y una utilidad de reenvío de puertos llamada iox, la última de las cuales ha sido aprovechada previamente por un grupo de espionaje cibernético chino llamado Bronze Starlight (también conocido como Emperor Dragonfly) en ataques de ransomware Cheerscrypt.

BITSLOTH, que toma la forma de un archivo DLL («flengine.dll»), se carga mediante técnicas de carga lateral de DLL utilizando un ejecutable legítimo asociado con Image-Line conocido como Estudio FL («fl.exe»).

«En la última versión, el desarrollador agregó un nuevo componente de programación para controlar los momentos específicos en los que BITSLOTH debe operar en el entorno de la víctima», dijeron los investigadores. «Esta es una característica que hemos observado en otras familias de malware modernas como EAGERBEE».

BITSLOTH es una puerta trasera con todas las funciones capaz de ejecutar comandos, cargar y descargar archivos, realizar enumeraciones y descubrimientos, y recopilar datos confidenciales a través del registro de teclas y la captura de pantalla.

También puede configurar el modo de comunicación en HTTP o HTTPS, eliminar o reconfigurar la persistencia, finalizar procesos arbitrarios, cerrar la sesión de los usuarios en la máquina, reiniciar o apagar el sistema e incluso actualizarse o eliminarse a sí mismo del host. Un aspecto que define al malware es el uso de BITS para C2.

«Este medio es atractivo para los adversarios porque muchas organizaciones aún tienen dificultades para monitorear el tráfico de la red BITS y detectar trabajos BITS inusuales», agregaron los investigadores.