Una falla de seguridad ahora parcheada en el navegador web Opera podría haber permitido que una extensión maliciosa obtuviera acceso completo no autorizado a API privadas.

El ataque, con nombre en clave Ladridos cruzadospodría haber permitido realizar acciones como capturar capturas de pantalla, modificar la configuración del navegador y secuestrar cuentas, dijo Guardio Labs.

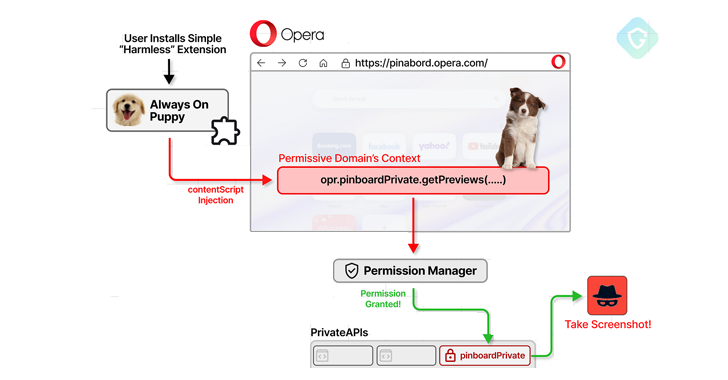

Para demostrar el problema, la compañía dijo que logró publicar una extensión de navegador aparentemente inofensiva en Chrome Web Store que luego podría explotar la falla cuando se instala en Opera, convirtiéndolo en un ejemplo de un ataque entre tiendas de navegadores.

“Este estudio de caso no sólo destaca el choque perenne entre productividad y seguridad, sino que también proporciona una visión fascinante de las tácticas utilizadas por los actores de amenazas modernos que operan justo debajo del radar”, Nati Tal, directora de Guardio Labs, dicho en un informe compartido con The Hacker News.

El problema ha sido dirigido por Opera a partir del 24 de septiembre de 2024, tras la divulgación responsable. Dicho esto, esta no es la primera vez que se identifican fallos de seguridad en el navegador.

A principios de enero, surgieron detalles de una vulnerabilidad identificada como MyFlaw que aprovecha una característica legítima llamada My Flow para ejecutar cualquier archivo en el sistema operativo subyacente.

La última técnica de ataque depende del hecho de que varios de los subdominios de acceso público propiedad de Opera tienen acceso privilegiado a API privadas integradas en el navegador. Estos dominios se utilizan para admitir funciones específicas de Opera como Opera Wallet, Pinboard y otras, así como aquellas que se utilizan en el desarrollo interno.

Los nombres de algunos de los dominios, que también incluyen ciertos dominios de terceros, se enumeran a continuación:

- crypto-corner.op-test.net

- op-test.net

- gxc.gg

- opera.atlassian.net

- pinboard.opera.com

- instagram.com

- yandex.com

Si bien el sandboxing garantiza que el contexto del navegador permanezca aislado del resto del sistema operativo, la investigación de Guardio encontró que guiones de contenido presente dentro de una extensión del navegador podría usarse para inyectar JavaScript malicioso en dominios demasiado permisivos y obtener acceso a las API privadas.

“El script de contenido tiene acceso al DOM (modelo de objetos de documento)”, explicó Tal. “Esto incluye la capacidad de cambiarlo dinámicamente, específicamente agregando nuevos elementos”.

Armado con este acceso, un atacante podría tomar capturas de pantalla de todas las pestañas abiertas, extraer cookies de sesión para secuestrar cuentas e incluso modificar la configuración DNS sobre HTTPS (DoH) de un navegador para resolver dominios a través de un servidor DNS controlado por el atacante.

Esto podría entonces preparar el escenario para potentes ataques de adversario en el medio (AitM) cuando las víctimas intentan visitar bancos o sitios de redes sociales redirigiéndolos a sus contrapartes maliciosas.

La extensión maliciosa, por su parte, podría publicarse como algo inofensivo para cualquiera de los catálogos de complementos, incluida Google Chrome Web Store, desde donde los usuarios podrían descargarla y agregarla a sus navegadores, desencadenando efectivamente el ataque. Sin embargo, requiere permiso para ejecutar JavaScript en cualquier página web, particularmente en los dominios que tienen acceso a las API privadas.

Con extensiones de navegador maliciosas infiltrándose repetidamente en las tiendas oficiales, sin mencionar algunas legítimas que falta transparencia en sus prácticas de recopilación de datos, los hallazgos subrayan la necesidad de tener precaución antes de instalarlos.

“Las extensiones de navegador ejercen un poder considerable, para bien o para mal”, dijo Tal. “Como tal, quienes hacen cumplir las políticas deben monitorearlas rigurosamente”.

“El modelo de revisión actual se queda corto; recomendamos reforzarlo con mano de obra adicional y métodos de análisis continuo que monitoreen la actividad de una extensión incluso después de su aprobación. Además, hacer cumplir la verificación de identidad real para las cuentas de desarrollador es crucial, por lo que simplemente usar un correo electrónico gratuito y una tarjeta prepaga La tarjeta de crédito no es suficiente para el registro.”