Investigadores de ciberseguridad han descubierto una nueva versión del Cargador Z malware que emplea un túnel del Sistema de nombres de dominio (DNS) para comunicaciones de comando y control (C2), lo que indica que los actores de amenazas continúan perfeccionando la herramienta después de resurgir hace un año.

“Zloader 2.9.4.0 agrega mejoras notables que incluyen un protocolo de túnel DNS personalizado para comunicaciones C2 y un shell interactivo que admite más de una docena de comandos, lo que puede ser valioso para ataques de ransomware”, Zscaler ThreatLabz dicho en un informe del martes. “Estas modificaciones proporcionan capas adicionales de resiliencia contra la detección y la mitigación”.

ZLoader, también conocido como Terdot, DELoader o Silent Night, es un cargador de malware equipado con la capacidad de implementar cargas útiles de la siguiente etapa. En septiembre de 2023 se observaron campañas de malware que distribuían malware por primera vez en casi dos años, después de que se desmantelara su infraestructura.

Además de incorporar varias técnicas para resistir los esfuerzos de análisis, se ha descubierto que el malware utiliza un algoritmo de generación de dominio (DGA) y toma medidas para evitar ejecutarse en hosts que difieren de la infección original, una técnica también detectada en Zeus. troyano bancario en el que se basa.

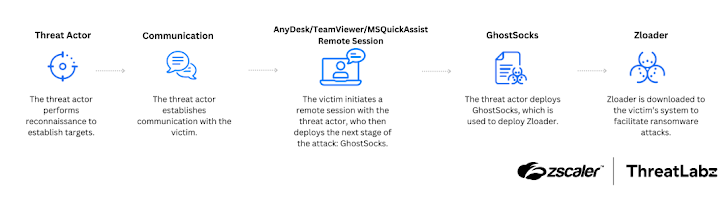

En los últimos meses, la distribución de ZLoader se ha asociado cada vez más con los ataques de ransomware Black Basta, y los actores de amenazas implementan el malware mediante conexiones de escritorio remotas establecidas con el pretexto de solucionar un problema de soporte técnico.

La firma de ciberseguridad dijo que descubrió un componente adicional en la cadena de ataque que primero involucra el despliegue de una carga útil llamada GhostSocks, que luego se usa para eliminar ZLoader.

“Las técnicas antianálisis de Zloader, como las comprobaciones del entorno y los algoritmos de resolución de importación de API, continúan actualizándose para evadir los entornos limitados de malware y las firmas estáticas”, dijo Zscaler.

Una nueva característica introducida en la última versión del malware es un shell interactivo que permite al operador ejecutar archivos binarios, DLL y shellcode arbitrarios, filtrar datos y finalizar procesos.

Si bien Zloader continúa usando HTTPS con solicitudes POST como canal de comunicación C2 principal, también viene con una función de túnel DNS para facilitar el tráfico de red TLS cifrado utilizando paquetes DNS.

“Los métodos de distribución de Zloader y un nuevo canal de comunicación de túnel DNS sugieren que el grupo se está centrando cada vez más en evadir la detección”, dijo la compañía. “El grupo de amenazas continúa agregando nuevas características y funcionalidades para servir de manera más efectiva como intermediario de acceso inicial para el ransomware”.