El malware conocido como GootLoader continúa siendo utilizado activamente por actores de amenazas que buscan enviar cargas útiles adicionales a los hosts comprometidos.

“Las actualizaciones de la carga útil de GootLoader han dado como resultado varias versiones de GootLoader, y GootLoader 3 se encuentra actualmente en uso activo”, dijo la firma de ciberseguridad Cybereason dicho en un análisis publicado la semana pasada.

“Si bien algunos de los detalles de las cargas útiles de GootLoader han cambiado con el tiempo, las estrategias de infección y la funcionalidad general siguen siendo similares al resurgimiento del malware en 2020”.

GootLoader, un cargador de malware Parte del troyano bancario Gootkit, está vinculado a un actor de amenazas llamado Hive0127 (también conocido como UNC2565). Abusa de JavaScript para descargar herramientas posteriores a la explotación y se distribuye a través de tácticas de envenenamiento de optimización de motores de búsqueda (SEO).

Generalmente sirve como conducto para entregar diversas cargas útiles como Cobalt Strike, Gootkit, IcedID, Kronos, REvil y SystemBC.

En los últimos meses, los actores de amenazas detrás de GootLoader también han lanzado su propia herramienta de comando y control (C2) y movimiento lateral denominada GootBot, lo que indica que el “grupo está expandiendo su mercado para ganar una audiencia más amplia para sus ganancias financieras”.

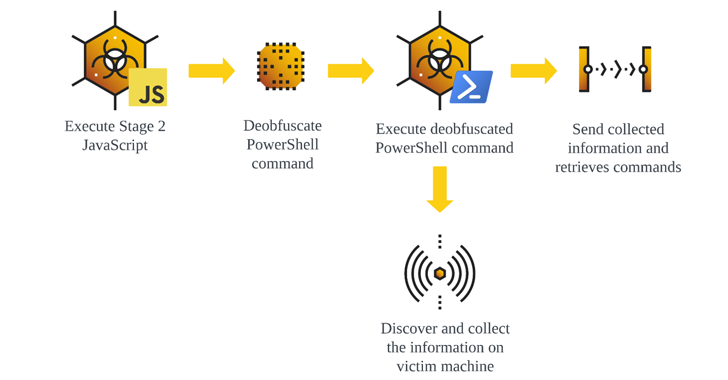

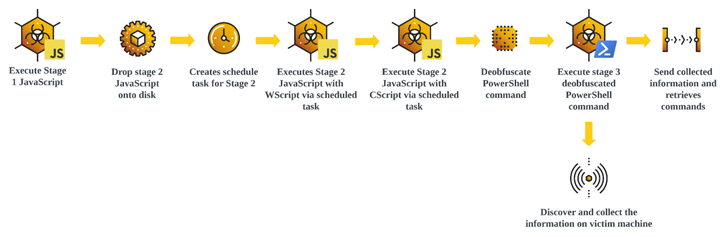

Las cadenas de ataque implican comprometer sitios web para alojar la carga útil de JavaScript de GootLoader haciéndolo pasar por documentos y acuerdos legales, que, cuando se lanzan, configuran la persistencia utilizando una tarea programada y ejecutan JavaScript adicional para iniciar un script de PowerShell para recopilar información del sistema y esperar más instrucciones.

“Los sitios que alojan estos archivos utilizan técnicas de envenenamiento de optimización de motores de búsqueda (SEO) para atraer a víctimas que buscan archivos relacionados con negocios, como plantillas de contratos o documentos legales”, dijeron los investigadores de seguridad Ralph Villanueva, Kotaro Ogino y Gal Romano.

Los ataques también se caracterizan por utilizar codificación de código fuente, ofuscación del flujo de control e inflación del tamaño de la carga útil para resistir el análisis y la detección. Otra técnica consiste en incrustar el malware en archivos de bibliotecas JavaScript legítimos como jQuery, Lodash, Maplace.js y tui-chart.

“GootLoader ha recibido varias actualizaciones durante su ciclo de vida, incluidos cambios en las funcionalidades de evasión y ejecución”, concluyeron los investigadores.