El malware Gootkit está persiguiendo de manera destacada a organizaciones de salud y finanzas en los EE. UU., el Reino Unido y Australia, según nuevos hallazgos de Cybereason.

La firma de ciberseguridad dijo que investigó un incidente de Gootkit en diciembre de 2022 que adoptó un nuevo método de implementación, con los actores abusando del punto de apoyo para entregar Cobalt Strike y SystemBC para la explotación posterior.

«El actor de amenazas mostró comportamientos de rápido movimiento, se dirigió rápidamente a controlar la red que infectó y obtuvo privilegios elevados en menos de 4 horas», Cybereason dicho en un análisis publicado el 8 de febrero de 2023.

Gootkit, también llamado Gootloader, se atribuye exclusivamente a un actor de amenazas rastreado por Mandiant como UNC2565. Comenzando su vida en 2014 como un troyano bancario, el malware se transformó desde entonces en un cargador capaz de entregar cargas útiles de la siguiente etapa.

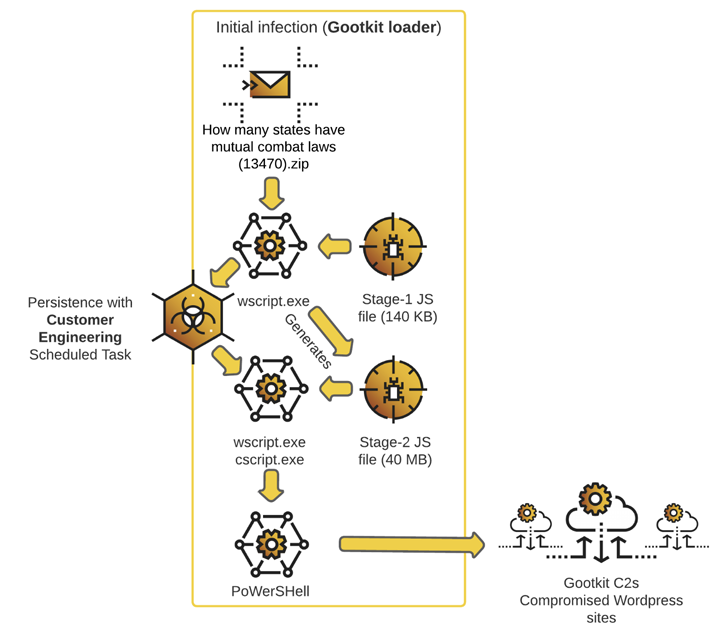

El cambio de táctica fue descubierto por primera vez por Sophos en marzo de 2021. Gootloader toma la forma de archivos JavaScript muy ofuscados que se sirven a través de sitios de WordPress comprometidos clasificados más arriba en los resultados del motor de búsqueda a través de técnicas de envenenamiento.

La cadena de ataque se basa en atraer a las víctimas que buscan acuerdos y contratos en DuckDuckGo y Google a la página web con trampas explosivas, lo que finalmente conduce a la implementación de Gootloader.

La última ola también notable para ocultar el código malicioso dentro de bibliotecas de JavaScript legítimas como jQuery, Chroma.js, Sizzle.js y Underscore.js, que luego se usa para generar una carga secundaria de JavaScript de 40 MB que establece la persistencia y lanza el malware.

En el incidente examinado por Cybereason, se dice que la infección de Gootloader allanó el camino para que Cobalt Strike y SystemBC realizaran un movimiento lateral y una posible filtración de datos. El ataque finalmente fue frustrado.

La divulgación se produce en medio de la tendencia actual de abusar de Google Ads por parte de los operadores de malware como vector de intrusión para distribuir una variedad de malware como FormBook, IcedID, RedLine, Rhadamanthys y Vidar.

La evolución de Gootloader a un cargador sofisticado refleja aún más cómo los actores de amenazas buscan constantemente nuevos objetivos y métodos para maximizar sus ganancias al pasar a un modelo de malware como servicio (MaaS) y vender ese acceso a otros delincuentes.