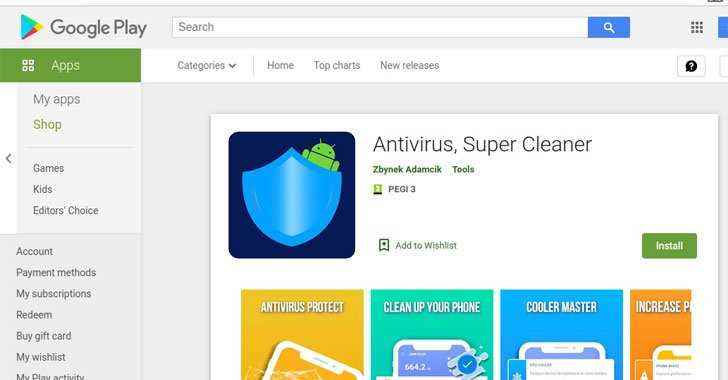

El actor de amenazas detrás de un incipiente troyano bancario para Android llamado SharkBot ha logrado evadir las barreras de seguridad de Google Play Store haciéndose pasar por una aplicación antivirus.

SharkBot, al igual que sus contrapartes de malware TeaBot, FluBot y Oscorp (UBEL), pertenece a una categoría de troyanos financieros capaces de desviar credenciales para iniciar transferencias de dinero desde dispositivos comprometidos eludiendo los mecanismos de autenticación de múltiples factores. Apareció por primera vez en escena en noviembre de 2021.

SharkBot se destaca en su capacidad para realizar transacciones no autorizadas a través de sistemas de transferencia automática (ATS), que contrasta con TeaBot, que requiere que un operador en vivo interactúe con los dispositivos infectados para realizar actividades maliciosas.

«Las características de ATS permiten que el malware reciba una lista de eventos para simular, y se simularán para realizar las transferencias de dinero», Alberto Segura y Rolf Govers, analistas de malware de la firma de ciberseguridad NCC Group, dijo en un informe publicado la semana pasada.

«Dado que estas funciones se pueden usar para simular toques/clics y pulsaciones de botones, se pueden usar no solo para transferir dinero automáticamente, sino también para instalar otras aplicaciones o componentes maliciosos».

En otras palabras, ATS se emplea para engañar a los sistemas de detección de fraude del banco objetivo mediante la simulación de la misma secuencia de acciones que realizaría el usuario, como presionar botones, hacer clic y gestos, para realizar la transferencia de dinero ilícita.

La última versión detectada en Google Play Store el 28 de febrero son varias aplicaciones cuentagotas que también aprovechan la función de respuesta directa de Android para propagarse a otros dispositivos, lo que lo convierte en el segundo troyano bancario después de FluBot en interceptar notificaciones de ataques de gusanos.

La lista de aplicaciones maliciosas, todas las cuales se actualizaron el 10 de febrero, se han instalado colectivamente unas 57 000 veces hasta la fecha:

SharkBot también tiene muchas funciones, ya que permite al adversario inyectar superposiciones fraudulentas en las aplicaciones bancarias oficiales para robar credenciales, registrar pulsaciones de teclas y obtener control remoto total sobre los dispositivos, pero solo después de que las víctimas le otorguen permisos de Servicios de Accesibilidad.

Los hallazgos llegan una semana después de que los investigadores de Cleafy revelaran los detalles de una nueva variante de TeaBot que se encuentra en Play Store y que está diseñada para usuarios de más de 400 aplicaciones bancarias y financieras, incluidas las de Rusia, China y EE. UU.