Se ha observado que un grupo de delitos cibernéticos con vínculos al ransomware RansomHub utiliza una nueva herramienta diseñada para terminar el software de detección y respuesta de puntos finales (EDR) en hosts comprometidos, uniéndose a otros programas similares como AuKill (también conocido como AvNeutralizer) y Terminator.

La utilidad para eliminar EDR ha sido bautizada como EDRKillShifter por la empresa de ciberseguridad Sophos, que descubrió la herramienta en relación con un ataque de ransomware fallido en mayo de 2024.

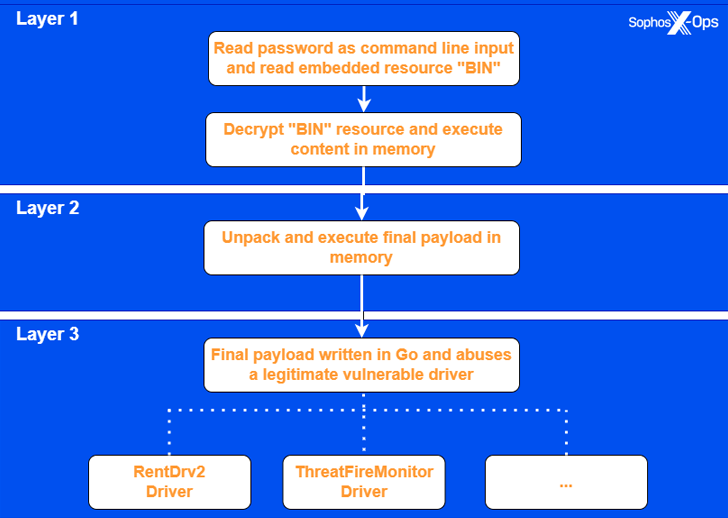

“La herramienta EDRKillShifter es un ejecutable ‘cargador’, un mecanismo de entrega para un controlador legítimo que es vulnerable al abuso (también conocido como ‘traiga su propio controlador vulnerable’ o Lleva contigo tu propio vehículoherramienta)”, dijo el investigador de seguridad Andreas Klopsch dicho“Dependiendo de los requisitos del actor de la amenaza, puede ofrecer una variedad de cargas útiles de controlador diferentes”.

RansomHub, una supuesta nueva marca del ransomware Knight, apareció en febrero de 2024 y aprovechó fallas de seguridad conocidas para obtener acceso inicial y eliminar software de escritorio remoto legítimo, como Atera y Splashtop, para obtener acceso persistente.

El mes pasado, Microsoft reveló que el conocido sindicato de delitos electrónicos conocido como Scattered Spider ha incorporado cepas de ransomware como RansomHub y Qilin a su arsenal.

El ejecutable, que se ejecuta mediante la línea de comandos junto con una cadena de contraseña, descifra un recurso integrado llamado BIN y lo ejecuta en la memoria. El recurso BIN descomprime y ejecuta una carga útil final ofuscada basada en Go, que luego aprovecha diferentes controladores legítimos y vulnerables para obtener privilegios elevados y desarmar el software EDR.

“La propiedad de idioma del binario es ruso, lo que indica que el autor del malware compiló el ejecutable en un equipo con configuraciones de localización en ruso”, dijo Klopsch. “Todos los asesinos EDR descomprimidos incorporan un controlador vulnerable en la sección .data”.

Para mitigar la amenaza, se recomienda mantener los sistemas actualizados, habilitar la protección contra manipulaciones en el software EDR y practicar una higiene estricta para los roles de seguridad de Windows.

“Este ataque sólo es posible si el atacante aumenta los privilegios que controla o si puede obtener derechos de administrador”, dijo Klopsch. “La separación entre privilegios de usuario y de administrador puede ayudar a evitar que los atacantes carguen fácilmente los controladores”.