El actor de ciberespionaje rastreado como Águila ciega se ha vinculado a una nueva cadena de ataque de varias etapas que conduce a la implementación del troyano de acceso remoto NjRAT en sistemas comprometidos.

“El grupo es conocido por usar una variedad de técnicas de ataque sofisticadas, que incluyen malware personalizado, tácticas de ingeniería social y ataques de spear-phishing”, ThreatMon dicho en un informe del martes.

Blind Eagle, también conocido como APT-C-36, es un presunto grupo de habla hispana que ataca principalmente a entidades del sector público y privado en Colombia. Los ataques orquestados por el grupo también se han dirigido a Ecuador, Chile y España.

Las cadenas de infección documentadas por Check Point y BlackBerry este año han revelado el uso de señuelos de phishing selectivo para entregar familias de malware de productos básicos como BitRAT y AsyncRAT, así como cargadores de Python en memoria capaces de lanzar una carga útil de Meterpreter.

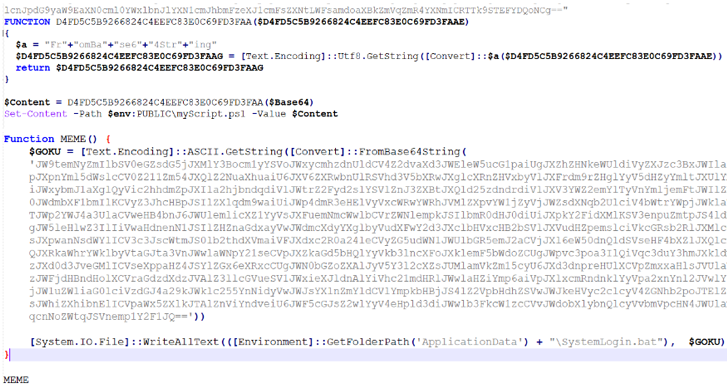

El último descubrimiento de ThreatMon implica el uso de un descargador de JavaScript para ejecutar un script de PowerShell alojado en Discord CDN. El script, a su vez, suelta otro script de PowerShell y un archivo por lotes de Windows, y guarda un archivo VBScript en la carpeta de inicio de Windows para lograr la persistencia.

A continuación, se ejecuta el código VBScript para iniciar el archivo por lotes, que posteriormente se desofusca para ejecutar el script de PowerShell que se entregó anteriormente junto con él. En la etapa final, se utiliza el script de PowerShell para ejecutar njRAT.

“njRAT, también conocido como Bladabindi, es una herramienta de acceso remoto (RAT) con interfaz de usuario o troyano que permite al titular del programa controlar la computadora del usuario final”, dijo la firma de ciberseguridad.