La Oficina Federal de Investigaciones de Estados Unidos (FBI) anunció el lunes la interrupción de la infraestructura en línea asociada con un grupo naciente de ransomware llamado Dispossessor (también conocido como Radar).

En el marco de la operación se desmantelaron tres servidores estadounidenses, tres servidores del Reino Unido, 18 servidores alemanes, ocho dominios criminales con sede en Estados Unidos y un dominio criminal con sede en Alemania. Se dice que Dispossessor está dirigido por personas que se hacen llamar en Internet «Brain».

«Desde su creación en agosto de 2023, Radar/Dispossessor se ha convertido rápidamente en un grupo de ransomware de impacto internacional, que ataca a pequeñas y medianas empresas y organizaciones de los sectores de producción, desarrollo, educación, atención médica, servicios financieros y transporte», dijo el FBI. dicho en un comunicado.

Se han identificado hasta 43 empresas como víctimas de ataques de Dispossessor, incluidas aquellas ubicadas en Argentina, Australia, Bélgica, Brasil, Canadá, Croacia, Alemania, Honduras, India, Perú, Polonia, Emiratos Árabes Unidos, Reino Unido y Estados Unidos.

Dispossessor surgió por primera vez en agosto de 2023 como un grupo de ransomware como servicio (RaaS) que seguía el mismo modelo de extorsión dual iniciado por otras bandas de delitos electrónicos. Estos ataques funcionan exfiltrando datos de las víctimas para pedir un rescate, además de cifrar sus sistemas. Los usuarios que se niegan a aceptar el pago corren el riesgo de exponer sus datos.

Se ha observado que las cadenas de ataque montadas por los actores de amenazas aprovechan sistemas con fallas de seguridad o contraseñas débiles como punto de entrada para violar los objetivos y obtener acceso elevado para bloquear sus datos detrás de barreras de cifrado.

«Una vez que la empresa era atacada, si no contactaban al actor criminal, el grupo contactaba proactivamente a otros en la empresa víctima, ya sea por correo electrónico o llamada telefónica», dijo el FBI.

«Los correos electrónicos también incluían enlaces a plataformas de vídeo en las que se habían presentado los archivos robados anteriormente. El objetivo era siempre aumentar la presión chantajista y la disposición a pagar».

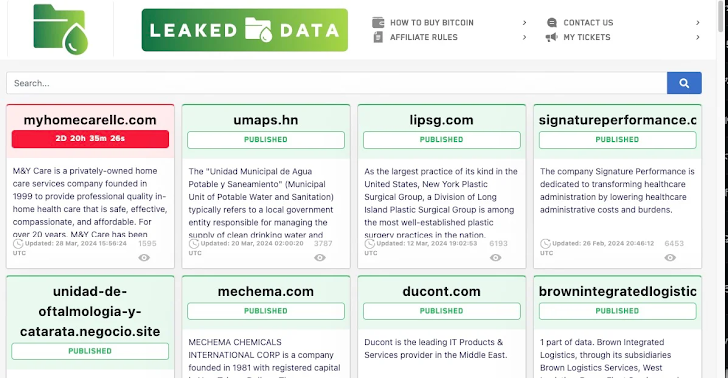

Informes anteriores de la empresa de ciberseguridad SentinelOne encontró El grupo Dispossessor estaría promocionando datos ya filtrados para su descarga y venta, y agregó que «parece estar volviendo a publicar datos previamente asociados con otras operaciones con ejemplos que van desde Cl0p, Hunters International y 8Base».

La frecuencia de tales eliminaciones es otra indicación de que las agencias policiales de todo el mundo están intensificando sus esfuerzos para combatir la persistente amenaza del ransomware, incluso cuando los actores de la amenaza están encontrando formas de innovar y prosperar en un panorama en constante cambio.

Esto incluye una aumento de ataques llevado a cabo a través de contratistas y proveedores de servicios, destacando cómo los actores de amenazas están utilizando armas relaciones de confianza para su beneficio, ya que «este enfoque facilita ataques a gran escala con menos esfuerzo, a menudo pasando desapercibidos hasta que se descubren fugas de datos o datos cifrados».

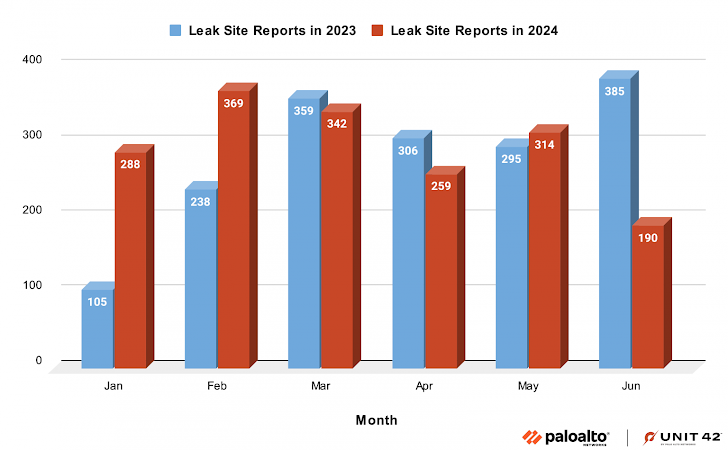

Los datos recopilados por Palo Alto Networks Unit 42 de los sitios de fugas muestran que las industrias más afectadas por el ransomware durante la primera mitad de 2024 fueron la fabricación (16,4%), la atención médica (9,6%) y la construcción (9,4%).

Algunos de los países más atacados durante este período fueron Estados Unidos, Canadá, el Reino Unido, Alemania, Italia, Francia, España, Brasil, Australia y Bélgica.

«Las vulnerabilidades recientemente reveladas impulsaron principalmente la actividad de ransomware, ya que los atacantes se movieron para explotar rápidamente estas oportunidades», dijo la empresa. dicho«Los actores de amenazas suelen aprovechar las vulnerabilidades para acceder a las redes de las víctimas, aumentar los privilegios y moverse lateralmente por los entornos vulnerados».

Una tendencia notable es el surgimiento de grupos de ransomware nuevos (o renovados), que representaron 21 de los 68 grupos únicos que publicaron intentos de extorsión, y el aumento de los ataques contra organizaciones más pequeñas, según Rapid7.

«Esto podría deberse a muchas razones, y una de las más importantes es que estas organizaciones más pequeñas contienen muchos de los mismos datos que buscan los actores de amenazas, pero a menudo tienen implementadas precauciones de seguridad menos maduras», dijo. dicho.

Otro aspecto importante es la Profesionalización de los modelos de negocio RaaSLos grupos de ransomware no solo son más sofisticados, sino que también amplían cada vez más sus operaciones para asemejarse a las de empresas corporativas legítimas.

«Tienen sus propios mercados, venden sus propios productos y, en algunos casos, ofrecen asistencia las 24 horas del día, los 7 días de la semana», señaló Rapid7. «También parecen estar creando un ecosistema de colaboración y consolidación en los tipos de ransomware que implementan».