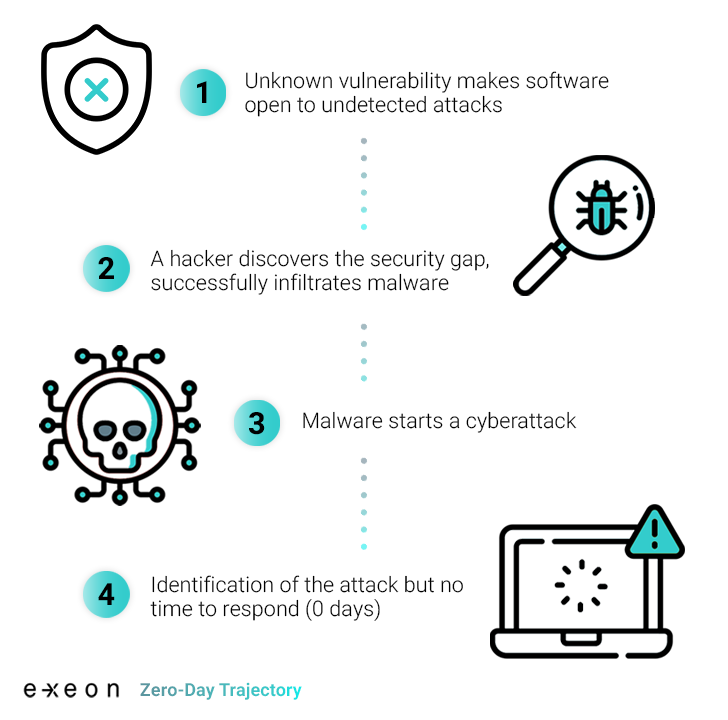

En los últimos años, la cantidad y la sofisticación de las vulnerabilidades de día cero han aumentado, lo que representa una amenaza crítica para organizaciones de todos los tamaños. Una vulnerabilidad de día cero es una falla de seguridad en el software que el proveedor desconoce y que permanece sin parchear en el momento de su descubrimiento. Los atacantes aprovechan estas fallas antes de que se puedan implementar medidas defensivas, lo que convierte a los días cero en un arma potente para los ciberdelincuentes.

Un ejemplo reciente es, por ejemplo, CVE-2024-0519 en Google Chrome: esta vulnerabilidad de alta gravedad fue explotada activamente en la naturaleza e implicó un problema de acceso a memoria fuera de los límites en el motor JavaScript V8. Permitió a atacantes remotos acceder a información confidencial o provocar una falla explotando la corrupción del montón.

Además, la vulnerabilidad de día cero en Rackspace causó enormes problemas. Este incidente fue una vulnerabilidad de ejecución remota de código de día cero en la aplicación de monitoreo de ScienceLogic que comprometió los sistemas internos de Rackspace. La infracción expuso información interna confidencial, destacando los riesgos asociados con el software de terceros.

Por qué fracasan las soluciones tradicionales

Las soluciones de seguridad tradicionales, como la gestión de eventos e información de seguridad (SIEM), los sistemas de detección de intrusiones (IDS) y la detección y respuesta de endpoints (EDR), a menudo luchan contra los ataques de día cero. Estas herramientas suelen basarse en reglas predefinidas, firmas conocidas o patrones de comportamiento para detectar amenazas. Sin embargo, los ataques de día cero son inherentemente nuevos, desconocidos e impredecibles, por lo que estas medidas de seguridad reactivas no son suficientes.

Las limitaciones de las herramientas de seguridad tradicionales surgen de su dependencia de datos históricos y mecanismos de detección estáticos. Por ejemplo:

- Sistemas SIEM: Agregue y analice datos de registro según criterios predefinidos. Si un ataque no coincide con una firma conocida, pasa desapercibido. La generación de un gran número de falsas alarmas en el SIEM también debilita la eficacia del equipo SOC frente a ataques “reales”.

- Herramientas de identificación: Supervise el tráfico de la red en busca de actividades sospechosas utilizando patrones establecidos y exploits de día cero faltantes que utilicen nuevas técnicas de evasión.

- Soluciones EDR: Confíe en firmas y análisis de comportamiento, que son ineficaces contra las vulnerabilidades de día cero que utilizan nuevos vectores de ataque.

Su enfoque reactivo a menudo resulta en una detección retrasada (si es que ocurre), dejando a las organizaciones expuestas hasta que el daño ya está hecho. Además, los atacantes avanzados utilizan cada vez más la ofuscación, el polimorfismo y el malware sin archivos, que pueden eludir por completo las medidas de seguridad tradicionales.

Necesita seguridad proactiva: ingrese a la detección y respuesta de red (NDR)

Dadas las limitaciones de las soluciones tradicionales, es esencial un enfoque proactivo de la seguridad. Aquí es donde Detección y respuesta de red (NDR) entra en juego. A diferencia de las herramientas convencionales, NDR aprovecha el aprendizaje automático y la detección de anomalías para identificar comportamientos irregulares y actividades sospechosas, incluso sin reglas predefinidas.

Al analizar continuamente el tráfico de la red y los metadatos, NDR puede detectar tempranamente ataques de día cero al identificar desviaciones de los patrones normales. Este enfoque reduce significativamente el riesgo de impactos graves al proporcionar alertas tempranas y permitir una respuesta más rápida a incidentes.

Características clave de una solución NDR eficaz

- Detección de amenazas en tiempo real: El monitoreo continuo de los metadatos del tráfico de la red permite a NDR detectar actividades sospechosas sin depender de firmas estáticas.

- Aprendizaje automático avanzado: El análisis heurístico y los algoritmos basados en IA identifican nuevos vectores de ataque, minimizando las posibilidades de que se pierdan detecciones.

- Información detallada: NDR proporciona una visibilidad profunda de las actividades de la red, lo que permite a los equipos de seguridad responder con rapidez y precisión a las amenazas emergentes.

Por ejemplo, una solución NDR puede detectar un canal de comando y control (C2) configurado por un intruso utilizando un exploit de día cero aprovechando estas capacidades clave: primero, la solución monitorea continuamente todo el tráfico de la red, incluidos los metadatos como el origen y el destino. IPs, tiempos de conexión y volúmenes de tráfico. Si un intruso establece un canal C2, incluso si utiliza canales cifrados, NDR puede detectar patrones sospechosos, como tráfico saliente inusual, picos inesperados o comunicación con IP externas nuevas o raras. Si se utiliza un exploit de día cero para infiltrarse en la red, las comunicaciones C2 posteriores a menudo mostrarán un comportamiento anómalo, como balizas, transferencias de tamaño irregular o tiempos específicos (por ejemplo, señales de “llamada a casa”).

Con la ayuda de algoritmos impulsados por IA, el NDR puede analizar patrones de tráfico y detectar incluso desviaciones menores del comportamiento básico de la red. Al configurar un canal C2, la herramienta puede reconocer secuencias de comandos atípicas, flujos de tráfico o protocolos de comunicación inusuales. Muchos canales C2 utilizan técnicas como algoritmos de generación de dominio (DGA) o túneles DNS para ofuscar la comunicación.

Una solución NDR eficaz con aprendizaje automático puede detectar dicha ofuscación reconociendo consultas DNS no estándar o patrones de dominio aleatorios que difieren del tráfico normal. Al correlacionar múltiples indicadores, como tráfico inusual después de un cambio en el sistema (por ejemplo, un exploit de día cero sin parches), NDR puede identificar una posible configuración de C2.

Por ejemplo, si un dispositivo se comunica repentinamente con hosts externos después de ejecutar una carga útil de día cero, esta actividad inusual generaría alertas para una mayor investigación. Si un atacante utiliza un exploit de día cero para penetrar un sistema y establece un canal C2 a través de una técnica oculta como el túnel DNS, la solución NDR puede detectar consultas DNS irregulares con patrones que se desvían del comportamiento de consulta típico (por ejemplo, nombres de subdominio muy largos , intervalos de consulta rápidos).

NDR también monitorea las conexiones a direcciones IP externas nuevas o raras con las que la empresa no ha interactuado previamente y analiza anomalías en el tráfico que indican intentos de exfiltración de datos o comandos a sistemas comprometidos.

¡Proteja su organización contra las amenazas de día cero!

Las vulnerabilidades de día cero representan una de las amenazas de seguridad más desafiantes en la actualidad. Las soluciones tradicionales, diseñadas para amenazas conocidas, no pueden seguir el ritmo de las tácticas cambiantes de los ciberdelincuentes. La adopción de soluciones avanzadas como NDR es esencial para las organizaciones modernas que buscan adelantarse a estas amenazas y proteger sus activos críticos.

Descubra cómo la Detección y Respuesta de Red (NDR) avanzada puede proporcionar una defensa proactiva contra ataques cibernéticos sofisticados. Descargue nuestro documento técnico completo de APT Ahora aprenda cómo la solución NDR impulsada por IA de Exeon puede ayudarlo a detectar y mitigar amenazas emergentes.

Para ver cómo actúa NDR en su red corporativa y precisamente cómo detecta y responde a amenazas avanzadas, mire nuestro vídeo grabado de detección de amenazas.