Una campaña de amenazas en curso denominada VEILDrive Se ha observado que aprovecha servicios legítimos de Microsoft, incluidos Teams, SharePoint, Quick Assist y OneDrive, como parte de su modus operandi.

“Aprovechando los servicios SaaS de Microsoft, incluidos Teams, SharePoint, Quick Assist y OneDrive, el atacante aprovechó las infraestructuras confiables de organizaciones previamente comprometidas para distribuir ataques de phishing y almacenar malware”, dijo la empresa israelí de ciberseguridad Hunters. dicho en un nuevo informe.

“Esta estrategia centrada en la nube permitió al actor de amenazas evitar la detección por parte de los sistemas de monitoreo convencionales”.

Hunters dijo que descubrió la campaña en septiembre de 204 después de que respondiera a un incidente cibernético dirigido a una organización de infraestructura crítica en los Estados Unidos. No reveló el nombre de la empresa, sino que le dio la designación “Org C”.

Se cree que la actividad comenzó un mes antes y el ataque culminó con la implementación de un malware basado en Java que emplea OneDrive para comando y control (C2).

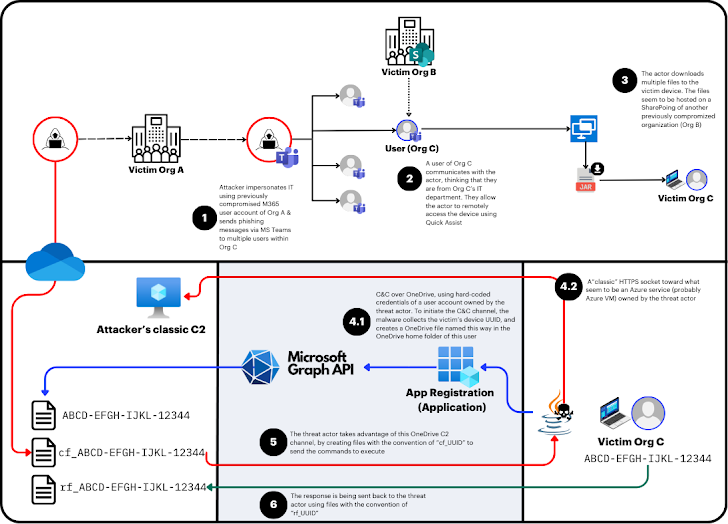

Se dice que el actor de amenazas detrás de la operación envió mensajes de Teams a cuatro empleados de la Organización C haciéndose pasar por un miembro del equipo de TI y solicitando acceso remoto a sus sistemas a través de la herramienta Quick Assist.

Lo que hizo que este método de compromiso inicial se destacara es que el atacante utilizó una cuenta de usuario que pertenecía a una posible víctima anterior (Organización A), en lugar de crear una nueva cuenta para este propósito.

“Los mensajes de Microsoft Teams recibidos por los usuarios específicos de la Organización C fueron posibles gracias a Microsoft Teams”Acceso externo‘, que permite la comunicación uno a uno con cualquier organización externa de forma predeterminada”, dijo Hunters.

En el siguiente paso, el actor de amenazas compartió a través del chat un enlace de descarga de SharePoint a un archivo ZIP (“Client_v8.16L.zip”) que estaba alojado en un inquilino diferente (Organización B). El archivo ZIP incluía, entre otros archivos, otra herramienta de acceso remoto llamada LiteManager.

El acceso remoto obtenido a través de Quick Assist se utilizó luego para crear tareas programadas en el sistema para ejecutar periódicamente el software de administración y monitoreo remoto (RMM) LiteManager.

También se descarga un segundo archivo ZIP (“Cliento.zip”) utilizando el mismo método que incluía el malware basado en Java en forma de archivo Java (JAR) y todo el Java Development Kit (JDK) para ejecutarlo.

El malware está diseñado para conectarse a una cuenta OneDrive controlada por el adversario utilizando credenciales codificadas de Entra ID (anteriormente Azure Active Directory), usándola como C2 para buscar y ejecutar comandos de PowerShell en el sistema infectado mediante Microsoft Graph API.

También incluye un mecanismo alternativo que inicializa un socket HTTPS en una máquina virtual remota de Azure, que luego se utiliza para recibir comandos y ejecutarlos en el contexto de PowerShell.

Esta no es la primera vez que el programa Quick Assist se utiliza de esta manera. A principios de mayo, Microsoft advirtió que un grupo cibercriminal con motivación financiera conocido como Storm-1811 hizo un mal uso de las funciones Quick Assist haciéndose pasar por profesionales de TI o personal de soporte técnico para obtener acceso y eliminar el ransomware Black Basta.

El desarrollo también se produce semanas después de que el fabricante de Windows dijera que había observado campañas que abusaban de servicios legítimos de alojamiento de archivos como SharePoint, OneDrive y Dropbox como medio para evadir la detección.

“Esta estrategia dependiente de SaaS complica la detección en tiempo real y evita las defensas convencionales”, afirmó Hunters. “Sin ofuscación y código bien estructurado, este malware desafía la tendencia típica de diseño centrado en la evasión, haciéndolo inusualmente legible y sencillo”.