El actor de amenazas respaldado por China conocido como Earth Baku ha diversificado su huella de ataques más allá de la región del Indo-Pacífico para incluir Europa, Medio Oriente y África a partir de fines de 2022.

Entre los nuevos países que se han visto afectados por esta actividad se encuentran Italia, Alemania, los Emiratos Árabes Unidos y Qatar, y también se han detectado ataques sospechosos en Georgia y Rumanía. Los gobiernos, los medios de comunicación y las comunicaciones, las telecomunicaciones, la tecnología, la atención sanitaria y la educación son algunos de los sectores señalados como parte de la intrusión.

“El grupo ha actualizado sus herramientas, tácticas y procedimientos (TTP) en campañas más recientes, haciendo uso de aplicaciones públicas como servidores IIS como puntos de entrada para los ataques, después de lo cual implementan sofisticados conjuntos de herramientas de malware en el entorno de la víctima”, dijeron los investigadores de Trend Micro Ted Lee y Theo Chen. dicho en un análisis publicado la semana pasada.

Los hallazgos se basan en informes recientes de Zscaler y Mandiant, propiedad de Google, que también detallaron el uso por parte del actor de amenazas de familias de malware como DodgeBox (también conocida como DUSTPAN) y MoonWalk (también conocida como DUSTTRAP). Trend Micro les ha dado los apodos StealthReacher y SneakCross.

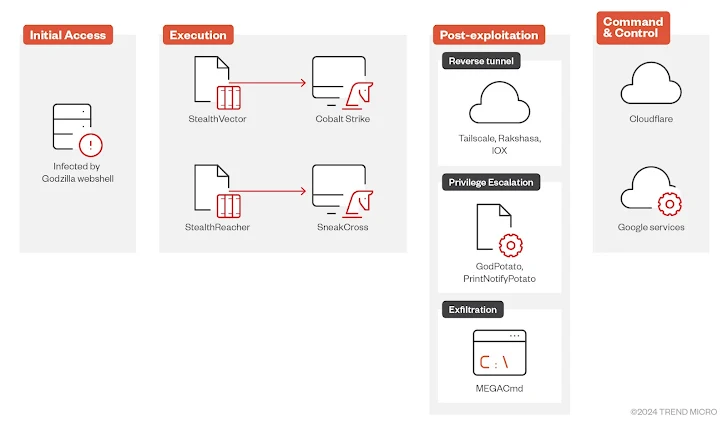

Earth Baku, un actor de amenazas asociado con APT41, es conocido por su uso de StealthVector desde octubre de 2020. Las cadenas de ataque implican la explotación de aplicaciones públicas para eliminar el acceso a la información confidencial. Godzilla shell web, que luego se utiliza para entregar cargas útiles posteriores.

StealthReacher ha sido clasificado como una versión mejorada del cargador de puerta trasera StealthVector que es responsable de lanzar SneakCross, un implante modular y un probable sucesor de ScrambleCross que aprovecha los servicios de Google para su comunicación de comando y control (C2).

Los ataques también se caracterizan por el uso de otras herramientas de post-explotación como Oxígeno, Rakshasay un servicio de red privada virtual (VPN) conocido como Escala de colaLa exfiltración de datos confidenciales al servicio de almacenamiento en la nube MEGA se realiza mediante una utilidad de línea de comandos denominada MEGAcmd.

“El grupo ha empleado nuevos cargadores como StealthVector y StealthReacher, para lanzar sigilosamente componentes de puerta trasera, y agregó SneakCross como su última puerta trasera modular”, dijeron los investigadores.

“Earth Baku también utilizó varias herramientas durante su post-explotación, incluida una herramienta iox personalizada, Rakshasa, TailScale para persistencia y MEGAcmd para una exfiltración de datos eficiente”.