Un actor de amenazas persistentes avanzadas (APT) conocido como Aliento de dragón se ha observado agregando nuevas capas de complejidad a sus ataques al adoptar una nueva Carga lateral de DLL mecanismo.

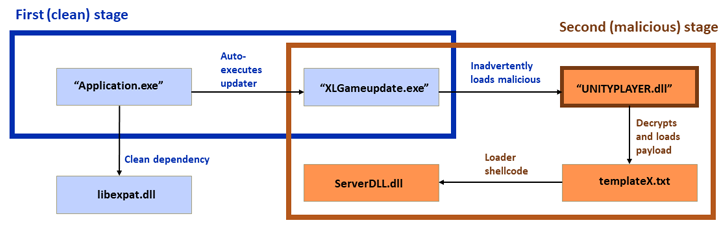

«El ataque se basa en un ataque de carga lateral clásico, que consiste en una aplicación limpia, un cargador malicioso y una carga útil cifrada, con varias modificaciones realizadas a estos componentes a lo largo del tiempo», dijo el investigador de Sophos Gabor Szappanos. dicho.

«Las últimas campañas agregan un giro en el que una aplicación limpia de primera etapa carga ‘lateralmente’ una segunda aplicación limpia y la ejecuta automáticamente. La segunda aplicación limpia carga lateralmente la DLL del cargador malicioso. Después de eso, la DLL del cargador malicioso se ejecuta la carga útil final».

La Operación Dragon Breath, también rastreada bajo los nombres APT-Q-27 y Golden Eye, fue primero documentado por QiAnXin en 2020, que detalla una campaña de abrevadero diseñada para engañar a los usuarios para que descarguen un instalador de Windows troyanizado para Telegram.

A subsecuente campaña detallado por la compañía china de ciberseguridad en mayo de 2022 destacó el uso continuo de los instaladores de Telegram como un señuelo para implementar cargas útiles adicionales como gh0st RAT.

También se dice que Dragon Breath es parte de una entidad más grande llamada Miuuti Group, con el adversario caracterizado como una entidad de «habla china» dirigida a las industrias de juegos y apuestas en línea, uniéndose a otros grupos de actividad chinos como Dragon Castling, Baile del dragóny Tierra Berberoka.

La estrategia de carga lateral de DLL de doble inmersión, según Sophos, se ha aprovechado en ataques dirigidos a usuarios en Filipinas, Japón, Taiwán, Singapur, Hong Kong y China. Estos intentos de intrusión finalmente no tuvieron éxito.

El vector inicial es un sitio web falso que aloja un instalador de Telegram que, cuando se abre, crea un acceso directo en el escritorio que está diseñado para cargar componentes maliciosos en segundo plano al iniciarse, al tiempo que muestra a la víctima la interfaz de usuario de la aplicación Telegram.

Además, se cree que el adversario creó múltiples variaciones del esquema en el que se utilizan instaladores manipulados para otras aplicaciones, como LetsVPN y WhatsApp, para iniciar la cadena de ataque.

Aprenda a detener el ransomware con protección en tiempo real

Únase a nuestro seminario web y aprenda cómo detener los ataques de ransomware en seco con MFA en tiempo real y protección de cuenta de servicio.

La siguiente etapa implica el uso de una segunda aplicación limpia como intermedia para evitar la detección y cargar la carga útil final a través de una DLL maliciosa.

La carga útil funciona como una puerta trasera capaz de descargar y ejecutar archivos, borrar registros de eventos, extraer y configurar contenido del portapapeles, ejecutar comandos arbitrarios y robar criptomonedas de la extensión de billetera MetaMask para Google Chrome.

«La carga lateral de DLL, identificada por primera vez en los productos de Windows en 2010 pero predominante en múltiples plataformas, continúa siendo una táctica efectiva y atractiva para los actores de amenazas», dijo Szappanos.

«Esta técnica de aplicación de doble limpieza empleada por el grupo Dragon Breath, dirigida a un sector de usuarios (juegos de apuestas en línea) que tradicionalmente ha sido menos examinado por los investigadores de seguridad, representa la vitalidad continua de este enfoque».