Las filtraciones de datos recientes en CircleCI, LastPass y Okta subrayan un tema común: las pilas SaaS empresariales conectadas a estas aplicaciones líderes en la industria pueden estar en grave riesgo de verse comprometidas.

CircleCI, por ejemplo, desempeña un papel integral de SaaS a SaaS para el desarrollo de aplicaciones SaaS. Del mismo modo, decenas de miles de organizaciones confían en los roles de seguridad de Okta y LastPass para la administración de acceso e identidad de SaaS. Las aplicaciones SaaS empresariales y de nicho por igual han introducido de manera efectiva multitud de puntos finales no supervisados en organizaciones de todos los tamaños.

Mientras gasto en seguridad SaaS está en alza, va a la zaga de categorías como la protección de la infraestructura en la nube y la seguridad de la red. Según Statista, la organización promedio emplea más de 100 aplicaciones SaaS, muchas de las cuales no están autorizadas por TI, lo que crea una brecha evidente en la seguridad de SaaS.

Por qué los usuarios acuden en masa a las aplicaciones SaaS y, a menudo, pasan por alto la TI en el proceso

A medida que las herramientas de productividad para tareas como la automatización de marketing, la firma de documentos y la previsión de ventas han cambiado del software instalado a SaaS, también lo han hecho los comportamientos de los usuarios finales. Los empleados encuentran soluciones SaaS para ayudarlos a lograr más en menos tiempo, especialmente con la creciente descentralización de la función de TI.

Los empleados siempre buscarán formas de aumentar su productividad con las herramientas de su elección. Este comportamiento no es nada novedoso ni malicioso en sí mismo, pero plantea importantes riesgos de seguridad. En la era del software instalado, las organizaciones agregaron seguridad de punto final a las máquinas y dispositivos de trabajo para garantizar que sus empleados no pudieran descargar software dañino o ser víctimas de ataques basados en malware. Este enfoque sigue siendo una faceta clave de la seguridad general de los endpoints, pero no refleja la evolución de la forma en que las personas trabajan ahora: fuera del alcance de las redes corporativas y, a menudo, en dispositivos personales.

En lugar de acercarse a Seguridad o TI para comprender las políticas para incorporar nuevas soluciones SaaS, y enfrentar la probabilidad de trámites burocráticos, demoras o denegación de sus solicitudes, abren la tarjeta de crédito u optan por una prueba gratuita de 30 días de las aplicaciones SaaS. . Los trabajadores rara vez consideran las implicaciones de seguridad de la TI en la sombra han introducido en el ecosistema al autorizar la conexión de sus nuevas aplicaciones a sistemas SaaS empresariales como Microsoft 365, Salesforce, Workday o ServiceNow.

Estas conexiones, junto con la configuración de permisos heredada de los usuarios, podrían tocar los datos más confidenciales de la organización, sin capacidad para monitorear o controlar este riesgo de superficie de ataque. Y sucede todos los días.

AppOmni: Seguridad SaaS y Plataforma SSPM

Proteja los datos valiosos de su negocio en múltiples aplicaciones con El potente software de gestión de seguridad SaaS de AppOmni. Obtenga información y visibilidad para protegerse contra posibles amenazas a la seguridad. Nuestra tecnología de vanguardia garantiza la protección contra datos SaaS expuestos públicamente, usuarios externos con privilegios excesivos, aplicaciones de terceros y más. Descanse tranquilo sabiendo que los datos de su empresa están en buenas manos con AppOmni. Pruébalo hoy.

Cómo las aplicaciones SaaS heredan permisos a través de tokens OAuth

En muchas organizaciones, las aplicaciones SaaS (y las conexiones de SaaS a SaaS) aprovechan los tokens de acceso de OAuth tanto en el punto de conexión inicial como a lo largo de su ciclo de vida. El proceso normalmente sigue estos pasos:

- Un usuario ha sido autenticado en una aplicación SaaS empresarial, ya sea mediante autenticación simple o autenticación fuerte de confianza cero. Ahora están en la nube SaaS.

- Ese usuario quiere ahorrar tiempo alternando entre su herramienta de gestión de proyectos y documentos, hojas de cálculo y correos electrónicos. En consecuencia, buscan formas de optimizar su trabajo. Esa búsqueda conduce a un complemento SaaS de administración de proyectos popular, quizás con una prueba gratuita, y el usuario decide probarlo.

- El usuario comienza la instalación y hace clic en «Sí» para recibir un mensaje que autoriza el acceso de lectura y escritura a los datos en una plataforma SaaS importante, como una suite de productividad de oficina, y los datos asociados con ella. No hay niveles de diferentes derechos de permiso para que el usuario seleccione.

- La suite de productividad de oficina crea un token de OAuth. Este token permite que la aplicación de administración de proyectos y la suite de productividad de oficina mantengan una comunicación de nube a nube basada en API sin que el usuario tenga que iniciar sesión y autenticarse regularmente.

A partir de este momento, la aplicación de gestión de proyectos se conecta continuamente después de la autenticación sólida inicial. Los CASB y los SWG no detectar esta conectividad de SaaS a SaaS.

|

| Figura 1: un desglose de cómo una conexión de SaaS a SaaS interactúa con un token de OAuth. |

Estos tokens de aplicación son valiosos porque hacen que la aplicación de gestión de proyectos sea fácilmente accesible para el usuario. Desafortunadamente, son igualmente valiosos, si no más, para los atacantes que buscan un punto de entrada fácilmente explotable en un sistema SaaS empresarial.

El alcance y el riesgo de las aplicaciones SaaS y las conexiones de SaaS a SaaS presentes

Si los actores de amenazas pueden secuestrar con éxito los tokens de OAuth, pueden ingresar a CRM, repositorios de código y más. Una conexión de SaaS a SaaS comprometida puede proporcionar un acceso de API válido y autorizado a una multiplicidad de datos y entornos SaaS de producción diferentes.

Los equipos de seguridad y TI están sobrecargados con la supervisión y el mantenimiento de los ajustes de configuración y el crecimiento de sus plataformas SaaS empresariales, por no hablar de las aplicaciones SaaS no autorizadas. Sin ninguna revisión de seguridad, las conexiones de SaaS a SaaS crean puntos finales potencialmente vulnerables.

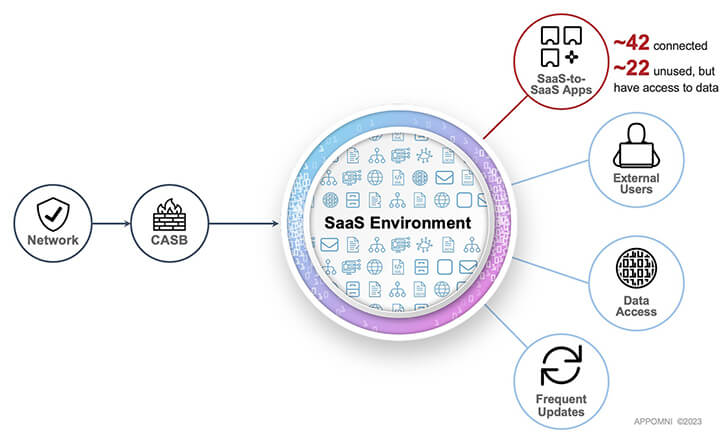

La prevalencia de estas conexiones de SaaS a SaaS es sustancial y, con frecuencia, las organizaciones de TI las subestiman. Según el proveedor de seguridad SaaS AppOmni:

- La organización empresarial promedio tiene más de 42 aplicaciones SaaS a SaaS distintas conectado a entornos SaaS en vivo dentro de una empresa. Casi el 50 por ciento de estas aplicaciones fueron conectadas directamente por los usuarios finales, no por los equipos de TI.

- Aproximadamente la mitad de estas 42 aplicaciones conectadas no se han utilizado en los últimos seis meses. Ya sea que estén activas o inactivas, las aplicaciones SaaS a SaaS conectadas conservan sus derechos de acceso a los datos.

- Muchas de estas organizaciones han alcanzado un total de casi 900 conexiones de usuario a aplicación.

|

| Figura 2: Los entornos SaaS contienen muchos puntos de entrada fuera de la red tradicional y la protección CASB. |

Como demuestra esta investigación, la cantidad de aplicaciones «autorizadas» en contacto con datos potencialmente confidenciales no es factible de evaluar y monitorear sin las herramientas de seguridad SaaS correctas.

Pasos prácticos para monitorear y proteger las conexiones SaaS

La mayoría de los equipos de seguridad carecen de las herramientas adecuadas para obtener visibilidad de la conectividad SaaS y la actividad del usuario asociada. Gestión de postura de seguridad SaaS (SSPMLas soluciones ) abordan estas preocupaciones al brindar visibilidad y control sobre el estado de SaaS.

Un profesional de seguridad o TI puede, por ejemplo, utilizar SSPM para descubrir todo lo que se ejecuta en Salesforce, junto con las aplicaciones SaaS conectadas a él. Lo mismo ocurre con muchas otras aplicaciones SaaS utilizadas por la organización.

Esta visibilidad y control adicionales en el monitoreo continuo de las aplicaciones SaaS y las conexiones SaaS a SaaS reducen el riesgo de superficie de ataque y permiten un control de seguridad proactivo. Si se descubre una vulnerabilidad, el equipo de seguridad puede tomar medidas, como identificar aplicaciones SaaS no autorizadas, inseguras y con permisos excesivos.

Gracias a las capacidades de monitoreo continuo de una solución SSPM, el equipo de seguridad puede determinar una línea base de la actividad de SaaS para usar como un marco de referencia de tiempo en el punto. Si bien el potencial de una infracción relacionada con SaaS nunca se puede eliminar por completo, el uso de SSPM reduce ese riesgo considerablemente.