La ciberseguridad de la tecnología operativa (OT) es un aspecto desafiante pero crítico para proteger los sistemas y recursos esenciales de las organizaciones. Los ciberdelincuentes ya no ingresan a los sistemas, sino que inician sesión, lo que hace que la seguridad del acceso sea más compleja y también más importante que nunca para administrar y controlar. En un esfuerzo por resolver los desafíos relacionados con el acceso que enfrentan los operadores de infraestructura crítica y OT, el equipo de Cyolo creó una plataforma de acceso de confianza cero diseñada para cumplir con los requisitos únicos de seguridad y tiempo de actividad de los entornos de sistemas de control industrial (ICS) y OT. .

Miremos debajo del capó:

La solución Cyolo es una combinación de gran potencia de Zero Trust Network Access (ZTNA), Identity Provider (IdP) y Privileged Access Management (PAM). Lo que hace que este enfoque se destaque del paquete es que otras soluciones ZTNA no ofrecen capacidades de IdP o PAM, mientras que las herramientas de gestión de acceso e identidad (IdP y PAM) no amplían la conectividad. Y a diferencia de otros jugadores en el espacio de acceso remoto seguro, Cyolo no requiere una conexión a la nube o la instalación de un agente de punto final. Esto permite que la plataforma aborde algunos casos de uso de conectividad difíciles con los que luchan muchas organizaciones.

Cómo funciona la plataforma Cyolo

|

| Figura 1: diseño arquitectónico de una implementación de Cyolo |

Los componentes básicos de la plataforma Cyolo son los controladores de acceso a la identidad (IDAC) y los bordes.

- Controlador de acceso a la identidad (IDAC): Los IDAC terminan las conexiones de Transport Layer Security (TLS) 1.3 y hacen cumplir las políticas de acceso configuradas por el administrador de Cyolo. Como ‘proxy inverso’, todo el descifrado y la aplicación se realizan detrás de los cortafuegos de la organización.

- Corredores de borde: Los perímetros son intermediarios locales que enrutan las solicitudes de los usuarios en función de un encabezado de indicación de nombre de servidor (SNI) al IDAC correspondiente. En todos los modelos de implementación, Edge enruta el tráfico de los usuarios a los IDAC. En particular, Edges puede operar sin ninguna conexión externa y nunca descifrar ningún tráfico, lo que convierte a Cyolo en una solución de acceso de confianza cero poco común que en realidad se adhiere a la principios de confianza cero.

Cyolo se puede implementar en las instalaciones, en un modelo SaaS o, más comúnmente, en una versión híbrida de los dos. Los componentes locales pueden aislarse completamente y conectarse sin IP para mayor seguridad, según sea necesario. Estos son los elementos básicos necesarios para cada método de implementación:

- Conexión IdP: Los proveedores de identidad (IdP) garantizan que el usuario que busca acceso sea quién o qué dice ser en múltiples plataformas, aplicaciones y redes. Cyolo puede integrarse con su IdP existente, o puede usar el IdP local de Cyolo que se incluye como parte de la configuración de IDAC. El IDAC se conecta directamente al IdP (no a través de los Edge).

- Comunicación saliente IDAC: Los IDAC siempre se comunican de forma saliente, ya sea que conecten las sesiones de los usuarios que provienen de Edges (en el puerto 443) o que se comuniquen con las aplicaciones publicadas a las que sirven (en su puerto específico).

Análisis profundo y diferenciación del producto

Ahora, echemos un vistazo más profundo a la plataforma Cyolo y veamos qué la distingue de los enfoques actuales para acceder a la seguridad y otras herramientas en el mercado.

A primera vista, la plataforma tiene una interfaz de usuario limpia y fácil de navegar. Está configurado para gestionar y administrar el acceso de los usuarios a aplicaciones específicas y facilita este acceso a través de un conjunto de políticas de confianza cero. Mirando un poco más allá, registra muchos detalles sobre toda la actividad del usuario y tiene una sólida interfaz de programación de aplicaciones (API).

|

| Figura 2: Página principal en el panel de administración de Cyolo |

Identidad: La plataforma Cyolo puede actuar como una fuente de identidad independiente con usuarios que se agregan a través de la importación de archivos, el Sistema para la gestión de identidades entre dominios (SCIM) o la autoinscripción del usuario. Esto es especialmente beneficioso cuando se incorporan proveedores y contratistas externos que quizás no desee agregar al IdP de su empresa. Cada usuario se puede agregar a grupos específicos, que se utilizan para otorgar acceso a aplicaciones o servicios específicos, según las políticas. El flujo de trabajo para agregar usuarios es fácil y se pueden agregar pasos de autenticación adicionales, como la autenticación multifactor (MFA), como requisito.

|

| Figura 3: Agregar un nuevo usuario en el tablero de Cyolo |

Cyolo también puede trabajar con todos los IdP estándar, como Okta, Active Directory, Azure AD, Ping, etc. Si las empresas tienen varios IdP, Cyolo puede federarlos y permitir que se utilice el IdP más apropiado para una solicitud de acceso en particular.

Aplicaciones: Cyolo proporciona conectividad a todas las aplicaciones en función de una identidad válida y luego inserta credenciales en nombre del usuario para habilitar una experiencia completa de inicio de sesión único (SSO). Esto simplifica el proceso de inicio de sesión para los usuarios y ayuda a eliminar la necesidad de cuentas genéricas o contraseñas compartidas, lo que puede crear un riesgo adicional.

Cyolo también puede ampliar el acceso seguro a aplicaciones heredadas y personalizadas para habilitar MFA y SSO para estos recursos desafiantes. Esta capacidad es más útil en el sector OT, que depende en gran medida de equipos y sistemas más antiguos que se comunican con lenguaje de marcado de aserción de seguridad (SAML) u OpenID Connect (OIDC).

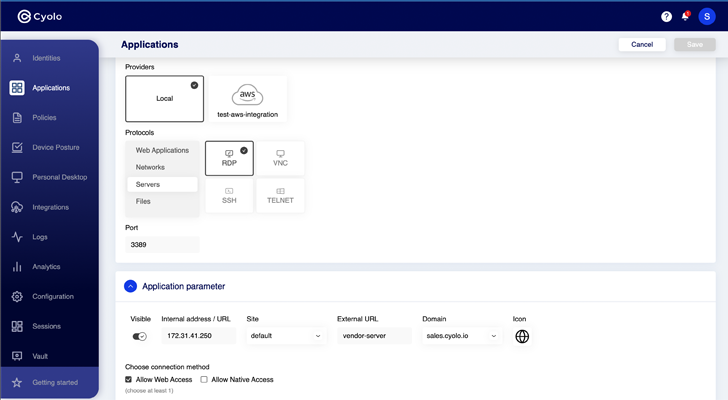

|

| Figura 4: Configuración de aplicaciones en la plataforma Cyolo |

Políticas: Cada aplicación está configurada para requerir parámetros de acceso específicos que tengan en cuenta usuarios y grupos individuales, junto con detalles contextuales como la hora del día o la ubicación. Dos características interesantes son la capacidad de requerir aprobación antes del acceso y la aplicación de la grabación para cada sesión de acceso.

|

| Figura 5: Configuración de políticas entre identidades y aplicaciones en la plataforma Cyolo |

Registros: Toda la actividad en la plataforma se rastrea en un registro fácilmente exportable. Esto es especialmente útil cuando la herramienta Cyolo proporciona SSO para una aplicación que normalmente usa un nombre de usuario y una contraseña genéricos. Además, debido a que Cyolo incluye una bóveda de contraseñas, puede almacenar y rotar de forma segura la contraseña compartida, y el registro rastrea exactamente qué usuario accedió a la aplicación o servicio.

|

| Figura 6: Registro de actividad dentro de la plataforma Cyolo |

Observaciones adicionales:

- Debido a que Cyolo no requiere una conexión a la nube para operar, la solución es ideal para empresas que necesitan aislar segmentos críticos de su red y restringir el acceso a ellos. Esto es común para los operadores de OT/ICS que desean administrar estrictamente el acceso remoto y de terceros a estas áreas.

- El acceso remoto a veces se ve obstaculizado porque la herramienta de seguridad requiere que se instale un agente en un dispositivo de punto final. Cyolo no requiere un agente para operar, por lo que es fácil de usar para terceros, contratistas externos o socios comerciales.

- Sus IDAC y Edge son aplicaciones de software en contenedores (contenedores Docker), por lo que se pueden cargar en una variedad de factores de forma, como máquinas virtuales o servidores reforzados. Esto hace que la implementación sea simple y rápida, ya que no es necesario interrumpir el tráfico para realizar la instalación.

Conclusiones

Está claro que el equipo de Cyolo reconoce la importancia de una experiencia de usuario buena y sencilla. Después de todo, cualquier herramienta de seguridad o acceso debe ser fácil para los usuarios finales si se quiere tener alguna esperanza de lograr la máxima adopción.

Cuando un usuario final inicia sesión en la plataforma Cyolo, solo ve las herramientas, los recursos y las aplicaciones que necesita para realizar su trabajo. Esto se configura en función de las políticas de su identidad y la aplicación específica a la que acceden y se aplica a nivel de IDAC dentro del límite de confianza de la organización. Después de que el usuario seleccione la aplicación a la que desea acceder, la plataforma Cyolo administrará toda la conectividad y la inserción de credenciales para una experiencia SSO rápida y completa. La belleza de esto es que el flujo de trabajo del usuario no se ve afectado (en algunas configuraciones, es posible que el usuario ni siquiera sepa que está usando la plataforma Cyolo), pero el beneficio para la postura de seguridad es sustancial.

|

| Figura 7: Portal de aplicaciones de usuario final de Cyolo |

Una característica adicional que vale la pena mencionar es la administración de la plataforma Cyolo de las conexiones del Protocolo de escritorio remoto (RDP) en entornos OT. Con la capacidad de Cyolo de actuar como IdP, agregar un usuario externo (tercero) fue muy fácil. La colocación de capas de seguridad adicionales, como MFA, aprobación del supervisor y grabación de audio/visual completa, fue intuitiva para configurar y proporcionar un registro valioso de la actividad de un usuario mientras estaba conectado. Estas capacidades demuestran el poder de integrar la conectividad con las políticas de IAM.

Este breve demostración muestra pantallas de usuario y administrador una al lado de la otra para ilustrar el flujo de trabajo de una sesión RDP nativa (o web) con acceso supervisado y grabación.

|

| Video 1: Demostración rápida de acceso supervisado, sin agente, a un escritorio remoto a través de RDP |

En general, la plataforma Cyolo es una herramienta versátil que puede ayudar a resolver algunos de los casos de uso más difíciles que afectan a muchos operadores de seguridad en la actualidad. Al centrarse en la conectividad, la validación de identidad y la gestión de acceso, Cyolo aporta una tonelada de potencia a la mesa. Y lo mejor es que no dejan ninguna aplicación o servicio fuera y se especializan en escenarios difíciles, como el acceso de proveedores a entornos OT. Si tiene un desafío que ha sido difícil de resolver, puede ser hora de darle a Cyolo una mirada más cercana.

Para obtener más información sobre Cyolo, haga clic en aquí.