Se ha observado una nueva campaña de publicidad maliciosa que distribuye una versión actualizada de un malware ladrón de macOS llamado Ladrón atómico (o AMOS), lo que indica que su autor lo mantiene activamente.

Atomic Stealer, un malware Golang disponible por $ 1,000 por mes, salió a la luz por primera vez en abril de 2023. Poco después, se detectaron nuevas variantes con un conjunto ampliado de funciones de recopilación de información en la naturaleza, dirigidas a jugadores y usuarios de criptomonedas. .

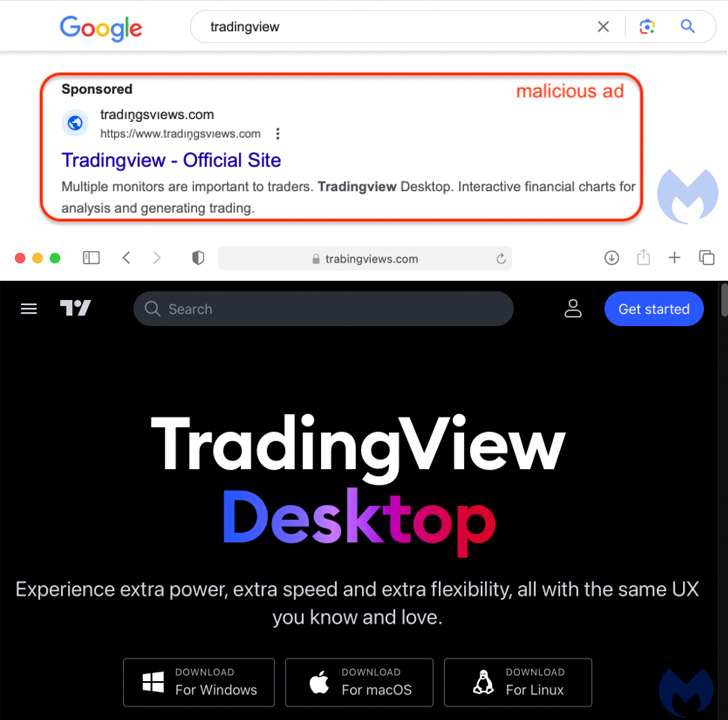

Se ha observado que la publicidad maliciosa a través de Google Ads es el principal vector de distribución en el que a los usuarios que buscan software popular, legítimo o pirateado, en los motores de búsqueda se les muestran anuncios falsos que dirigen a sitios web que albergan instaladores fraudulentos.

La última campaña implica el uso de un sitio web fraudulento para TradingView, que destaca tres botones para descargar el software para los sistemas operativos Windows, macOS y Linux.

«Tanto los botones de Windows como los de Linux apuntan a un instalador MSIX alojado en Discord que elimina NetSupport RAT», Jérôme Segura, director de inteligencia de amenazas de Malwarebytes, dicho.

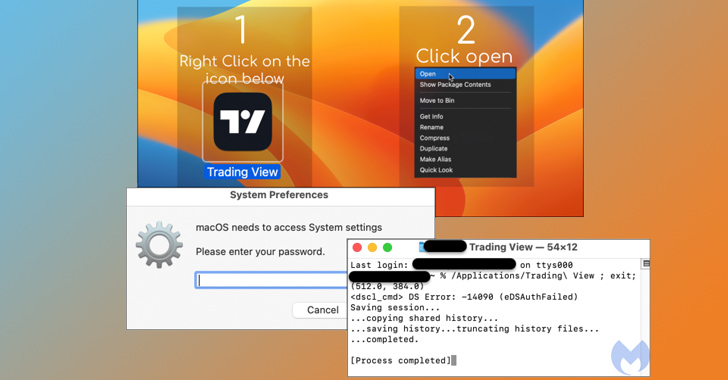

La carga útil de macOS («TradingView.dmg») es una nueva versión de Atomic Stealer lanzada a finales de junio, que se incluye en una aplicación firmada ad-hoc que, una vez ejecutada, solicita a los usuarios que ingresen su contraseña en un mensaje falso y recopile archivos y datos almacenados en iCloud Keychain y navegadores web.

«Atomic Steer también apunta a los navegadores Chrome y Firefox y tiene una extensa lista codificada de extensiones de navegador relacionadas con criptomonedas para atacar», señaló SentinelOne anteriormente en mayo de 2023. Variantes seleccionadas también se han dirigido a las billeteras Coinomi.

El objetivo final del atacante es eludir las protecciones de Gatekeeper en macOS y filtrar la información robada a un servidor bajo su control.

El desarrollo se produce cuando macOS se está convirtiendo cada vez más en un objetivo viable de ataques de malware, con una serie de ladrones de información específicos de macOS que han aparecido a la venta en foros de crimeware en los últimos meses para aprovechar la amplia disponibilidad de los sistemas Apple en las organizaciones.

Demasiado vulnerable: descubrir el estado de la superficie de ataque a la identidad

¿Consiguió el MFA? ¿PAM? ¿Protección de la cuenta de servicio? Descubra qué tan bien equipada está realmente su organización contra las amenazas a la identidad

«Si bien el malware para Mac realmente existe, tiende a ser menos detectado que su contraparte para Windows», afirmó Segura. «El desarrollador o vendedor de AMOS en realidad hizo del argumento de venta que su conjunto de herramientas es capaz de evadir la detección».

Atomic Stealer no es el único malware que se propaga a través de campañas de envenenamiento de publicidad maliciosa y optimización de motores de búsqueda (SEO), como evidencia ha surgido de DarkGate (también conocido como MehCrypter) enganchándose al mismo mecanismo de entrega.

Desde entonces, se han empleado nuevas versiones de DarkGate en ataques organizados por actores de amenazas que emplean tácticas similares a las de Scattered Spider, los servicios de respuesta a incidentes Stroz Friedberg de Aon. dicho el mes pasado.