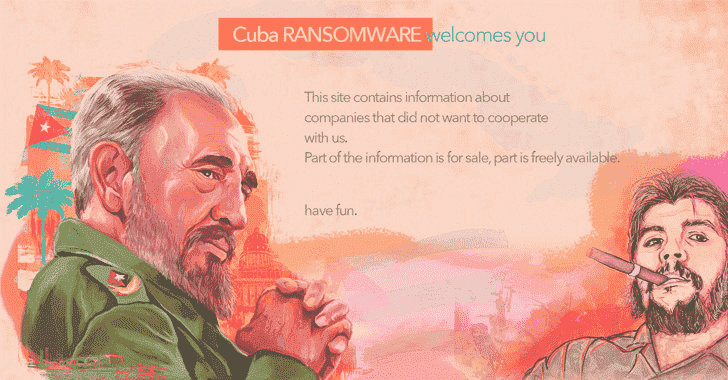

Los actores de amenazas detrás del ransomware Cuba (también conocido como COLDDRAW) han recibido más de $ 60 millones en pagos de rescate y han comprometido a más de 100 entidades en todo el mundo hasta agosto de 2022.

En un nuevo aviso compartido por la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) y la Oficina Federal de Investigaciones (FBI), las agencias resaltado un «fuerte aumento tanto en el número de entidades estadounidenses comprometidas como en los montos de rescate».

Se ha observado que la tripulación del ransomware, también conocida como Tropical Scorpius, se dirige a los sectores de servicios financieros, instalaciones gubernamentales, atención médica, fabricación crítica y TI, al mismo tiempo que expande sus tácticas para obtener acceso inicial e interactuar con las redes violadas.

El punto de entrada para los ataques implica la explotación de fallas de seguridad conocidas, phishing, credenciales comprometidas y herramientas legítimas de protocolo de escritorio remoto (RDP), seguido de la distribución del ransomware a través de Hancitor (también conocido como Chanitor).

Algunas de las fallas incorporadas por Cuba en su conjunto de herramientas son las siguientes:

- CVE-2022-24521 (Puntuación CVSS: 7,8): una vulnerabilidad de elevación de privilegios en el controlador del sistema de archivos de registro común (CLFS) de Windows

- CVE-2020-1472 (Puntuación CVSS: 10,0): una vulnerabilidad de elevación de privilegios en el protocolo remoto Netlogon (también conocido como ZeroLogon)

«Además de implementar ransomware, los actores han utilizado técnicas de ‘doble extorsión’, en las que filtran los datos de la víctima y (1) exigen el pago de un rescate para descifrarlo y (2) amenazan con publicarlo si se paga un rescate. no se hizo», anotó CISA.

También se dice que Cuba comparte vínculos con los operadores de RomCom RAT y otra familia de ransomware llamada Industrial Spy, según hallazgos recientes de BlackBerry y Palo Alto Networks Unit 42.

La RAT de RomCom se distribuye a través de versiones troyanizadas de software legítimo como SolarWinds Network Performance Monitor, KeePass, PDF Reader Pro y Advanced IP Scanner, pdfFiller y Veeam Backup & Replication que se alojan en sitios web falsos.

El aviso de CISA y el FBI es el último de una serie de alertas sobre diferentes cepas de ransomware en los últimos meses, como medusacasillero, zepelínVice Society, Daixin Team y Hive.