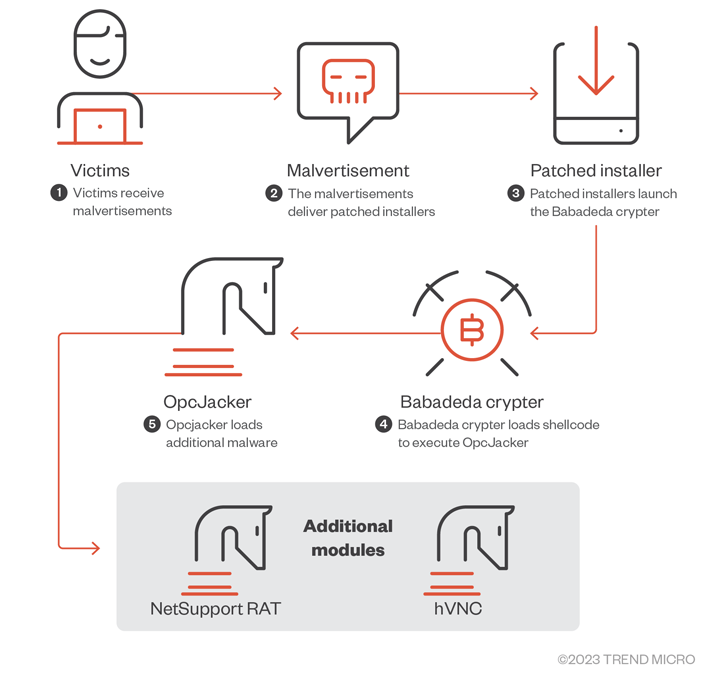

Un nuevo malware que roba información llamado OpcJacker ha sido visto en la naturaleza desde la segunda mitad de 2022 como parte de una campaña de publicidad maliciosa.

«Las funciones principales de OpcJacker incluyen registro de teclas, capturas de pantalla, robo de datos confidenciales de navegadores, carga de módulos adicionales y reemplazo de direcciones de criptomonedas en el portapapeles con fines de secuestro», investigadores de Trend Micro, Jaromir Horejsi y Joseph C. Chen dicho.

El vector inicial de la campaña involucra una red de sitios web falsos que anuncian software aparentemente inocuo y aplicaciones relacionadas con criptomonedas. La campaña de febrero de 2023 destacó específicamente a los usuarios en Irán con el pretexto de ofrecer un servicio VPN.

Los archivos del instalador actúan como un conducto para implementar OpcJacker, que también es capaz de entregar cargas útiles de la siguiente etapa, como NetSupport RAT y una informática de red virtual oculta (hVNC) variante para acceso remoto.

OpcJacker se oculta mediante un encriptador conocido como Babadeda y utiliza un archivo de configuración para activar sus funciones de recolección de datos. También puede ejecutar shellcode y ejecutables arbitrarios.

«El formato del archivo de configuración se asemeja a un código de bytes escrito en un lenguaje de máquina personalizado, donde se analiza cada instrucción, se obtienen los códigos de operación individuales y luego se ejecuta el controlador específico», dijo Trend Micro.

Dada la capacidad del malware para robar fondos criptográficos de las billeteras, se sospecha que las campañas tienen una motivación financiera. Dicho esto, la versatilidad de OpcJacker también lo convierte en un cargador de malware ideal.

¡Conviértase en un profesional de respuesta a incidentes!

Descubra los secretos de la respuesta a incidentes a prueba de balas: ¡domine el proceso de 6 fases con Asaf Perlman, líder de IR de Cynet!

Los hallazgos se producen cuando Securonix reveló detalles de una campaña de ataque en curso denominada TÁCTICA#PULPO que se dirige a las entidades de EE. UU. con señuelos relacionados con los impuestos para infectarlas con puertas traseras para obtener acceso a los sistemas de las víctimas, así como capturar datos del portapapeles y pulsaciones de teclas.

En un desarrollo relacionado, los usuarios italianos y franceses que buscan versiones descifradas de software de mantenimiento de PC como EaseUS Partition Master y Driver Easy Pro en YouTube están siendo redirigidos a las páginas de Blogger. distribuido el gotero NullMixer.

NullMixer también se destaca por lanzar simultáneamente una amplia variedad de malware listo para usar, incluidos PseudoManuscrypt, Raccoon Stealer, GCleaner, Fabookie y un nuevo cargador de malware denominado Crashtech Loader, que conduce a infecciones a gran escala.