La empresa de ciberseguridad CrowdStrike culpó el miércoles a un problema en su sistema de validación por causar que millones de dispositivos Windows fallaran como parte de una interrupción generalizada a fines de la semana pasada.

“El viernes 19 de julio de 2024 a las 04:09 UTC, como parte de las operaciones regulares, CrowdStrike lanzó una actualización de configuración de contenido para el sensor de Windows para recopilar telemetría sobre posibles técnicas de amenaza novedosas”, dijo la compañía. dicho en su Revisión Preliminar Post Incidente (PIR).

“Estas actualizaciones son una parte habitual de los mecanismos de protección dinámica de la plataforma Falcon. La actualización problemática de la configuración de Rapid Response Content provocó un bloqueo del sistema Windows”.

El incidente afectó a los hosts de Windows que ejecutaban la versión 7.11 del sensor y posteriores que estuvieron en línea entre las 04:09 UTC y las 05:27 UTC del 19 de julio de 2024 y recibieron la actualización. Los sistemas macOS y Linux de Apple no se vieron afectados.

CrowdStrike dijo que ofrece actualizaciones de configuración de contenido de seguridad de dos maneras, una a través de Sensor Content que se envía con Falcon Sensor y otra a través de Rapid Response Content que le permite marcar nuevas amenazas utilizando varias técnicas de coincidencia de patrones de comportamiento.

Se dice que el fallo fue el resultado de una actualización de contenido de respuesta rápida que contenía un error no detectado anteriormente. Vale la pena señalar que dichas actualizaciones se entregan en forma de instancias de plantilla que corresponden a comportamientos específicos (que se asignan a tipos de plantilla específicos) para habilitar nueva telemetría y detección.

Las instancias de plantilla, a su vez, se crean mediante un sistema de configuración de contenido, después de lo cual se implementan en el sensor a través de la nube mediante un mecanismo denominado archivos de canal, que finalmente se escriben en el disco de la máquina Windows. El sistema también incluye un componente Validador de contenido que realiza comprobaciones de validación del contenido antes de publicarlo.

“El contenido de respuesta rápida proporciona visibilidad y detecciones en el sensor sin necesidad de cambiar el código del sensor”, explicó.

“Los ingenieros de detección de amenazas utilizan esta capacidad para recopilar telemetría, identificar indicadores de comportamiento del adversario y realizar detecciones y prevenciones. Rapid Response Content es una heurística de comportamiento, independiente y distinta de las capacidades de prevención y detección de inteligencia artificial en el sensor de CrowdStrike”.

Estas actualizaciones luego son analizadas por el intérprete de contenido del sensor Falcon, que luego facilita que el motor de detección de sensores detecte o prevenga actividad maliciosa.

Si bien cada nuevo tipo de plantilla se somete a pruebas de estrés para diferentes parámetros, como la utilización de recursos y el impacto en el rendimiento, la causa raíz del problema, según CrowdStrike, se remonta a la implementación del tipo de plantilla de comunicación entre procesos (IPC) el 28 de febrero de 2024, que se introdujo para marcar ataques que tuberías con nombre.

La cronología de los acontecimientos es la siguiente:

- 28 de febrero de 2024 – CrowdStrike lanza el sensor 7.11 para los clientes con el nuevo tipo de plantilla IPC

- 5 de marzo de 2024 – El tipo de plantilla IPC pasa la prueba de estrés y está validado para su uso

- 5 de marzo de 2024 – La instancia de plantilla de IPC se lanza a producción a través del archivo de canal 291

- 8 al 24 de abril de 2024 – Se han implementado tres instancias de plantilla IPC más en producción

- 19 de julio de 2024 – Se implementan dos instancias de plantilla IPC adicionales, una de las cuales pasa la validación a pesar de tener datos de contenido problemáticos

“En base a las pruebas realizadas antes de la implementación inicial del tipo de plantilla (el 5 de marzo de 2024), la confianza en las verificaciones realizadas en el Validador de contenido y las implementaciones anteriores exitosas de instancias de plantilla de IPC, estas instancias se implementaron en producción”, afirmó CrowdStrike.

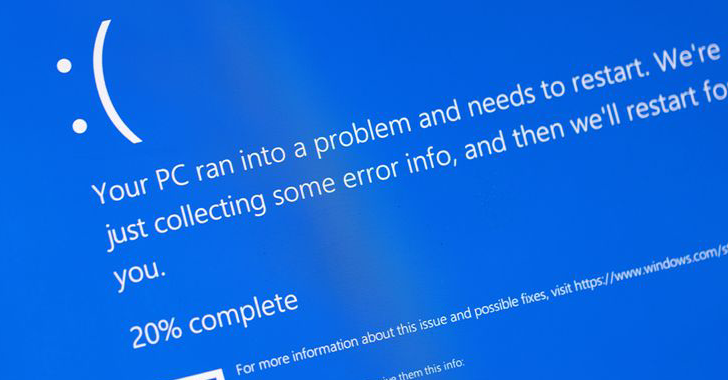

“Cuando el sensor lo recibió y lo cargó en el intérprete de contenido, el contenido problemático en el archivo de canal 291 provocó una lectura de memoria fuera de los límites que activó una excepción. Esta excepción inesperada no se pudo manejar correctamente, lo que provocó un bloqueo del sistema operativo Windows (BSoD)”.

En respuesta a las graves interrupciones causadas por el accidente y para evitar que vuelvan a ocurrir, la empresa con sede en Texas afirmó que ha mejorado sus procesos de prueba y su mecanismo de gestión de errores en el Content Interpreter. También está planeando implementar una estrategia de implementación escalonada para Rapid Response Content.