Cuando lanzas un producto de seguridad, asumes que cumplirá su propósito. Lamentablemente, sin embargo, muchas veces esto no es así. Un nuevo informe, elaborado por Osterman Research y encargado por Silverfort, revela que las soluciones MFA (autenticación multifactor) y PAM (gestión de acceso privilegiado) casi nunca se implementan de manera suficientemente completa como para brindar resistencia a las amenazas de identidad. Además, las cuentas de servicio (que normalmente están fuera del alcance de protección de estos controles) están alarmantemente expuestas a ataques maliciosos. Estos hallazgos y muchos más se pueden encontrar en “El estado de la superficie de ataque a la identidad: información sobre las brechas críticas de protección,” el primer informe que analiza la resiliencia organizacional ante las amenazas a la identidad.

¿Qué es la “superficie de ataque a la identidad”?

La superficie de ataque de identidad es cualquier recurso organizacional al que se pueda acceder mediante nombre de usuario y contraseña. La principal forma en que los atacantes atacan esta superficie de ataque es mediante el uso de credenciales de usuario comprometidas. De esta manera, la superficie de ataque de identidad difiere sustancialmente de otras superficies de ataque. Cuando atacan endpoints, por ejemplo, los atacantes tienen que desarrollar malware innovador y exploits de día cero. Pero en el mundo de la identidad, la herramienta de ataque predeterminada son los nombres de usuario y contraseñas legítimos. Y con un estimado de 24 mil millones de combinaciones de nombre de usuario y contraseña disponibles en la Dark Web, esto significa que el único trabajo que los atacantes deben hacer es obtener el acceso inicial.

Pero tengo MFA y PAM implementados para prevenir ataques

¿Y tú, sin embargo? Según el informe, que resume los hallazgos de 600 profesionales de seguridad de identidad encuestados en todo el mundo, la gran mayoría de las organizaciones cuentan con soluciones MFA y PAM pero siguen expuestas a ataques. Este es el por qué:

Menos del 7% de las organizaciones cuentan con protección MFA para la mayoría de sus recursos críticos.

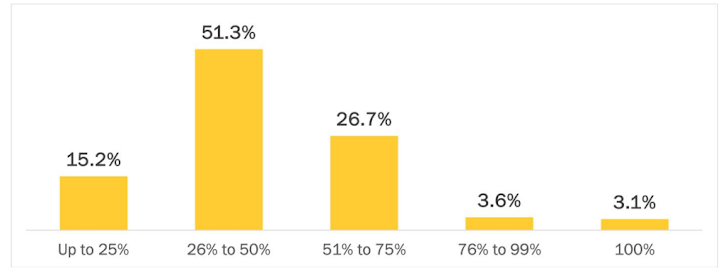

Una de las preguntas de la encuesta fue: ¿Qué proporción de los siguientes recursos y métodos de acceso puede proteger actualmente con MFA?

- Inicios de sesión de escritorio (por ejemplo, Windows, Mac)

- VPN y otros métodos de conexión remota

- PDR

- Acceso remoto por línea de comandos (por ejemplo, PowerShell, PsExec)

- SSH

- Aplicaciones propias y heredadas

- Infraestructura de TI (por ejemplo, consolas de gestión)

- VDI

- Plataformas de virtualización e hipervisores (por ejemplo, VMware, Citrix)

- Unidades de red compartidas

- sistemas OT

Este gráfico resume los resultados:

Estas cifras implican una brecha crítica, ya que un recurso sin MFA es un recurso al que un adversario puede acceder sin problemas utilizando credenciales comprometidas. Traduciendo esto a un escenario de la vida real, un actor de amenazas que utilice una herramienta de línea de comandos que no esté protegida con MFA, como PsExec o Remote PowerShell, no encontrará obstáculos cuando se mueva a través de una red para colocar una carga útil de ransomware en varias máquinas.

Sólo el 10,2% de las organizaciones tienen una solución PAM totalmente integrada

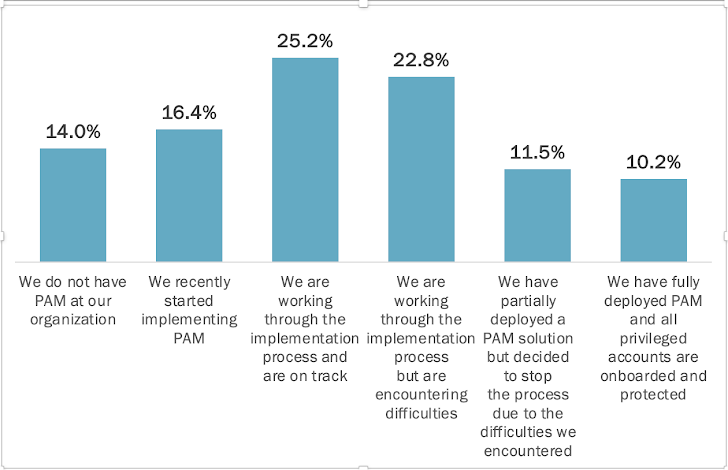

Las soluciones PAM son famosas por sus implementaciones largas y complejas, pero ¿qué tan malas son realmente? El informe revela la respuesta: es malo. A continuación se muestra una recopilación de las respuestas de los encuestados a la pregunta “¿En qué etapa de su recorrido de implementación de PAM se encuentra?”

Como puede ver, la mayoría de las organizaciones están estancadas en algún punto de su recorrido PAM, lo que significa que al menos algunos de sus usuarios privilegiados están expuestos a ataques. Y tenga en cuenta que los usuarios administradores son el camino más rápido para los atacantes hacia sus joyas de la corona. No protegerlos a todos es un riesgo que ninguna organización puede darse el lujo de ignorar.

El 78 % de las organizaciones no pueden evitar el acceso malicioso con cuentas de servicio comprometidas.

Las cuentas de servicio son un punto ciego bien conocido. Debido a que estas cuentas no humanas suelen ser altamente privilegiadas pero no pueden ser protegidas por MFA (además del hecho de que normalmente no están documentadas y, por lo tanto, no están monitoreadas), son un objetivo principal para los adversarios.

Aquí están las respuestas a la pregunta: “¿Qué confianza tiene en su capacidad para evitar que los atacantes utilicen cuentas de servicio para acceder de forma maliciosa a su entorno?”

Tenga en cuenta que el término “medio” aquí es un poco engañoso, ya que la ausencia de prevención en tiempo real esencialmente anula el valor de seguridad de poder detectar el riesgo de una cuenta.

¿Qué tan bien está protegiendo la superficie de ataque a la identidad de su entorno? Utilice el modelo de madurez

El informe va más allá de señalar debilidades y lagunas: ofrece un modelo de puntuación útil que, basado en resultados agregados en todos los aspectos de la protección de la identidad, puede revelar su nivel de resiliencia ante las amenazas a la identidad.

El informe encontró que muy pocas organizaciones (tan solo el 6,6%) cuentan con una estrategia de protección de identidad disciplinada e implementada. Pero utilice este modelo para responder las mismas preguntas y ver cómo se compara su organización y también qué acciones debe tomar.

¿Listo para ver qué tan resistente eres a las amenazas de identidad? Accede al informe aquí.