En 2023, no menos del 94 por ciento de las empresas se vieron afectadas por ataques de phishing, un aumento del 40 por ciento en comparación con el año anterior, según Investigación de Egress.

¿Qué hay detrás del aumento del phishing? Una respuesta popular es la IA, en particular la IA generativa, que ha hecho que sea mucho más fácil para los actores de amenazas crear contenido que puedan usar en campañas de phishing, como correos electrónicos maliciosos y, en casos más sofisticados, vídeos deepfakeAdemás, la IA puede ayudar escribe el malware que los actores de amenazas suelen colocar en las computadoras y servidores de sus víctimas como parte de campañas de phishing.

Phishing como servicioo PhaaS, es otro desarrollo A veces citado Para explicar por qué las amenazas de phishing están en su punto más alto. Al permitir que las partes malintencionadas contraten a atacantes expertos para que realicen campañas de phishing en su nombre, PhaaS facilita que cualquiera que tenga rencor (o el deseo de exfiltrar algo de dinero de víctimas desprevenidas) lance ataques de phishing.

El phishing se ha vuelto ágil

Para comprender realmente qué hay detrás del aumento del phishing es necesario analizar cómo los actores de amenazas utilizan la IA y PhaaS para operar de nuevas maneras, específicamente, respondiendo más rápidamente a los eventos cambiantes.

En el pasado, el tiempo y el esfuerzo necesarios para crear contenido de phishing de forma manual (en lugar de utilizar IA generativa) dificultaban que los actores de amenazas aprovecharan eventos inesperados para lanzar campañas de alto impacto. Asimismo, sin las soluciones PhaaS, los grupos que querían atacar a una organización con phishing a menudo no tenían una forma rápida y sencilla de poner en marcha un ataque. Sin embargo, los acontecimientos recientes sugieren que esto está cambiando.

Vea las tendencias de TTP de phishing y suplantación de identidad en Manual de protección contra phishing y suplantación de identidad

Ataques de phishing dirigidos a eventos en evolución

El phishing tiene la costumbre de aprovecharse de los acontecimientos actuales en el mundo para sacar provecho del entusiasmo o el miedo que los rodea. Esto es especialmente cierto cuando se trata de acontecimientos en evolución, como la “pantalla azul de la muerte” (BSOD) de CrowdStrike.

Phishing tras el BSOD de CrowdStrike

CrowdStrike, el proveedor de ciberseguridad, emitió una actualización con errores el 19 de julio, que dejó a las máquinas Windows sin poder iniciarse correctamente y dejó a los usuarios mirando la infame Pantalla Azul de la Muerte (BSOD).

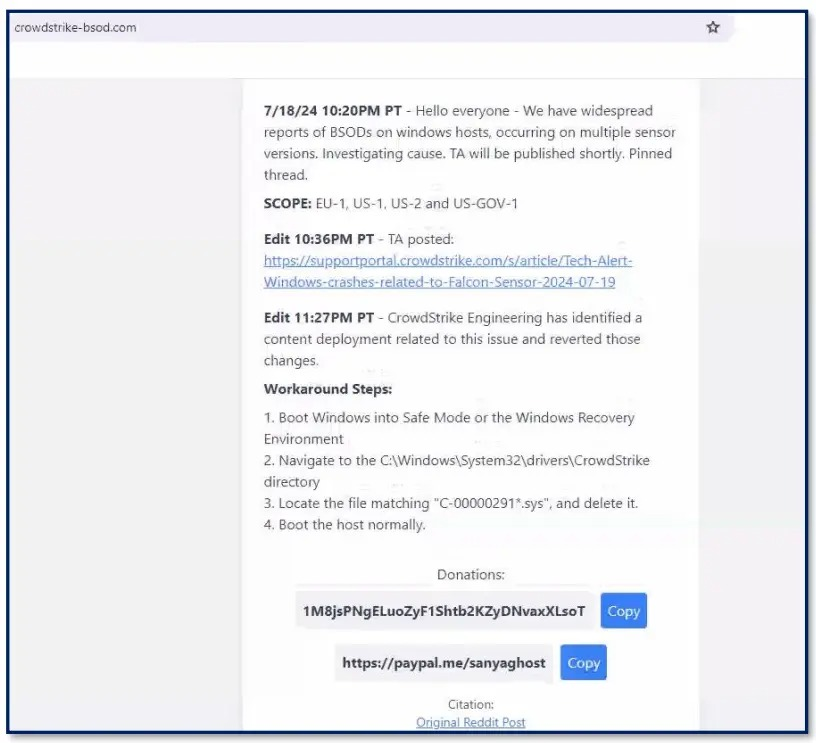

CrowdStrike solucionó el problema con relativa rapidez, pero no antes de que los actores de amenazas comenzaran a lanzar campañas de phishing diseñadas para aprovecharse de las personas y las empresas que buscaban una solución al problema. En el primer día después del incidente de CrowdStrike, Cyberint detectó 17 dominios que se aprovechan de errores tipográficos relacionado con esto. Al menos dos de estos dominios copiaban y compartían la solución alternativa de Crowdstrike en lo que aparentemente era un intento de solicitar donaciones a través de PayPal. Al seguir las migas de pan, Cyberint rastreó la página de donaciones hasta un ingeniero de software llamado Aliaksandr Skuratovich, quien también publicó el sitio web en su página de LinkedIn.

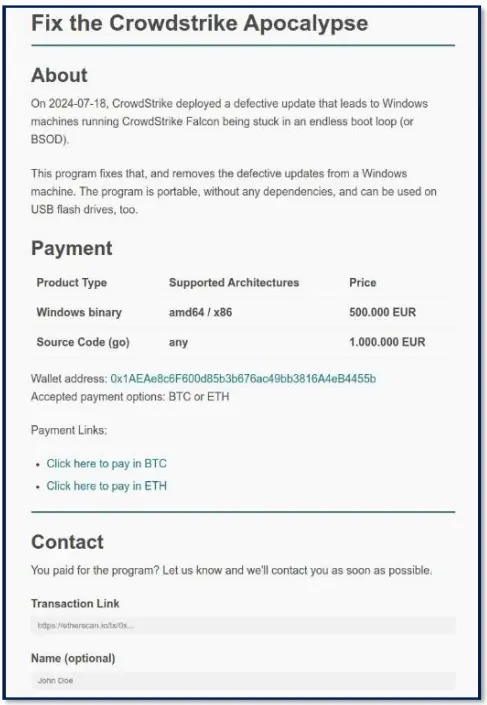

Entre los intentos más moderados de sacar provecho del incidente de CrowdStrike se encuentran los intentos de obtener beneficios recaudando donaciones para una solución que se originó en otro lugar. Otros dominios typosquatted afirmaron ofrecer una solución (que estaba disponible de forma gratuita en CrowdStrike) a cambio de pagos de hasta 1.000 euros. Los dominios fueron dados de baja, pero no antes de que las organizaciones cayeran víctimas de ellos. El análisis de Cyberint muestra que la billetera de criptomonedas vinculada al esquema recaudó alrededor de 10.000 euros.

Ataques de phishing en respuesta a eventos planificados

Cuando se trata de eventos planificados, los ataques suelen ser más diversos y detallados. Los actores de amenazas tienen más tiempo para prepararse que en el caso de eventos inesperados como la interrupción del servicio de CrowdStrike.

Phishing en los Juegos Olímpicos

Los ataques de phishing relacionados con los Juegos Olímpicos de 2024 en París también demostraron la capacidad de los actores de amenazas para ejecutar campañas más efectivas al vincularlas con eventos actuales.

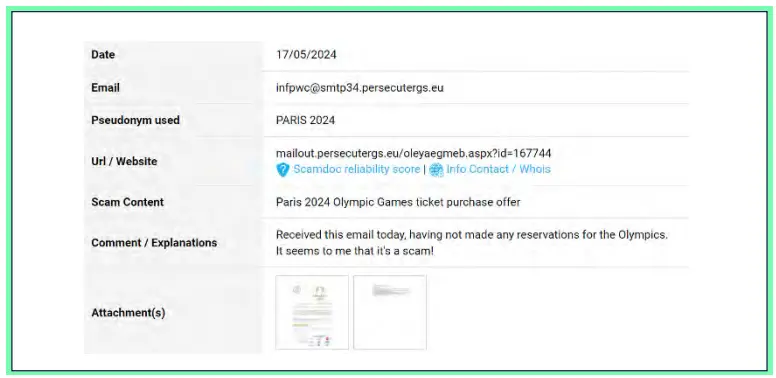

Como ejemplo de ataques en esta categoría, Cyberint correos electrónicos de phishing detectados alegando que los destinatarios habían ganado entradas para los Juegos y que, para recogerlas, necesitaban hacer un pequeño pago para cubrir los gastos de envío.

Sin embargo, si los destinatarios ingresaban su información financiera para pagar la tarifa, los atacantes la usaban para hacerse pasar por víctimas y realizar compras usando sus cuentas.

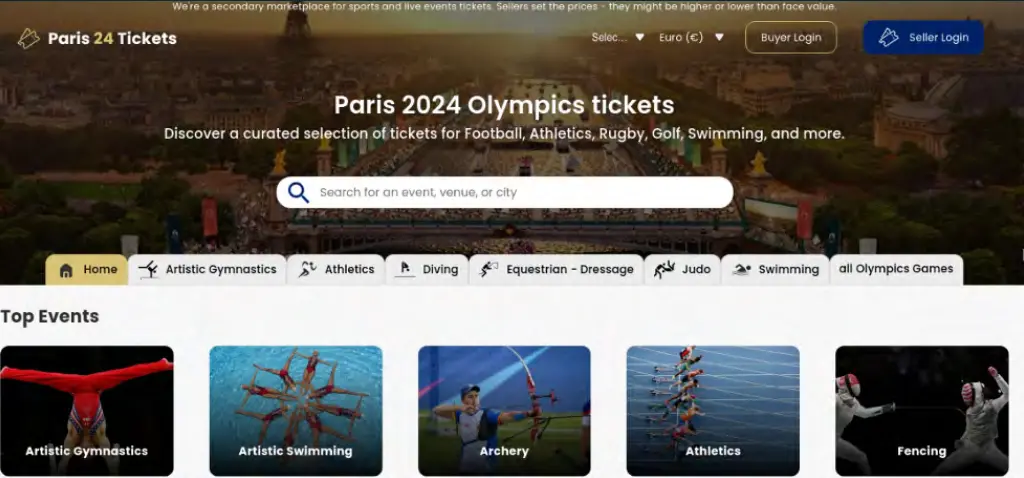

En otro ejemplo de phishing vinculado a los Juegos Olímpicos, en marzo de 2024, los actores de amenazas registraron un sitio web de apariencia profesional que afirmaba ofrecer entradas a la venta. En realidad, era un fraude.

Aunque el sitio no era muy antiguo, y por lo tanto no tenía una autoridad fuerte basada en su historia, se ubicaba cerca de los primeros lugares de las búsquedas de Google, aumentando la probabilidad de que las personas que buscaban comprar entradas para los Juegos Olímpicos en línea cayeran en la trampa.

Phishing y fútbol

Ataques similares jugado durante el campeonato de fútbol de la UEFA Euro 2024En particular, los actores de amenazas lanzaron aplicaciones móviles fraudulentas que se hacían pasar por la UEFA, la asociación deportiva que organizó el evento. Como las aplicaciones usaban el nombre y el logotipo oficiales de la organización, era de suponer que a algunas personas les resultó fácil asumir que eran legítimas.

Vale la pena señalar que estas aplicaciones no estaban alojadas en las tiendas de aplicaciones de Apple o Google, que suelen detectar y eliminar aplicaciones maliciosas (aunque no hay garantía de que lo hagan con la suficiente rapidez para evitar el abuso). Estaban disponibles a través de tiendas de aplicaciones de terceros no reguladas, lo que las hacía un poco más difíciles de encontrar para los consumidores, pero la mayoría de los dispositivos móviles no tendrían controles establecidos para bloquear las aplicaciones si un usuario navegara a una tienda de aplicaciones de terceros e intentara descargar software malicioso.

Suplantación de identidad (phishing) y eventos recurrentes

Cuando se trata de eventos recurrentes, los phishers también saben cómo aprovechar las situaciones para lanzar ataques poderosos.

Por ejemplo, fraudes con tarjetas de regalo, estafas por falta de pago y recibos de pedidos falsos. aumento durante la temporada navideña. Lo mismo ocurre con las estafas de phishing que intentan engañar a las víctimas para que soliciten empleos temporales falsos con el fin de recopilar su información personal.

Las vacaciones crean una tormenta perfecta para el phishing debido al aumento de las compras en línea, ofertas atractivas y una avalancha de correos electrónicos promocionales. Los estafadores explotan estos factores, lo que provoca importantes daños financieros y de reputación para las empresas..

Cuando se trata de phishing, el momento es importante

Lamentablemente, la IA y PhaaS han facilitado el phishing, y debemos esperar que los actores de amenazas sigan adoptando este tipo de estrategias.

Ver Manual de protección contra phishing y suplantación de identidadpara estrategias que pueden adoptar las empresas y los individuos.

Sin embargo, las empresas pueden anticipar picos de ataques en respuesta a desarrollos específicos o (en el caso de campañas de phishing recurrentes) épocas del año y tomar medidas para mitigar el riesgo.

Por ejemplo, pueden educar a los empleados y consumidores para que sean más cautelosos al responder a contenido asociado con un evento actual.

Si bien la IA y PhaaS han facilitado el phishing, las empresas y los individuos aún pueden defenderse de estas amenazas. Al comprender las tácticas que utilizan los actores de amenazas e implementar medidas de seguridad efectivas, se puede reducir el riesgo de ser víctima de ataques de phishing.